Vous trouverez ici des dizaines d’articles alignés sur les sujets et les objectifs de la certification Cisco CCNA.

Fondamentaux des réseaux Cisco IOS CLI Protocole IPv4 Protocole IPv6 Routage et Routeurs Services d’infrastructure Routage RIP Routage OSPF Routage EIGRP Commutation Ethernet Technologies VLANs Redondance de liens Disponibilité dans le LAN Technologies WLAN Sécurité dans le LAN Gestion d’infrastructure Automation et Programmabilité du réseau Technologies WAN Filtrage pare-feu et IDS Tunnels VPN IPSEC Examen CCNA 200-301

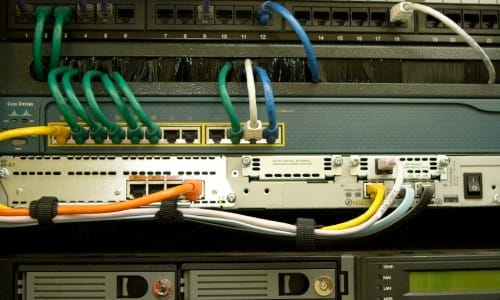

1. Fondamentaux des réseaux

Ce partie fondamentale vous guide à travers les modèles et les protocoles de communication, les périphériques et les topologies du réseau. Enfin, on proposera des rappels en mathématique des réseaux.

2. Cisco IOS CLI

Cette partie évoque le système d’exploitation des routeurs et commutateurs Cisco IOS, la gestion des consoles, les password recovery des routeurs et des commutateurs avec une initiation à l’IOS Cisco, les simulations avec GNS3, …

3. Protocole IPv4

Cette partie s’intéresse à la couche Internet en général, aux adresses IPv4 et aux masques de sous-réseau, au NAT, aux protocoles ICMP, ARP, UDP et TCP. A titre de diagnostic, on proposera plusieurs commandes de prise d’information et de l’observation de trafic TCP/IP.

4. Adressage IPv6

Cette partie s’intéresse à la reconnaissance et à la validation des adresses IPv6, leur configuration sur les interfaces, leur vérification et leur diagnostic. Enfin, on trouvera un propos sur les plans d’adressage IPv6.

5. Routage et routeurs

Dans cette partie, on trouvera une introduction aux routeurs Cisco, on apprendra à lire une table de routage IPv4 et IPv6 d’un routeur et à distinguer les concepts de base du routage. Ensuite, on apprendra enfin à configurer, à vérifier et à diagnostiquer le routage statique et le routage dynamique RIPv2 en Cisco IOS.

6. Services d'infrastructure

Un série de services peuvent s’implémenter sur un routeur Cisco comme le NAT/PAT, DNS, DHCP ou DHCPv6. Cette partie aborde aussi les concepts de configuration des ACLs, liste de filtrage, en Cisco IOS. Il s’agit toujours ici de configurations simples et fondamentales.

7. Routage RIP

Bien que le protocole de routage RIP ait été retiré des objectifs de l’examen CCNA et qu’il n’est plus conseillé de le déployer dans les nouvelles infrastructures, il reste un grand classique. En effet, il s’agit d’un standard IETF qui en met en oeuvre le principe du routage à vecteur de distance. Cette partie propose d’étudier les protocoles de routage RIPv1 et RIPv2.

8. Routage OSPF

Cette partie expose les principes fondamentaux du protocole de routage dynamique OSPF ainsi que ses méthodes configuration, de vérification et le dépannage dans un contexte multi-zones (multi-area) avec une attention particulière sur l’établissement des relations de voisinage et sur l’élection DR-BR.

9. Routage EIGRP

Concurrent immédiat du protocole de routage à états de lien OSPF de l’IETF, EIGRP est le protocole préféré dans les infrastructures homogènes Cisco. EIGRP est documenté depuis 2016 dans le RFC7868 informational. EIGRP s’oppose aussi à OSPF au moins à deux égards : c’est un protocole de routage à vecteur de distance ultra-performant d’une part, et d’autre part, il supporte nativement les deux protocoles IPv4 et IPv6. Du point de vue de la performance, il tout aussi performant voir plus performant qu’OSPF. Enfin, il est simple à configurer et à maintenir.

10. Commutation Ethernet

Les technologies LAN/WAN, Ethernet et les commutateurs, les principes de conception LAN et la configuration d’un commutateur Cisco sont développés dans cette partie.

11. Technologies VLAN

On trouvera dans cette partie un exposé sur les principes fondamentaux des VLANs et la terminologie Cisco. Un second article expose les commandes de configuration des VLANs, du protocole DTP (Dynamic Trunking Protocol), du protocole VTP (Virtual Trunking Protocol) et des recommandations de bonnes pratiques. Enfin, on termine le propos par un exercice pratique qui met en oeuvre tous ces concepts.

12. Redondance de liens

Cette partie expose les principes fondamentaux des protocoles Spanning-Tree et Rapid Spanning-Tree au niveau de la couche 2 (L2) et ainsi que ceux du protocole de couche physique (L1) Etherchannel qui permet d’agréger les liaisons sur le plan logique.

13. Disponibilité dans le LAN

Cette partie tente de répondre à la question de la robustesse des liaisons au sein des réseaux locaux au niveau des passerelles par défaut avec HSRP, au niveau de la couche 2 (L2) avec Spanning-Tree, au niveau de la couche physique (L1) avec Etherchannel et au niveau de la couche 3 (L3) avec le routage (statique) IPv4 et IPv6. Il reprend des principes d’architecture hiérarchique et modulaire des réseaux.

14. Technologie WLAN

Cette partie porte sur les technologies Wireless LAN (WLAN) des réseaux sans-fil locaux, dont fait partie ce qu’on appelle le Wi-Fi. On y trouvera un exposé de présentation générale du domaine, des informations sur les aspects normatifs (IEEE 802.11), sur les topologies logiques et les modèles de déploiement, sur les aspects physiques (bande de fréquence, non-overlapping, antennes), sur les aspects de configuration des clients, sur les aspects de sécurité WPA, et enfin sur les aspects de gestion au sein d’un réseau local.

15. Sécurité dans le LAN

Cette partie invite à prendre conscience de l’ampleur des menaces sur le réseau local et à envisager les contre-mesures disponibles et les bonnes pratiques particulièrement sur le matériel Cisco Systems. On apprendra à mettre en place une mesure de sécurité de type Port-Security qui vise à limiter le nombre d’adresses MAC qui peuvent se connecter à un port de commutateur, mais aussi les sécurité Deep ARP Inspection (DAI) et DHCP Snooping.

16. Gestion d'infrastructure

Dans cette partie, on évoquera des pratiques de gestion sécurisée comme la configuration des consoles distantes (Telnet, SSH) et locales, le transfert de fichiers (TFTP, FTP, SCP) et la vérification de fichiers (MD5). On parlera aussi de différents protocoles ou solutions que les utilisateurs finaux ignorent car ils n’en ont pas besoin mais qui sont utiles à la gestion et la surveillance du réseau (CDP, LLDP, SYSLOG, NTP, SNMP).

17. Automation et Programmabilité du réseau

Cette partie porte sur l’automation et la programmabilité du réseau : sur les architectures contrôlées de type SDN, sur le concept d’Intent Based Network, d’automation et d’outils d’automation. Enfin, on terminera le propose sur le protocole HTTP, les actions CRUD, la manipulation d’APIs HTTP REST et le traitement des sorties en format de présentation JSON.

18. Technologies WAN

Cette partie commence par une présentation des technologies WAN et de leur évolution, notamment avec IP/MPLS et les déploiements VPN. La présentation et la configuration des protocoles PPP, MLPPP, PPPoE avec les authentifications CHAP/PAP, du protocole de tunnel GRE et du protocole de routage extérieur BGP sont des sujets WAN.

19. Filtrage pare-feu et IDS

Dans cette partie, on exposera les concepts fondamentaux des pare-feu (Firewall) ainsi que des descriptions du marché des pare-feu, Firewall NG ou UTM. Un pare-feu (Firewall) réalise un filtrage du trafic sur des éléments de couche 3 (L3) et couche 4 (L4). On proposera un exercice de mise en oeuvre de la fonctionnalité Cisco IOS ZBF (Zone Based Firewall). On y démontrera que le NAT ne sécurise en rien le réseau. On y apprendra aussi à mettre en place de politiques de filtrage entre des zones LAN, DMZ, Internet et le pare-feu lui-même (Self). Enfin, on terminera cette partie par l’exposé des concepts IDS et IPS, objets connexes aux pare-feu dans le rôle de filtrage de sécurité des réseaux.

20. Tunnels VPN IPSEC

Cette partie sur les tunnels VPN IPSEC expose les grands principes du Framework IPSEC de l’IETF. Ensuite, on propose un exercice en Cisco IOS de configuration d’un tunnel IPSEC site à site en mode tunnel auquel on ajoutera un pare-feu. Enfin, on proposera un second exercice en Cisco IOS de configuration d’un tunnel IPSEC entre deux sites en mode transport avec une encapsulation GRE, le tout bien sûr intégré au pare-feu.

21. Examen CCNA 200-301

Cette partie finale reprend l’ensemble des objectifs du CCNA 200-301.