Objectifs de certification

CCNA 200-301

1.1 Expliquer le rôle et la fonction des composants réseau

- 1.1.a Routers

- 1.1.b Commutateurs (switches) L2 et L3

- 1.1.c Pare-feu NG (Next-generation firewalls) et IPS

- 1.1.d Point d’accès (Access points)

- 1.1.e Controlleurs (Cisco DNA Center and WLC)

- 1.1.f Points terminaux (Endpoints)

- 1.1.g Serveurs

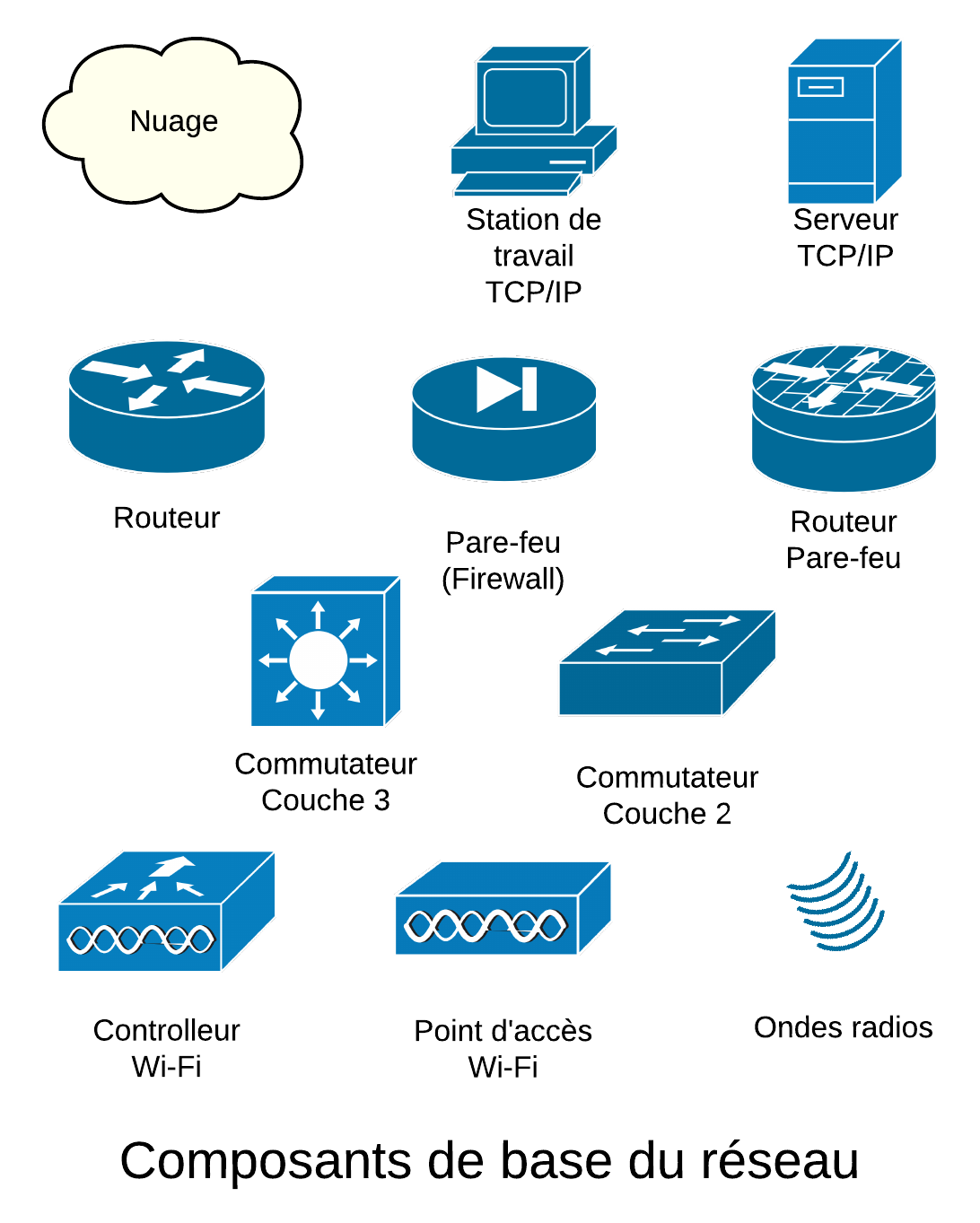

Composants de base du réseau

Ce chapitre fondamental permet de mieux identifier les éléments qui composent un réseau (routeurs, commutateurs, concentrateurs, pare-feux, etc.) afin de les placer dans topologies d’exercices représentatifs ou de les placer logiquement en faisant à des modèles de conception.

1. Rôles des périphériques

Chaque couche, voire chaque protocole, dispose de sa propre vision des rôles des périphériques lors des procédures qui l’occupe.

IP voit deux rôles :

- Les hôtes terminaux : nos ordinateurs au bout du réseau

- Les routeurs chargés de transférer les paquets en fonction de l’adresse L3 IP (logique, hiérarchique) de destination. Ils permettent d’interconnecter les hôtes d’extrémité.

Aussi au sein du réseau local (LAN), le commutateur (switch) est chargé de transférer rapidement les trames Ethernet selon leur adresse L2 MAC (physique) de destination. Il ne s’occupe jamais des informations dites “L3”, de couche 3 du modèle OSI comme les paquets ou datagrammes et les adresses IP qu’ils contiennent.

2. Les périphériques du réseau sont des ordinateurs

Les périphériques du réseau sont composés d’une partie matérielle :

- dédiée (sur des serveurs),

- embarquée (sur des plateformes autres que des serveurs de type Intel)

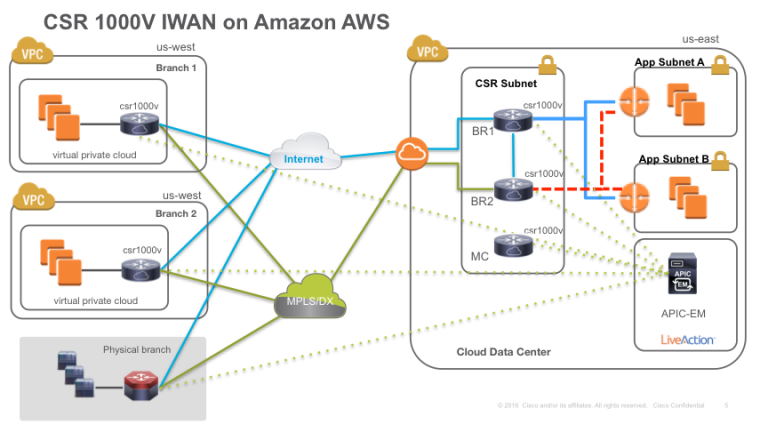

Cette partie matérielle est de plus en plus virtualisée notamment sur des infrastructures de virtualisation de type Intel X86. Un exemple est le routeur virtuel Cisco Systems CSR-1000v à déployer dans le centre de données (data center). Ces capacités de virtualisation sont disponibles sur des plateformes bien connues de type Intel avec leurs spécificités (CPU, périphériques, etc.).

Ces périphériques et leurs capacités matérielles sont exploités à partir d’un système d’exploitation :

- propriétaire comme Cisco IOS

- Open Source comme Linux ou BSD et leurs dérivés

- Basé Open Source avec une sur-couche propriétaire comme Cisco IOS-XE (Linux)

On prendra garde à distinguer les fonctions que les périphériques du réseau remplissent au niveau des plans :

- plan “donnée” : le périphérique transfère-t-il du trafic utilisateur ?

- plan “contrôle” : le périphérique se gère-t-il localement ou à partir d’un contrôleur ?

Enfin les périphériques peuvent être placés dans un niveau de conception dans une des couches “Access”, “Distribution” ou “Core”.

3. Composants d’un réseau associés aux couches OSI

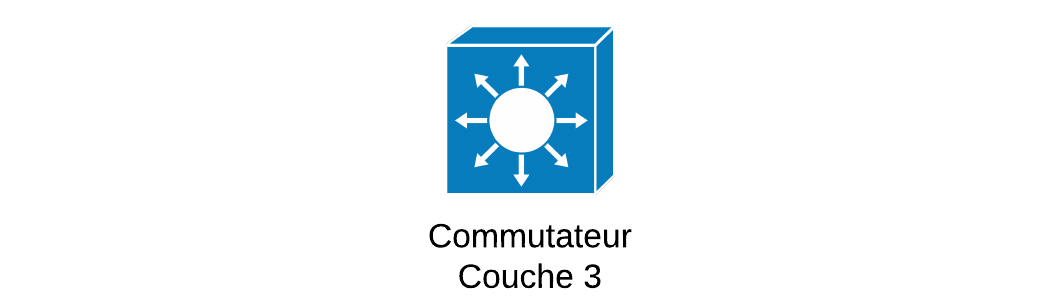

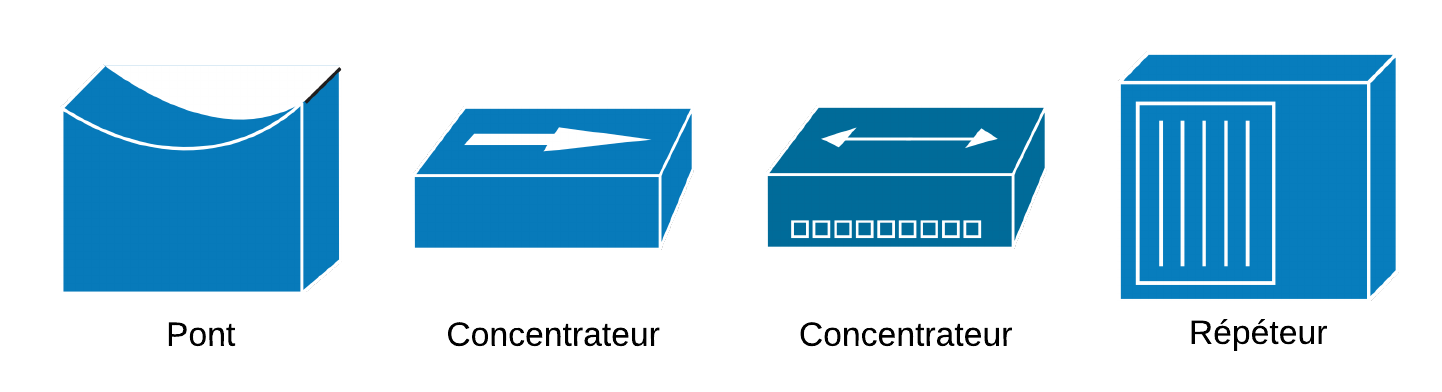

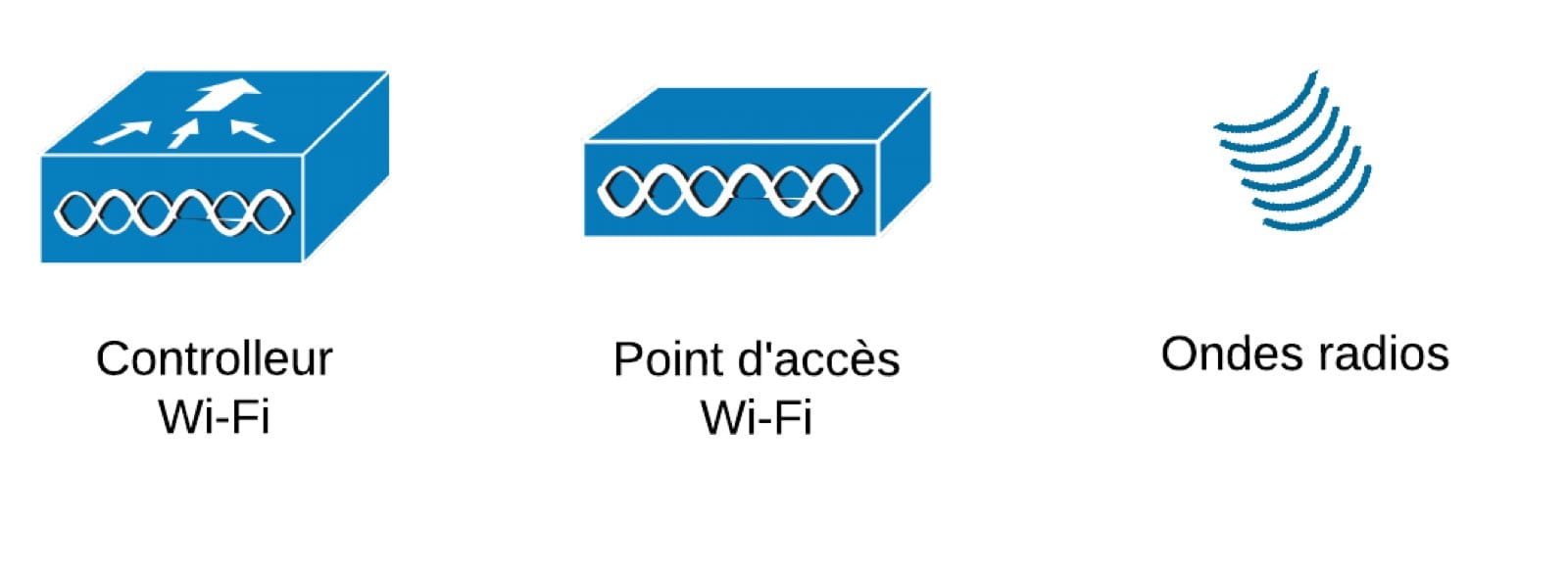

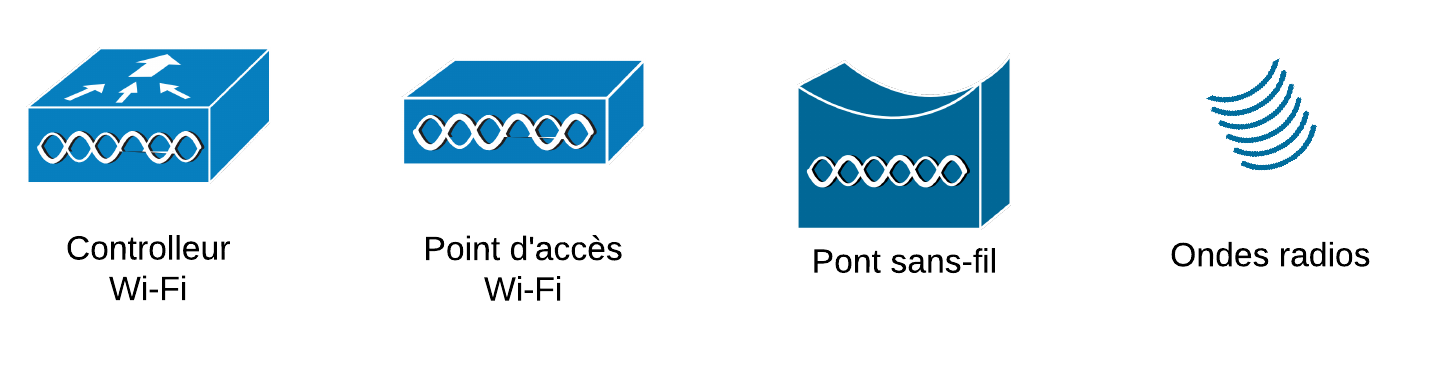

On trouvera ici la représentation en forme de diagramme des composants de base d’un réseau.

Chacun de ces périphériques est associé à une couche du modèle OSI avec “L” pour “Layer” :

| Périphérique | Couche |

|---|---|

| Routeur (Router) | L3 |

| Commutateur (Switch) L3 | L2/L3 |

| Commutateur (Switch) L2 | L2 |

| Pont (Bridge) | L2 |

| Concentrateur (Hub) | L1 |

| Répéteur (Repeater) | L1 |

| Contrôlleur WLAN | L2/L3/L7 |

| Point d’accès sans-fil (AP) Wi-Fi | L1/L2 |

| Carte réseau (NIC) | L2 |

| Hôte terminal | L3/L4/L7 |

4. Périphérique terminal

Le périphérique terminal est l’hôte qui est situé à l’extrémité d’une communication : par exemple un poste client et un serveur sont des hôtes terminaux.

Les périphériques terminaux accèdent au réseau via une technologie d’accès (L1/L2). Les périphériques clients peuvent être des ordinateurs de bureau, des mobiles ou des tablettes, mais de plus en plus des “objets” (IoT). Les serveurs sont ceux qui offrent et rendent des services à des clients. En général, ils sont situés dans des centres de données dédiés tels quels ou dans le “nuage”.

5. Routeur (router)

On trouvera une présentation complète du rôle des routeurs, de leur fonctionnement et de leur format dans le chapitre “Introduction aux routeurs Cisco (lab)”. Mais pour l’instant, tentons de comprendre son rôle fondamental.

Le routeur est ce matériel de couche 3 du modèle OSI (L3) qui :

- interconnecte des domaines réseaux IP différents;

- transfère le trafic qui ne lui est pas spécifiquement destiné;

- transfère le trafic IP grâce à sa table de routage vers les bonnes destinations, s’il les connait.

Sur le plan physique, les routeurs sont caractérisés par un nombre limité d’interfaces, mais d’une grande diversité (chez Cisco Systems), permettant à ce matériel professionnel de se connecter à n’importe quelle technologie d’accès. De plus chez Cisco Systems, ce matériel peut embarquer un bon nombre d’autres services du réseau comme par exemple des services de communication unifiée, de filtrage et de sécurité comme le pare-feu ou un système de détection/prévention d’intrusion (IDS/IPS) et même des capacités de virtualisation.

6. Commutateur d’entreprise (switch)

La partie “Commutation Ethernet” détaille amplement le rôle et le fonctionnement des commutateurs Ethernet. Essayons d’identifier le rôle du commutateur, le “switch”, élément de couche 2 (L2) essentiel.

Le commutateur d’entreprise (switch), typiquement de couche 2 liaison de données (L2) est ce matériel qui :

- interconnecte les périphériques terminaux du LAN pour un transfert local rapide;

- transfère le trafic en fonction de l’adresse MAC de destination trouvée dans les trames et de sa table de commutation (CAM table, ternary content addressable memory), la prise de décision de transfert est réalisée au niveau matériel hardware grâce à des puces ASIC;

- transfère le trafic unicast (à destination d’un seul hôte) uniquement sur le bon port de sortie;

- transfère le trafic Broadcast (à destination de tous) et multicast (à destination de certains) est transféré par tous les ports sauf le port d’origine.

Dans les modèles de conception du réseau, le commutateur couche 2 (switch L2) fondamental remplit uniquement des fonctions L2 (transfert local, segmentation VLANs, marquage QoS, sécurité EAP/802.1x) et se place dans la couche “Access”.

7. Commutateur multicouche (Multilayers switch)

Un commutateur multicouche (Multilayers switch) est un commutateur d’entreprise capable de remplir des tâches de routage et des services avancés. On l’appelle aussi “switch L3”. Il s’agit d’un véritable routeur dédié au réseau LAN d’entreprise.

Ce type de matériel dispose de capacités améliorées en CPU/RAM, mais aussi et surtout en capacité de transfert matériel, en nombre d’interfaces et en technologies supportées. On les place souvent au niveau des couches de conception “Distribution” ou “Core”. Le chapitre intitulé Principes de conception LAN offre plus de détails sur ce type de matériel.

8. Ponts, Concentrateurs et Répéteurs

Les “Ponts”, “Concentrateurs” et “Répéteurs” sont des éléments aujourd’hui plus conceptuels que réels (sauf dans certains déploiement en Wi-Fi).

Un pont (bridge) filtre le trafic entre deux segments physiques en fonction des adresses MAC. Le point d’accès Wi-Fi est une sorte de pont.

Un concentrateur (hub) est un périphérique qui concentre les connexions et étend le segment physique. À la différence du commutateur, le trafic sort par tous ses ports; il ne prend aucune décision quant au trafic. En Ethernet, il était souvent identifié comme un répéteur multi-ports, ils ont été progressivement remplacés par des commutateurs de telle que ce matériel de “concentration” n’est plus fabriqué depuis longtemps.

Un répéteur (repeater) étend le signal entre deux ou plusieurs segments. Il ne prend aucune décision quant au trafic à transférer. On peut encore trouver des répéteurs dans les architectures Wi-Fi.

9. Matériel sans-fil

Avec des points d’accès légers (Lightweight AP), le Wireless LAN Controller (WLC) prend en charge les fonctions d’association ou d’authentification des APs, ces derniers devenant des interfaces physiques fournissant la connectivité. Le contrôleur fournit l’intelligence, la gestion, la configuration des APs. Il participe à une vue unifiée du réseau filaire et sans-fil.

Un point d’accès sans-fil fournit le service du réseau sans-fil au sein d’une zone de couverture radio (cellule, cell). Un point d’accès dit “léger” remplira des tâches matérielles de chiffrement et de transport par exemple alors que l’intelligence sera assurée par un contrôleur.

Un réseau sans-fil contrôlé dispose de plusieurs avantages :

- Fréquences Radio dynamiques : Les points d’accès adaptent automatiquement la force du signal.

- Processus de déploiement facilité : Le contrôleur de réseau sans-fil (WLAN) assure la gestion centralisée des utilisateurs et des VLANs.

- Performance des utilisateurs optimisée : Un contrôleur de réseau sans-fil réparti la charge pour maximiser le transfert.

- Processus de mise à jour facilitée : Le contrôleur de réseau sans-fil (WLAN) peut déployer aisément des mises-à-jour sur les points d’accès.

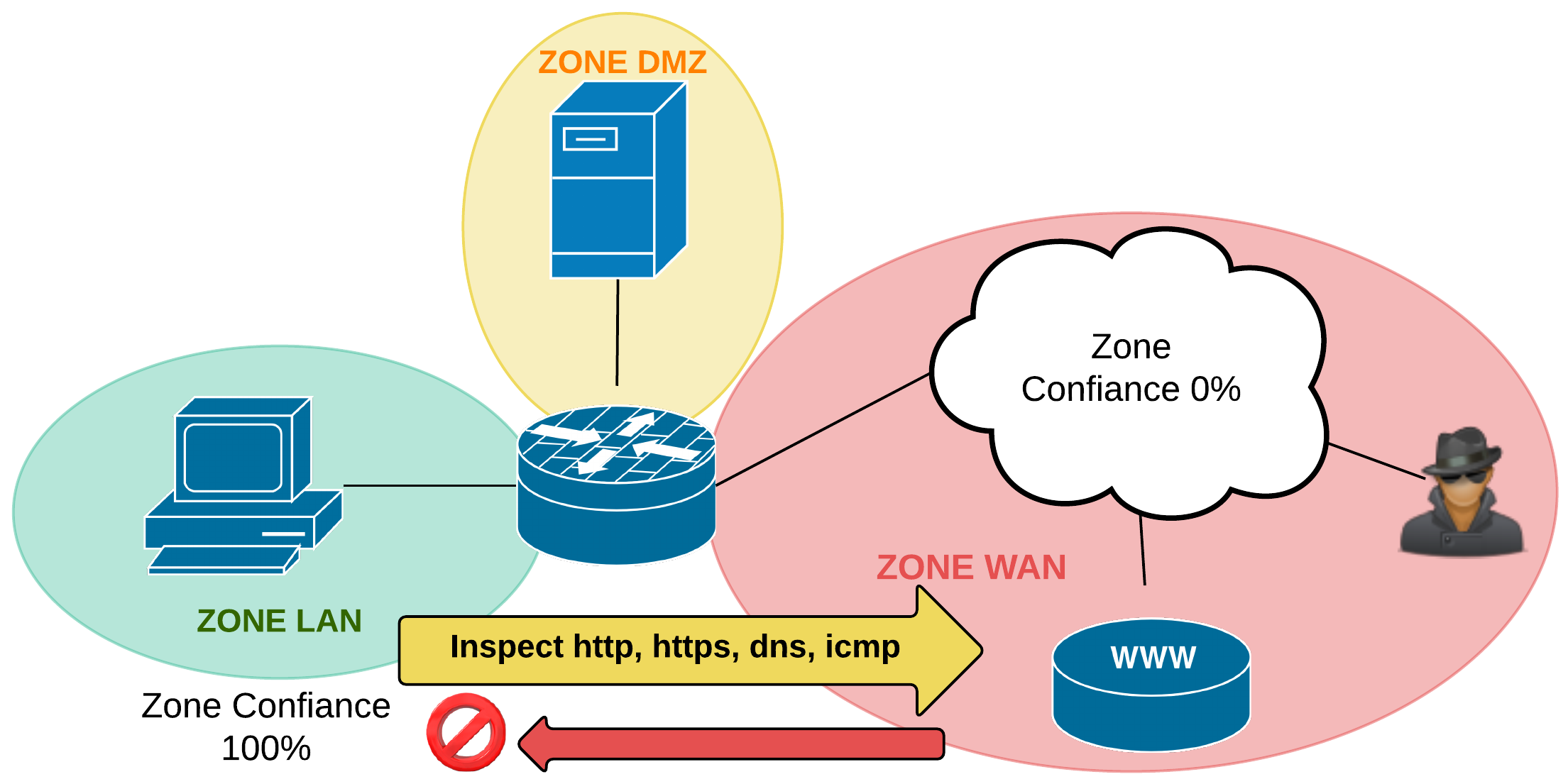

10. Pare-feu

Un pare-feu (firewall) protège des tentatives de connexion directe venant d’un réseau comme Internet. Par contre, il laisse entrer le retour légitime du trafic initié d’une zone de confiance comme un LAN. Il tient compte de l’état des sessions de couche 4 établies (TCP, UDP, ICMP, etc.). On parle alors de pare-feu à état.

Quelques éléments essentiels sont à retenir concernant les pare-feux en général :

- Dans un système d’information, les politiques de filtrage et de contrôle du trafic sont placées sur un matériel ou un logiciel intermédiaire communément appelé pare-feu (firewall).

- Cet élément du réseau a pour fonction d’examiner et filtrer le trafic qui le traverse.

- On aussi peut le considérer comme une fonctionnalité d’un réseau sécurisé : la fonctionnalité pare-feu.

- L’idée qui prévaut à ce type de fonctionnalité est le contrôle des flux du réseau TCP/IP.

- Le pare-feu limite le taux de paquets et de connexions actives. Il reconnaît les flux applicatifs.

- Il se place au sein du routage TCP/IP en connectant des réseaux distincts, il fait alors office de routeur.

- Il agit au minimum au niveau de la couche 4 (L4), mais il peut inspecter du trafic L7 (Web Application Firewall)

- Il ne faut pas le confondre avec le routeur NAT

On trouvera plus de détails sur les pare-feux dans les documents Concepts Pare-Feux Firewall et Lab Cisco IOS Zone Based Firewall.

11. IPS

“IDS” et “IPS” sont des éléments connexes qui sont le résultat d’une évolution technologique. Un “IDS” détecte des intrusions et il devient “IPS” quand il est capable d’y réagir automatiquement.

Un système de détection d’intrusion (IDS) est un dispositif ou une application logicielle qui surveille un réseau ou des systèmes pour déceler toute activité malveillante ou toute violation de politique de sécurité. Toute activité malveillante ou violation est généralement signalée à un administrateur ou est recueillie de façon centralisée au moyen d’un système de gestion des informations et des événements de sécurité (SIEM). Un système SIEM combine des sorties provenant de sources multiples et utilise des techniques de filtrage des alarmes pour distinguer les activités malveillantes des fausses alarmes.

Les systèmes de prévention des intrusions (IPS), également connu sous le nom de systèmes de détection et de prévention des intrusions (IDPS), sont des dispositifs de sécurité réseau qui surveillent les activités du réseau ou du système pour détecter toute activité malveillante et tentent de les bloquer ou de les arrêter.

Les systèmes de prévention des intrusions peuvent être classés en quatre types différents : Système de prévention des intrusions en réseau (NIPS), Système de prévention des intrusions sans fil (WIPS), Analyse du comportement du réseau (NBA), Système de prévention des intrusions basé sur l’hôte (HIPS)

La majorité des systèmes de prévention des intrusions utilisent l’une des trois méthodes de détection suivantes : l’analyse basée sur la signature, l’analyse statistique des anomalies et l’analyse du protocole dynamique.

Snort, Sourcefire (Cisco Systems) et Surricata sont des exemples d’IDS/IPS bien connus.

On trouvera plus de détails sur les IDS/IPS dans le chapitre “Concepts IDS IPS”

12. Supports de transmission

Les supports de transmission des données interconnectent physiquement les périphériques et transportent les données sous forme d’ondes. Les données sont codées en ondes électromagnétiques (sur des supports métalliques comme des câbles en cuivre), en ondes lumineuses (à travers les airs ou à travers de la fibre optique) ou en ondes radio (comme les communications mobiles et Wi-Fi).

Ces connexions doivent être de qualité et éviter toute forme d’interférence pour supporter un service de qualité.

On connait deux catégories de technologies de connexions :

- Les connexions LAN : au sein du réseau local.

- Les connexions WAN : qui interconnectent les sites distants.

13. L’informatique en nuage

Un nuage : Un nuage représente une infrastructure dont on ne connaît pas vraiment la nature ou la topologie exacte et qui permet d’accéder à un réseau distant. Il s’agit typiquement d’un nuage Internet (au sens propre comme représentant un accès au réseau public) ou d’une simplification dans un diagramme. Le nuage est un diagramme courant dans nos topologies réseau bien avant l’apparition du paradigme des technologies en nuage. On pourrait aussi considérer un nuage comme la boîte noire de la cybernétique de Wiener.

Mais justement avec l’informatique en nuage, du trafic d’entreprise pourrait utiliser des centres de données hébergés sous une autorité externe à celle-ci, c’est-à-dire dans le nuage au lieu d’utiliser de ressources sur site (“On Premise”). Les connexions par Internet entre les sites locaux et les services en nuage deviennent alors d’autant plus cruciales dans les nouvelles architectures.

Dans cette topologie1, on a plusieurs VPC (réseaux) dans le nuage AWS et un site physique. On peut transformer le réseau AWS en un IWAN “Hub and Spoke” en exécutant un CSR1000v comme BR (Broader Router). APIC-EM est hébergé dans le Hub (centre de données en nuage) pour fournir des services IWAN entre le hub IWAN et les sites distants, y compris virtuels et physiques.

Dans le cadre de ce modèle, certains services d’infrastructure se virtualisent jusqu’à être disponibles et utilisés en tant que services (as a Service) dont le réseau.

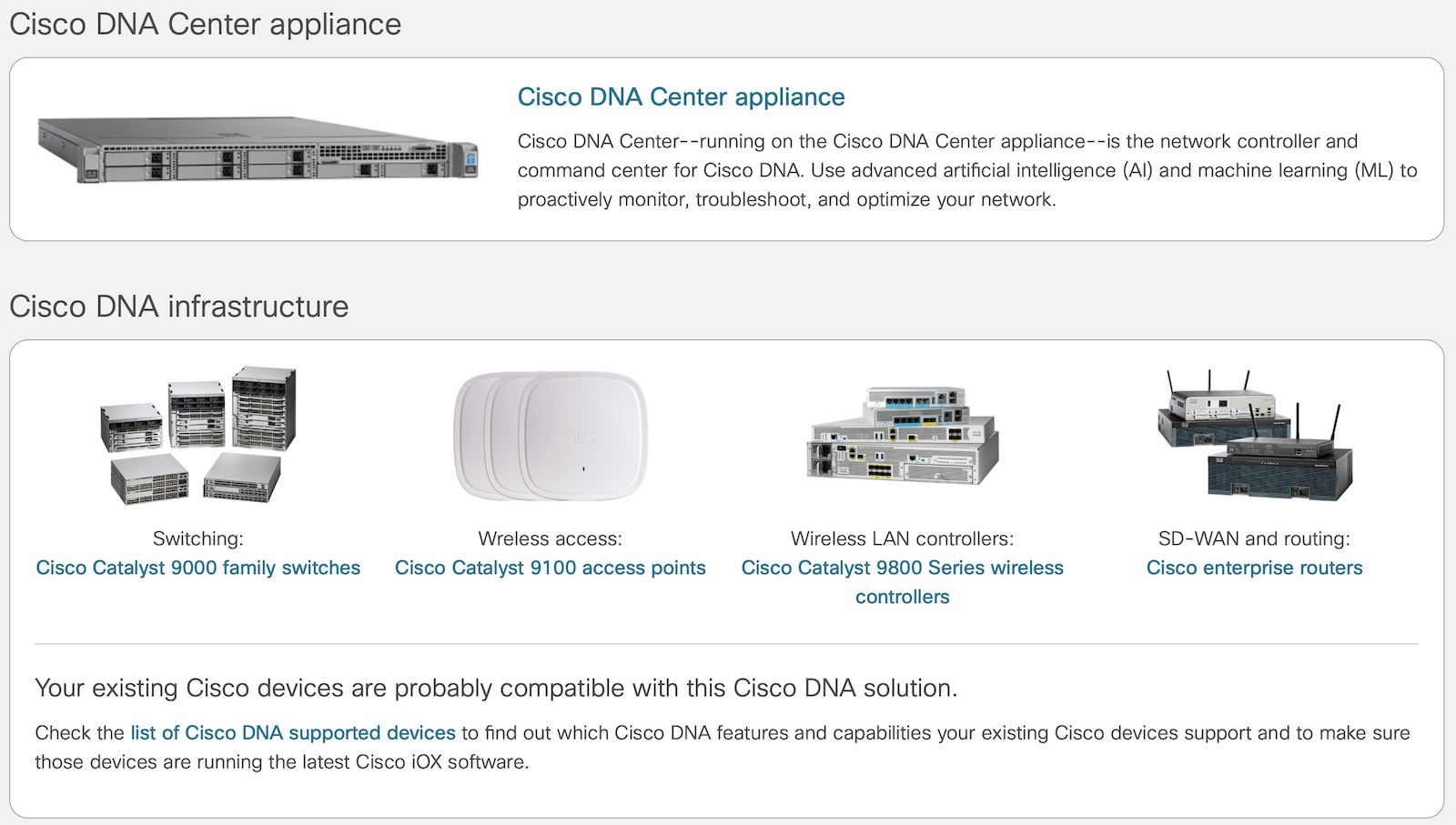

14. Cisco DNA

Cisco Digital Network Architecture (DNA) offre un centre de commande et de contrôle intuitif qui agit comme le coeur d’un réseau basé sur l’intention (IBN), fournissant un tableau de bord de gestion centralisé pour l’automatisation basée sur un contrôleur, l’assurance du réseau et l’extensibilité d’une plate-forme ouverte. Il utilise le “machine learning” et l’intelligence artificielle pour surveiller, dépanner et optimiser proactivement le réseau. Il permet d’utiliser des systèmes tiers pour améliorer les processus opérationnels.

DNA offre des fonctionnalités et des avantages en termes de gestion, d’automation, d’analytique et de sécurité.

- Gestion

- Visibilité précise sur le réseau depuis un tableau de bord unique

- Gestion du cycle de vie des périphériques

- Intégration multidomaine

- Ouverture et évolutivité

- Automation

- Détection automatique des périphériques

- Création de politiques par glisser-déposer

- Gestion du déploiement et du cycle de vie des périphériques sans intervention

- Qualité de service (QoS) automatisée

- Analytique avec l’AI/ML

- Utilisation de l’infrastructure en tant que capteur

- Analytique contextuelle

- Plus de 150 informations exploitables

- Analytique avec l’intelligence artificielle locale et dans le cloud

- Sécurité

- Détection et élimination des menaces

- Intégration de Stealthwatch et ISE

- Encrypted Traffic Analytics (ETA)

- Segmentation ultra-sécurisée

DNA offre des solutions de type Software Defined Network. Le concept SDN est développé dans un chapitre ultérieur.

- Network Assurance : L’intelligence des réseau.

- Software-Defined Access : Le réseau d’accès agile.

- Software-Defined WAN : le réseau WAN agile.

- Sécurité du réseau

La solution est principalement construite autour de “DNA Center Appliance” et de périphériques réseaux ainsi que d’abonnements à des services.

15. Éléments clés à retenir

Il essentiel de pouvoir identifier le rôle, les fonctions, les formats, la portée protocolaire et d’architecture des différents périphériques du réseau.

Source de l’image : Cisco Blog Cisco SD-WAN Networking Service for Public Clouds ↩