Objectifs de certification

CCNA 200-301

5.9 Décrire les protocoles de sécurité sans-fil (WPA, WPA2, et WPA3)

5.10 Configurer un WLAN en utilisant WPA2 PSK avec un GUI

Protocoles de sécurité sans-fil WPA WPA2 et WPA3

Wi-Fi Protected Access (WPA), Wi-Fi Protected Access II (WPA2) et Wi-Fi Protected Access 3 (WPA3) sont trois programmes de sécurité et de certification de sécurité développés par la Wi-Fi Alliance pour sécuriser les réseaux informatiques sans fil grâce à la mise en oeuvre interopérable de la norme IEEE 802.11i.

La Wi-Fi Alliance a défini ces normes en réponse aux graves faiblesses du WEP (Wired Equivalent Privacy), le système de sécurité initial qui était embarqué nativement dans la norme IEEE 802.11. Le protocole WPA met en oeuvre une grande partie de la norme IEEE 802.11i. WPA2 met en oeuvre les éléments obligatoires de la norme IEEE 802.11i. En janvier 2018, la Wi-Fi Alliance a annoncé que la norme WPA3 remplacerait la norme WPA2.1

1. Wi-Fi Protected Access (WPA)

WPA, WPA2, WPA3 assurent au niveau de la couche 2 (L2) les fonctions de sécurité suivantes :

- le chiffrement du trafic pour la confidentialité et l’intégrité des messages (MIC, Message Integrity Check) comme protection anti-rejeu ;

- l’authentification comme contrôle d’accès soit avec une clé partagée (WPA PSK), soit avec une méthode centralisée 802.1x/EAP.

| Standard 802.11 | Norme Wi-Fi | Méthode d’authentification | Méthode de chiffrement | Algorithme de chiffrement |

|---|---|---|---|---|

| IEEE 802.11 Legacy | Aucune | Open System ou Shared Key | WEP | RC4 |

| IEEE 802.11 Legacy | WPA Personal | WPA PSK | TKIP | RC4 |

| IEEE 802.11 Legacy | WPA Enterprise | 802.1X/EAP | TKIP | RC4 |

| IEEE 802.11-2016 (RSN) | WPA2 Personal | WPA2 PSK | CCMP (défaut) ou TKIP (optionnel) | AES (défaut) ou RC4 (optionnel) |

| IEEE 802.11-2016 (RSN) | WPA2 Enterprise | 802.1X/EAP | CCMP (défaut) ou TKIP (optionnel) | AES (défaut) ou RC4 (optionnel) |

| - | WPA3 Personal | Simultaneous Authentication of Equals (SAE) avec forward secrecy (FS/PFS) | GCMP | AES |

| - | WPA3 Enterprise | 802.1X/EAP | GCMP | AES |

2. Chiffrement (confidentialité) et intégrité des messages (MIC) du Wi-Fi

Le chiffrement du trafic au niveau de la couche 2 (L2) assure la confidentialité des échanges. L’intégrité des messages (MIC, Message Integrity Check) protège contre le rejeu de trafic. Trois solutions de chiffrement et d’intégrité sont proposées par IEEE 802.11i :

- TKIP (WPA et WPA2) ou

- CCMP (WPA2)

- GCMP (WPA3)

Toutes ces méthodes de chiffrement sont fondées sur un algorithme de chiffrement symétrique comme RC4 (dont des vulnérabilités sont connues depuis 1995) et AES (WPA/WPA2/WPA3).

En matière de chiffrement et d’intégrité, le protocole TKIP décrit dans WPA utilise toujours l’algorithme RC4 compatible avec l’ancien matériel. TKIP (Temporal Key Integrity Protocol) est la version corrigée des faiblesses du WEP.

Aujourd’hui, il est fortement conseillé de choisir la norme WPA2 avec un protocole de chiffrement et d’intégrité comme CCMP (Counter Cipher Mode with Block Chaining Message Authentication Code Protocol) qui utilise l’algorithme de chiffrement AES (Advanced Encryption Standard).

WPA3 propose d’utiliser la suite de chiffrement GCMP (Galois/Counter Mode Protocol) basée sur l’algorithme AES pour le chiffrement et “Galois Message Authentication Code” (GMAC) pour l’intégrité.

3. Authentification du Wi-Fi

L’authentification au niveau de la couche 2 (L2) permet de contrôler l’accès au réseau. La norme de base IEEE 802.11 propose d’utiliser une authentification ouverte avec une des deux méthodes d’authentification IEEE 802.11i :

- Pre-Shared Key en mode WPA/WPA2 Personal, SAE en mode WPA3 Personal ou

- IEEE 802.1X/EAP en mode WPA/WPA2/WPA3 Enterprise

En matière d’authentification, WPA/WPA2 proposent soit le partage d’une clé (Pre-Shared Key) appelée “WPA-Personal”, soit une solution de gestion centralisée des utilisateurs et des clés de chiffrement appelée “WPA-Enterprise”.

WPA3-Personal propose de nouvelles fonctionnalités “Simultaneous Authentication of Equals” (SAE) et Forward secrecy (FS/PFS) au lieu de l’échange d’une clé partagée qui permet de s’échanger des clés sans les exposer au moment de l’échange.

Le choix de “WPA-Enterprise” demandera la mise en place d’éléments d’infrastructure comme le choix d’une ou plusieurs méthodes EAP, nécessitant une infrastructure à une clé publique (PKI), mais aussi un serveur Radius et une source de données utilisateurs comme une base de données ou un annuaire. Tous ces éléments sont des composants d’infrastructure qui ne sont pas sans conséquence en termes de mise en oeuvre, de coût et de gestion. Également, pour s’authentifier sur le réseau sans-fil, les ordinateurs clients devront également disposer des logiciels nécessaires à une méthode EAP.

4. Robust Security Network (RSN)

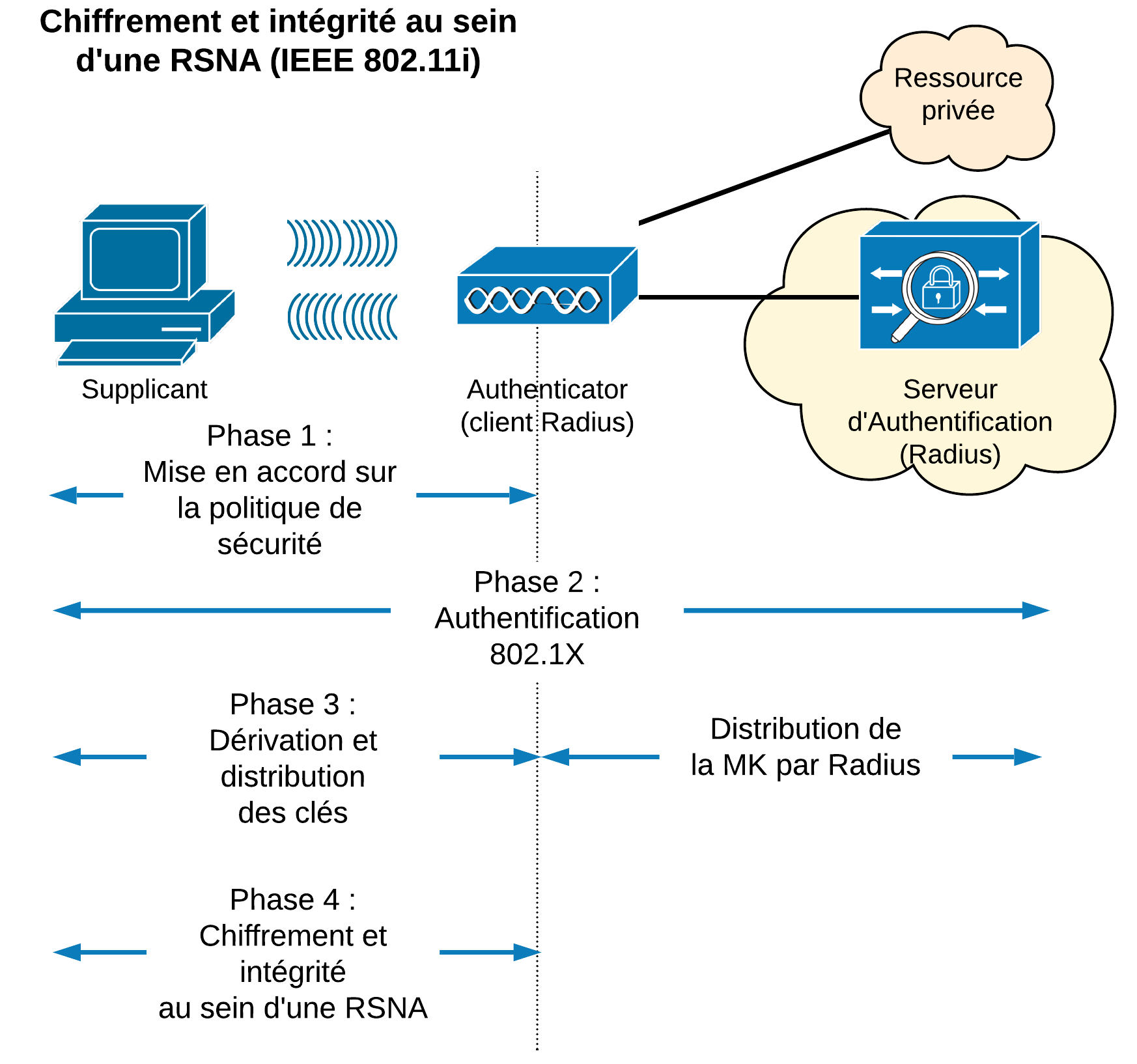

Le standard IEEE 802.11i définit l’architecture Robust Security Network (RSN) pour établir une communication sécurisée (RSNAssociation) :

- Phase 1 : Mise en accord sur la politique de sécurité

- Phase 2 : Authentification 802.1X

- Phase 3 : Dérivation et distribution des clés

- Phase 4 : Chiffrement et intégrité au sein d’une RSNA

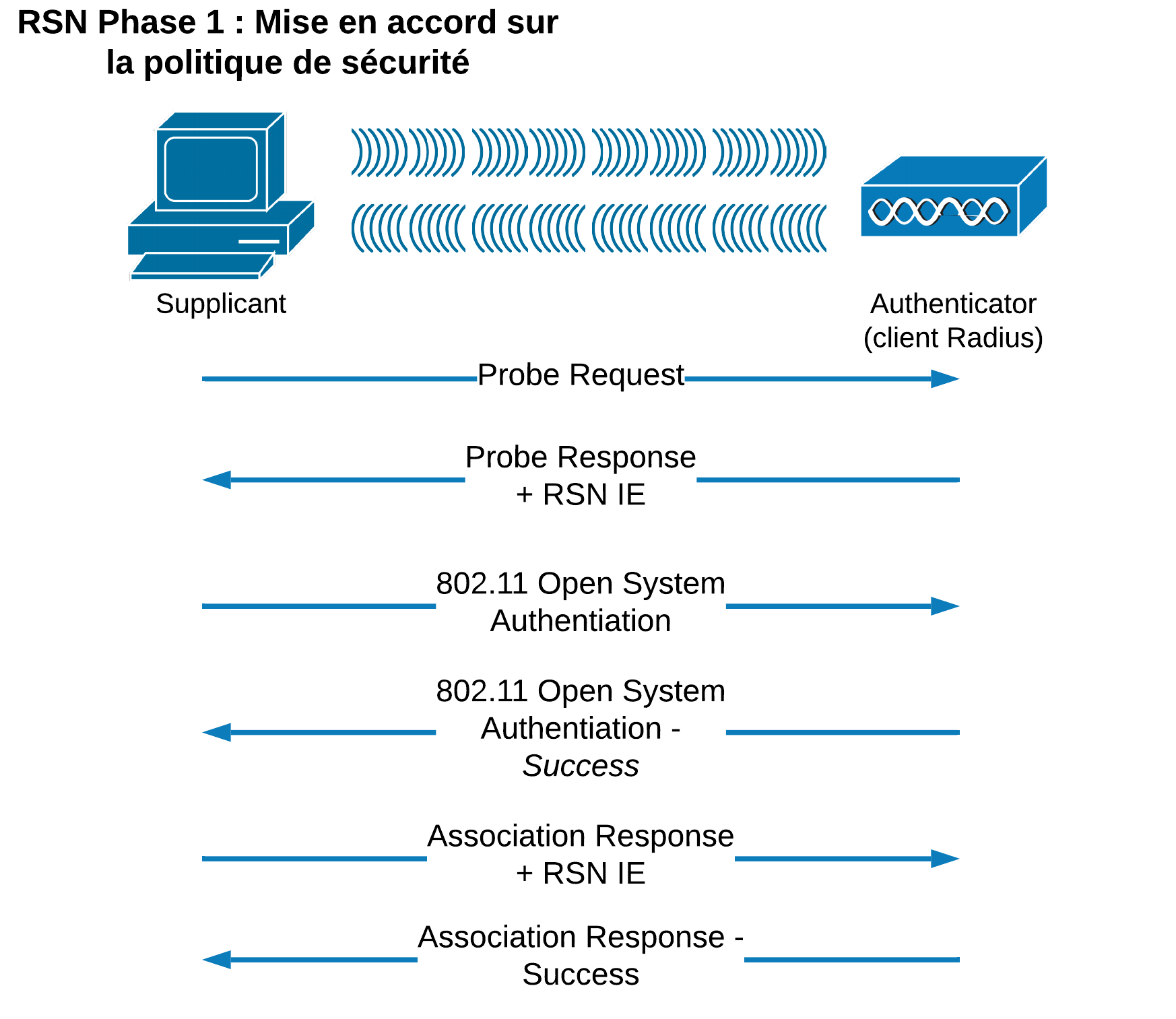

5. RSN Phase 1 : Mise en accord sur la politique de sécurité

Cette phase permet au client et au point d’accès d’accorder leur politique de sécurité. Le point d’accès annonce à travers des trames Beacon et Probe Response (en réponse à des trames Probe Request) sa politique de sécurité.

Une authentification Open System du standard IEEE 802.11 intervient ici ; elle réussit dans tous les cas.

Enfin, le client envoie une trame Association Request avec un champ RSN IE (Information Element) qui contient tous les éléments de la politique de sécurité : les méthodes d’authentification supportées, le protocole de sécurité pour le chiffrement du trafic Unicast, le protocole de sécurité pour le chiffrement du trafic Multicast/Broadcast, etc.

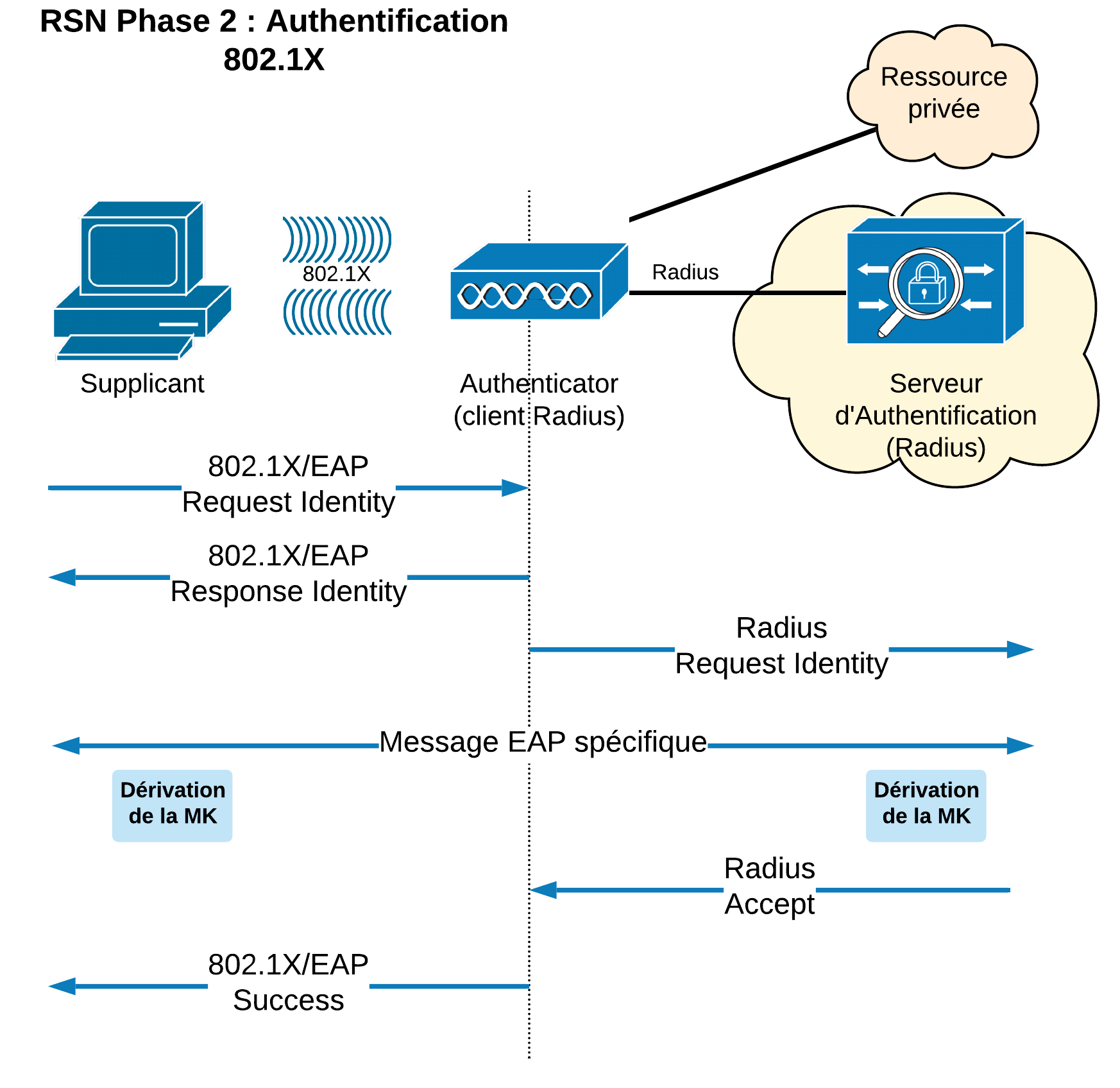

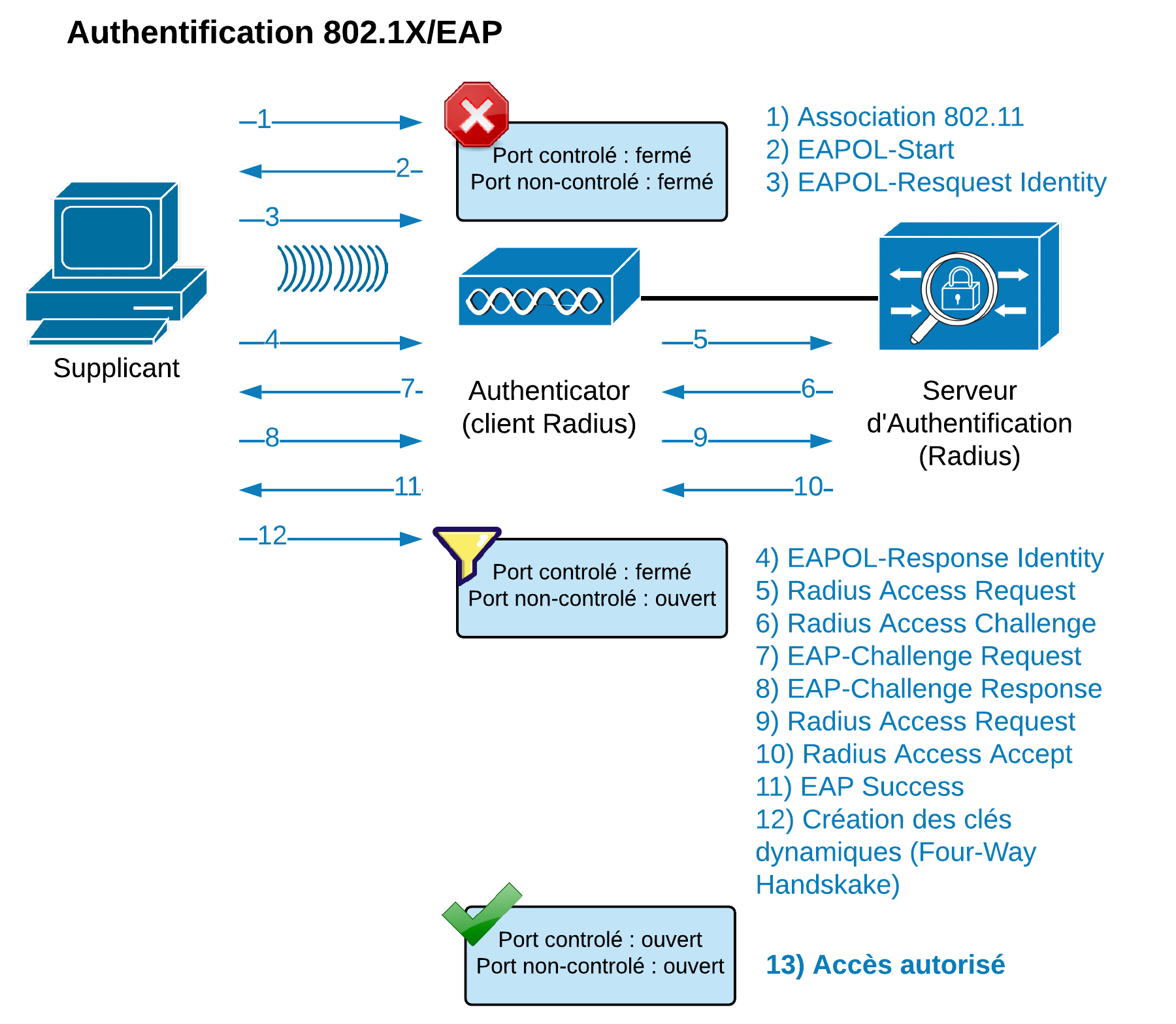

6. RSN Phase 2 : Authentification 802.1X

Cette étape intervient uniquement si la méthode d’authentification négociée dans la phase 1 RSN est 802.1X. Elle sert principalement à générer une clé principale, une “Master Key” (MK), qui servira à dériver des clés de session (temporaires) de chiffrement dans la phase 3 RSN. Dans ce cas, la MK est générée et placée dans un message Radius Accept par le serveur Radius qui réalise l’authentification.

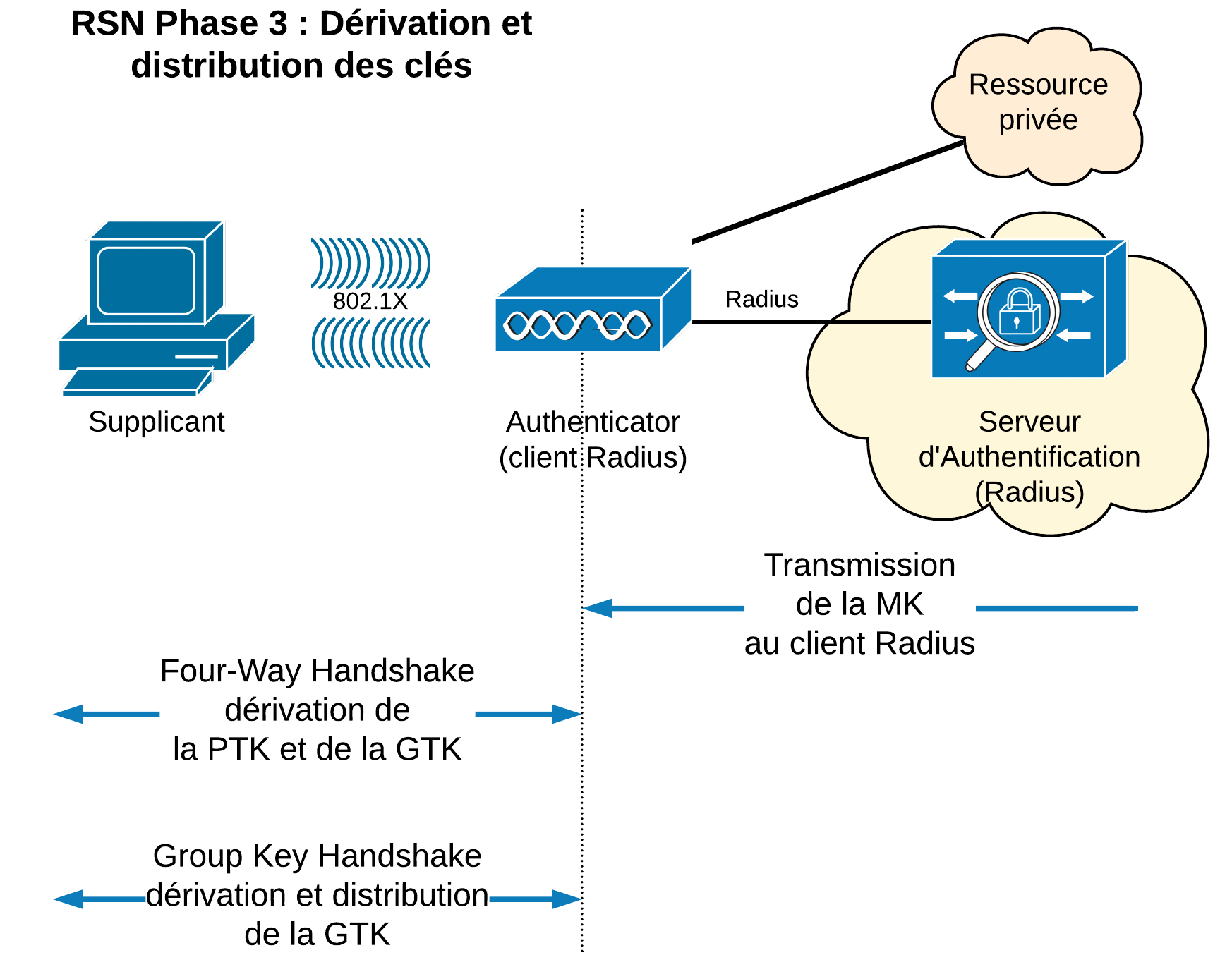

7. RSN Phase 3 : Dérivation et distribution des clés

Dès que les deux premières phases ont réussi, un contexte de sécurité initie des clés de sessions temporaires qui sont mises à jour régulièrement. Une PMK (Pairwise Master Key) est dérivée de la MK négociée par le serveur Radius. Si l’authentification est une clé partagée, celle-ci devient la PMK. La PMK n’est jamais utilisée pour le chiffrement ou le contrôle d’intégrité.

RSN propose deux “Hanshake” (échange défini entre deux points de communication) pour dériver différentes clés de sessions à partir de la PMK :

- Le Four-Way Handshake pour la dérivation de la PTK (Pairwise Transient Key) et de la GTK (Group Transient Key)

- Le Group Key Handshake pour le renouvellement de la GTK.

8. Four-Way Handshake

La PTK (512 bits TKIP et 384 bits CCMP) consiste en plusieurs clés temporelles dédiées :

- EAPOL-KCK (Key Confirmation Key – 128 bits) : Clé pour authentifier les messages (MIC) durant le 4-Way Handshake et le Group Key Handshake,

- EAPOL-KEK (Key Encryption Key – 128 bits) : Clé pour la confidentialité des données durant le 4-Way Handshake et le Group Key Handshake,

- TK (Temporary Key – 128 bits) : Clé pour le chiffrement des données (utilisée dans TKIP ou CCMP),

- TMK (Temporary MIC Key – 2x64 bits) : Clé pour l’authentifi-cation des données (utilisée seulement par TKIP). Une clé dédiée est utilisée pour chaque sens de communication.

Le Four-Way Handshake, initié par le point d’accès, permet :

- de confirmer la connaissance de la PMK par le client,

- de dériver une nouvelle PTK,

- d’installer les clés de chiffrement et d’intégrité,

- de chiffrer le transport de la GTK,

- de confirmer la suite de chiffrement choisie.

9. Composants de la PTK

Lors du processus Four-Way Hanshake, la PTK est dérivée de différents éléments :

- la PMK,

- d’une chaîne de caractère fixe,

- de l’adresse MAC du point d’accès,

- de l’adresse MAC du client

- et de deux nombres aléatoires (ANonnce et SNonnce, générés respectivement par les deux points de communication).

10. Phase 4 : Chiffrement et intégrité au sein d’une RSNA

Les clés générées dans la Phase 3 RSN sont utilisées par un des protocoles de chiffrement et d’intégrité : TKIP (RC4/Michael) ou CCMP (AES-128/CBC-MAC).

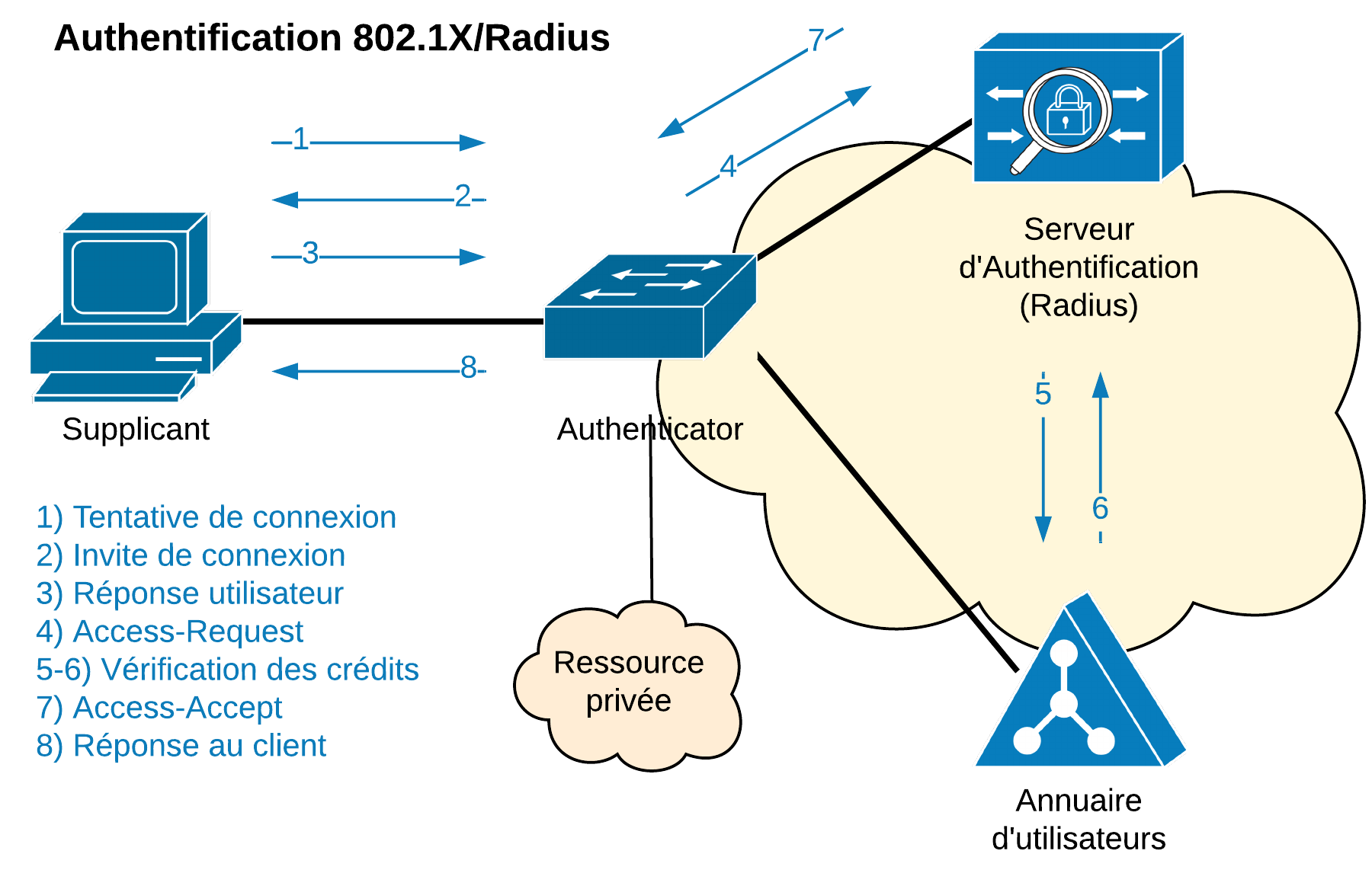

11. IEEE 802.1X

IEEE 802.1X est un Standard IEEE pour “port-based Network Access Control (PNAC)”. Il fait parie du groupe de travail IEEE 802.1. Il fournit un mécanisme d’authentification pour les périphériques attachés à un LAN ou un WLAN.

IEEE 802.1X définit trois rôles distincts :

- Le Supplicant est le client (l’ordinateur terminal) qui veut se connecter à la facilité de couche 2 (L2) LAN ou WLAN.

- L’Authenticator est le périphérique qui contrôle l’accès au réseau, dans les technologies sans fil, le point d’accès (AP) ou le commutateur Ethernet pour un accès filaire.

- L’Authentication Server qui est le serveur d’authentification Radius qui rend un avis (Radius Accept/Radius Reject) en se fondant sur une source d’utilisateurs qui peut être par exemple un annuaire LDAP.

Le Supplicant qui tente d’obtenir une connectivité auprès d’un élément de couche 2 comme un point d’accès ou un commutateur obtient au minimum une connectivité de couche 2 sur la liaison physique. Toutefois, l’authenticator fait “barrière” en bloquant le trafic venant du Supplicant tant que celui-ci ne s’est pas vu accorder un message “Accept” venant d’un serveur d’authentification. L’Authenticator relaie les messages venant du Supplicant vers le serveur d’authentification Radius.

IEEE 802.1X définit une encapsulation pour le protocole “Extensible Authentication Protocol (EAP) over IEEE 802” qui est connu sous le nom de “EAP over LAN” ou encore EAPOL.

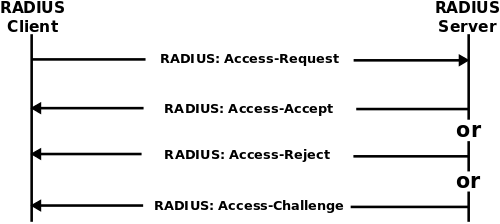

12. Service Radius

RADIUS (Remote Authentication Dial-In User Service) est un protocole client-serveur permettant de centraliser des données d’authentification. La dernière version du protocole RADIUS est normalisée par l’IETF dans deux RFC : RFC2865 (RADIUS authentication) et RFC2866 (RADIUS accounting) de juin 2000.

Le protocole est souvent dénommé AAA (Authentication Authorization Accounting), la phase d’autorisation (définition des droits d’accès) étant accomplie lors de la réponse d’identification (ajout d’attributs au paquet “Authentication Response”). Un autre exemple de protocole AAA aurait pu être TACACS de Cisco, mais il est propriétaire ; et depuis la publication de la norme 802.1X qui donne en annexe D comme seul exemple de mise en oeuvre le protocole Radius, ce dernier est devenu un standard de fait du AAA.

Radius utilise les ports UDP suivants

- Authentication et Authorization : UDP1645 (legacy) ou UDP1812

- Accounting : UDP1646 (legacy) ou UDP1813

L’opération d’authentification est initiée par un client du service RADIUS, qui peut être un boîtier d’accès distant (NAS : Network Access Server), un point d’accès réseau sans fil, un pare-feu (firewall), un commutateur, un autre serveur. Le serveur la traite en accédant si nécessaire à une base externe : base de données SQL, annuaire LDAP, comptes d’utilisateur de machine ou de domaine ; un serveur Radius dispose pour cela d’un certain nombre d’interfaces ou méthodes.

Le poste utilisateur (supplicant dans les RFC) transmet une requête d’accès à un client RADIUS pour entrer sur le réseau. Ce client se charge de demander les informations identifiant l’utilisateur : le nom d’utilisateur (login) et le mot de passe par exemple.

Le client RADIUS, soit le routeur, le commutateur ou le point d’accès, l’Authenticator génère selon le protocole une requête Access-Request contenant les informations d’authentification. Le serveur RADIUS peut traiter lui-même cette requête ou la transmettre à un autre serveur RADIUS par un mécanisme appelé Proxy Radius. Le serveur Radius chargé de l’identification finale (appelé Home Radius) peut traiter la demande s’il dispose de suffisamment d’éléments dans l’Access-Request ou demander des informations supplémentaires par un renvoi de paquet “Access Challenge”, auquel le client répondra par un autre Access-Request, et ainsi de suite. Les échanges sont retransmis par la chaîne de serveurs Radius proxy intermédiaires dans un sens et dans l’autre.

Quand le serveur Radius dispose de suffisamment d’éléments (jusqu’à une douzaine d’échanges pour les protocoles complexes de type EAP) le serveur RADIUS valide ou refuse l’identification en renvoyant un paquet de type : Access-Accept ou Access-Reject.

13. Extensible Authentication Protocol (EAP)

Extensible Authentication Protocol ou EAP est un cadre (framework) d’authentification couramment utilisé dans les réseaux sans-fil et les connexions point à point. Il est défini dans le RFC3748.

EAP permet le transport sécurisé de matériel d’authentification dans un environnement non sécurisé par définition via des méthodes EAP. Il existe un grand nombre de méthodes EAP.

EAP avec 802.1X est très répandu dans les réseaux Wi-Fi où il fait de facto partie du standard IEEE 802.11i WPA et WPA2 Enterprise comme mécanisme d’authentification par défaut.

14. Liste des méthodes EAP

| Fonctionnalité | EAP-MD5 | EAP-LEAP | EAP-TLS | EAP-TTLS | PEAPv0 (EAP-MSCHAPv2) | PEAPv0 (EAP-TLS) | PEAPv1 (EAP-GTC) | EAP-FAST |

|---|---|---|---|---|---|---|---|---|

| Type de solution | RFC 3748 | Cisco proprietary | RFC 5216 | RFC 5281 | IETF draft | IETF draft | IETF draft | RFC 4851 |

| Certificats numériques — Client | Non | Non | Oui | Optionel | Non | Oui | Optionel | Non |

| Certificats numériques — Serveur | Non | Non | Oui | Oui | Oui | Oui | Oui | Non |

| Authentication Client par mot de passe | Oui | Oui | indisponible | Oui | Oui | Non | Oui | Oui |

| PACs — Client | Non | Non | Non | Non | Non | Non | Non | Oui |

| PACs —Serveur | Non | Non | Non | Non | Non | Non | Non | Oui |

| Sécurité des crédits | Faible | Faible (dépend de la force des mots de passe) | Fort | Fort | Fort | Fort | Fort | Fort (si la Phase 0 est securisée) |

| Gestion des clés de chiffrement | Non | Oui | Oui | Oui | Oui | Oui | Oui | Oui |

| Authentication Mutuelle | Non | Discutable | Oui | Oui | Oui | Oui | Oui | Oui |

| Authentication dans un tunnel | Non | Non | Optionel | Oui | Oui | Oui | Oui | Oui |

| Normalisé Wi-Fi Alliance | Non | Non | Oui | Oui | Oui | Non | Oui | Oui |

15. PEAPv0 with EAP-MSCHAPv2

MS-CHAPv2 est un ancien protocole d’authentification que Microsoft a introduit avec NT4.0 SP4 et Windows 98.

PEAPv0 / EAP-MSCHAPv2 est la forme la plus commune de PEAP utilisée et ce que l’on appelle généralement PEAP. Le protocole d’authentification interne est le Protocole d’authentification “Challenge Handshake Authentication Protocol (CHAP)” de Microsoft, ce qui signifie qu’il prend en charge l’authentification au format MS-CHAPv2, y compris Microsoft NT et Microsoft Active Directory.

Derrière EAP-TLS, PEAPv0 / EAP-MSCHAPv2 est la deuxième norme EAP le plus largement supportée dans le monde.

Comme pour les autres types 802.1X et EAP, le chiffrement dynamique peut être utilisé avec PEAP.

Un certificat CA doit être utilisé sur chaque client pour authentifier le serveur auprès de chaque client avant que ce dernier ne soumette les informations d’authentification. Si le certificat de l’autorité de certification n’est pas validé, on complique et affaiblit le niveau de sécurité de l’infrastructure.

Plusieurs faiblesses ont été trouvées dans MS-CHAPv2, dont certaines réduisent considérablement la complexité des attaques de force brute, ce qui les rend possibles avec du matériel moderne.

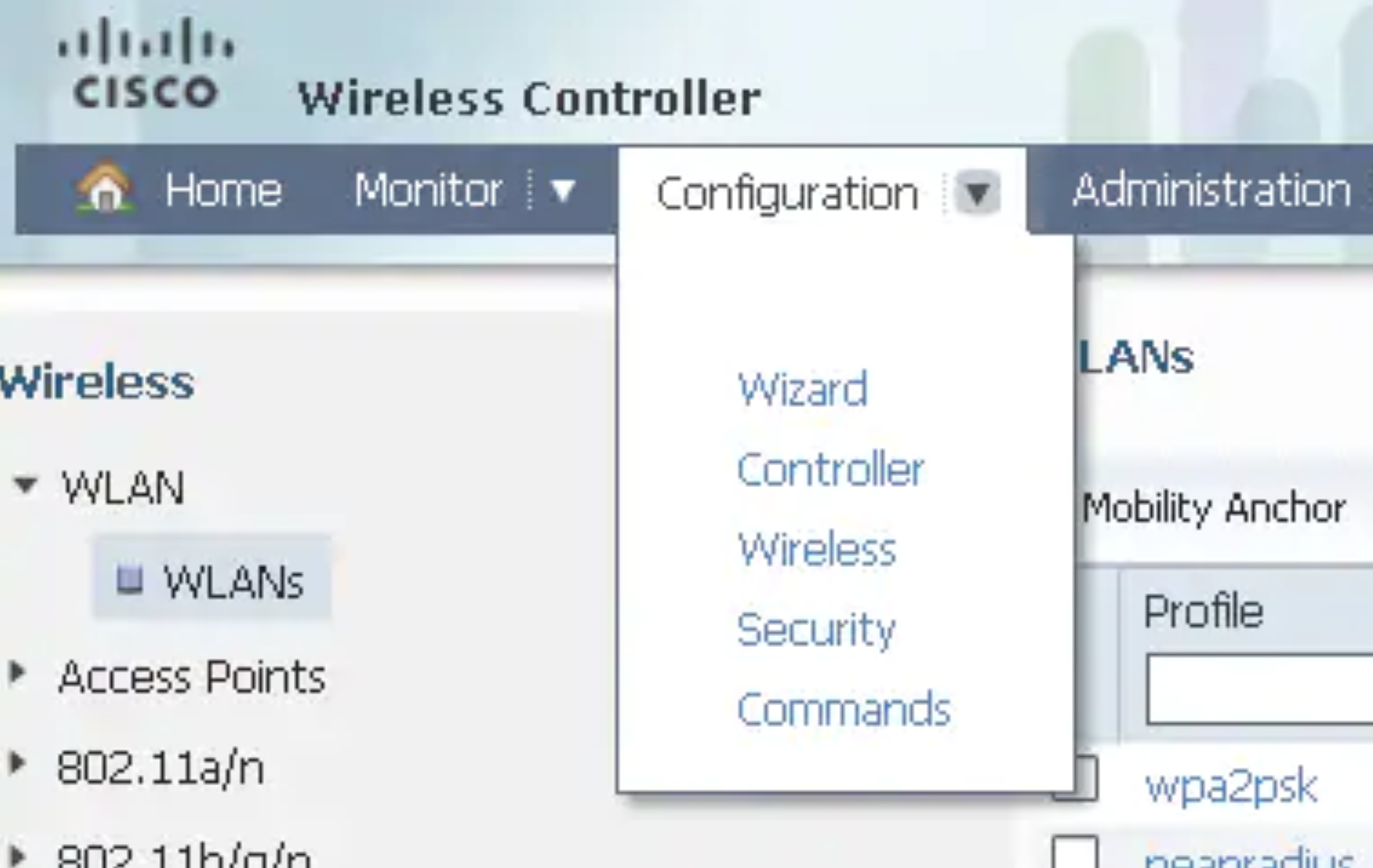

16. Configurer un WLAN en utilisant WPA2 PSK avec un GUI

Pour configurer WPA2 PSK dans l’interface graphique d’un WLC Cisco2, veuillez suivre les trois étapes suivantes :

1/ Naviguez vers “Configuration” > “Wireless” > “WLAN” > “WLANs”, et créez un nouveau WLAN :

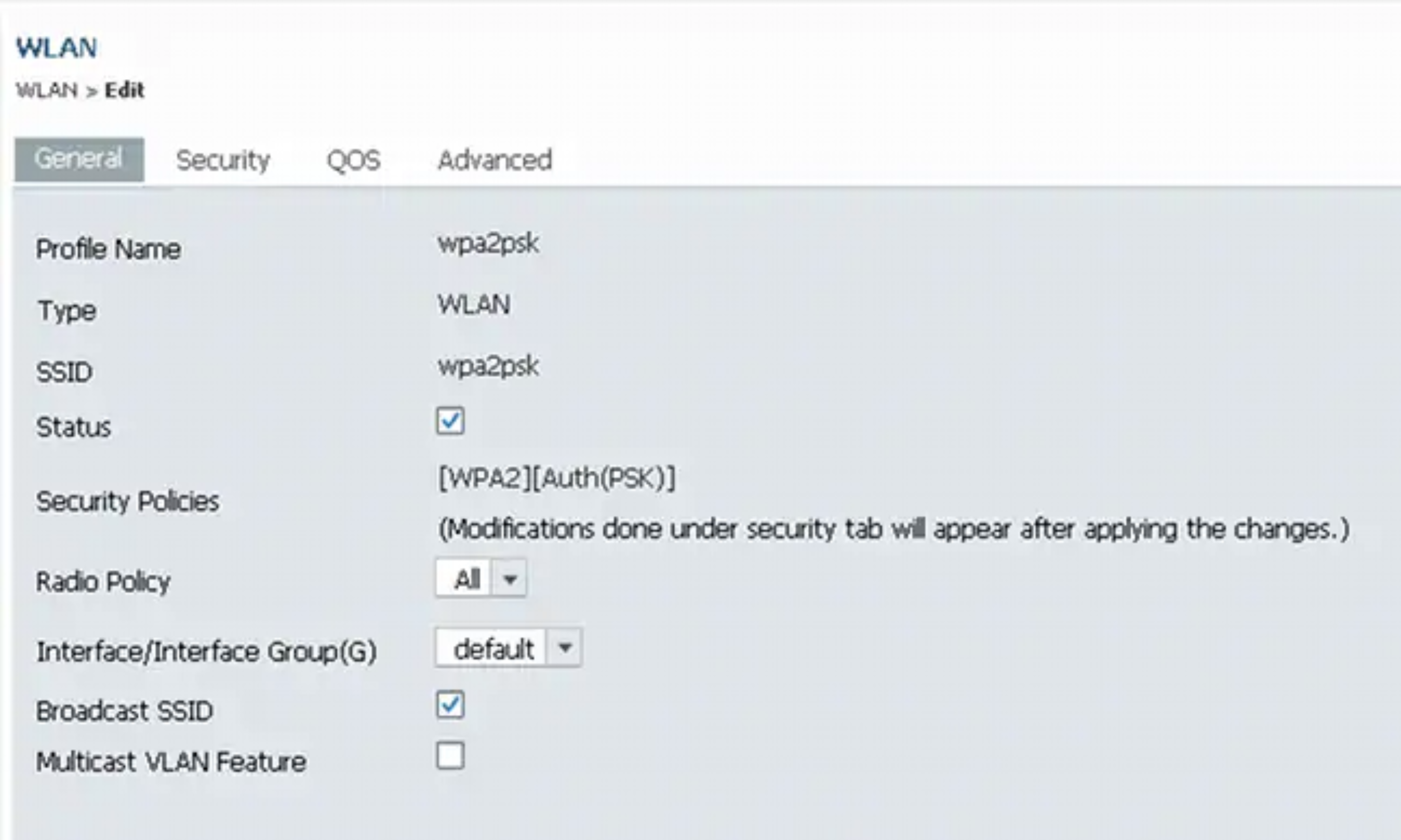

2/ Activez le “WPA2”, et mettez-le en correspondance avec l’interface souhaitée :

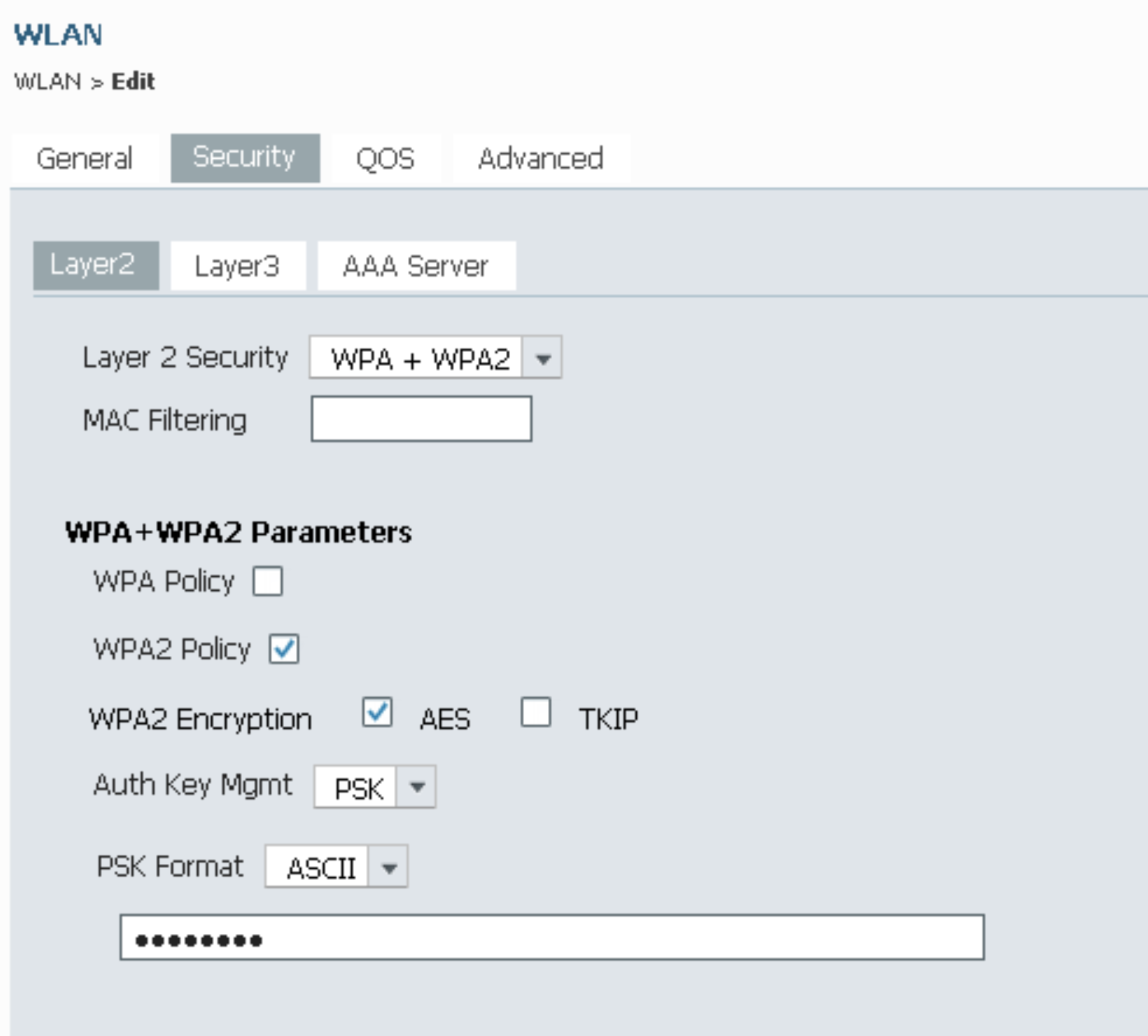

3/ Cliquez sur l’onglet “Security”, cochez la case “WPA2 Policy”, et sélectionnez “AES” comme chiffrement WPA2. Dans la liste déroulante “Auth Key Mgmt”, sélectionnez “PSK”. Entrez la clé partagée que le client utilisera pour se connecter :

17. Vulnérabilités des réseaux Wi-Fi

- De la nature insécurisée des réseaux Wi-Fi

- SSID caché

- Faiblesses du WEP

- TKIP

- CCMP

- Faiblesses WPA-PSK

- Krack Attack

- Pineapple Wi-Fi

18. Pour aller plus loin

- David D. Coleman; David A. Westcott, CWNA Certified Wireless Network Administrator Study Guide, Chapter 17 802.11 Network Security Architecture, Robust Security, 5th Edition, Sybex, 2018, Print ISBN-13: 978-1-119-42578-6.

- Wi-Fi Protected Access

- Simultaneous Authentication of Equals

- Forward secrecy

- Extensible Authentication Protocol

- Wi-Fi CERTIFIED WPA3™

- IEEE 802.11i-2004

- IEEE 802.1AE

- Temporal Key Integrity Protocol

- CCMP (cryptography)

- KRACK

- Galois/Counter Mode