Objectifs de certification

CCNA 200-301

1.1 Expliquer le rôle et la fonction des composants réseau

- 1.1.a Routers

- 1.1.b Commutateurs (switches) L2 et L3

- 1.1.c Pare-feu NG (Next-generation firewalls) et IPS

- 1.1.d Point d’accès (Access points)

- 1.1.e Controlleurs (Cisco DNA Center and WLC)

- 1.1.f Points terminaux (Endpoints)

- 1.1.g Serveurs

ENCOR 350-401

5.5 Describe the components of network security design

- 5.5.a Threat defense

- 5.5.b Endpoint security

- 5.5.c Next-generation firewall

- 5.5.d TrustSec, MACsec

- 5.5.e Network access control with 802.1X, MAB, and WebAuth

Concepts Pare-feu Firewall

1. Introduction au concept de pare-feu

Un pare-feu (firewall) protège des tentatives de connexion directe venant d’un réseau comme Internet. Par contre, il laisse entrer le retour légitime du trafic initié d’une zone de confiance comme un LAN. Il tient compte de l’état des sessions de couche 4 établies (TCP, UDP, ICMP, etc.). On parle alors de pare-feu à état.

Quelques éléments essentiels sont à retenir concernant les pare-feux

- Dans un système d’information, les politiques de filtrage et de contrôle du trafic sont placées sur un matériel ou un logiciel intermédiaire communément appelé pare-feu (firewall).

- Cet élément du réseau a pour fonction d’examiner et filtrer le trafic qui le traverse.

- On peut le considérer comme une fonctionnalité d’un réseau sécurisé : la fonctionnalité pare-feu

- L’idée qui prévaut à ce type de fonctionnalité est le contrôle des flux du réseau TCP/IP.

- Le pare-feu limite le taux de paquets et de connexions actives. Il reconnaît les flux applicatifs.

- Se placer au milieu du routage TCP/IP, il fait office de routeur

- Il agit au minimum au niveau de la couche 4 (L4) mais il peut inspecter du trafic L7 (Web Application Firewall)

- Il ne faut pas le confondre avec le routeur NAT

2. Objectifs d’un pare-feu

Il a pour objectifs de répondre aux menaces et attaques suivantes, de manière non-exhaustive :

- Usurpation d’identité

- La manipulation d’informations

- Les attaques de déni de service (DoS/DDoS)

- Les attaques par code malicieux

- La fuite d’information

- Les accès non-autorisé (en vue d’élévation de privilège)

- Les attaques de reconnaissance, d’homme du milieu, l’exploitation de TCP/IP

3. Ce que le pare-feu ne fait pas

Le pare-feu est central dans une architecture sécurisée mais :

- Il ne protège pas des menaces internes.

- Il n’applique pas tout seul les politiques de sécurité et leur surveillance.

- Il n’établit pas la connectivité par défaut.

- Le filtrage peut intervenir à tous les niveaux TCP/IP de manière très fine.

4. Fonctionnement

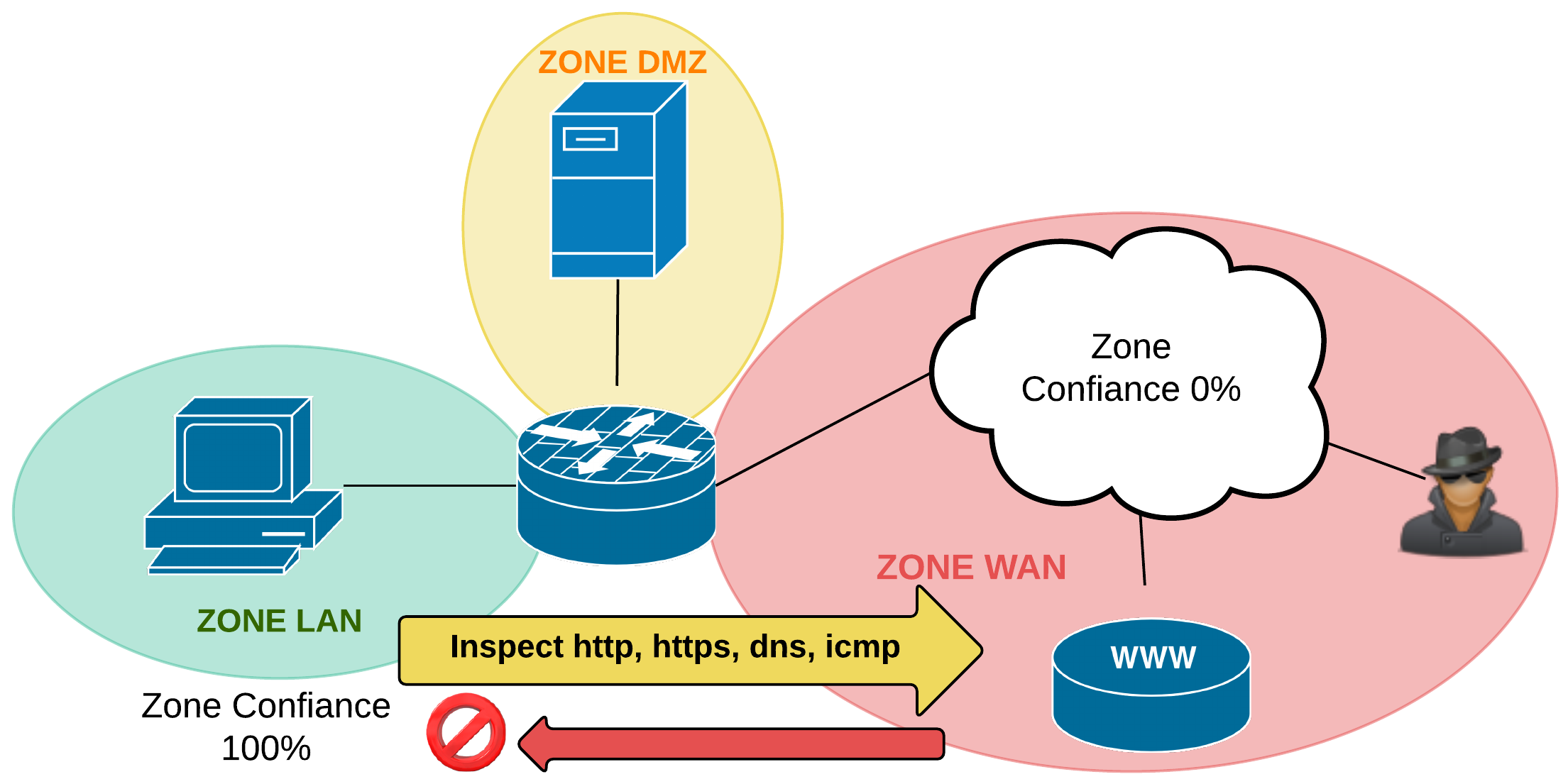

- Il a pour principale tâche de contrôler le trafic entre différentes zones de confiance, en filtrant les flux de données qui y transitent.

- Généralement, les zones de confiance incluent l’Internet (une zone dont la confiance est nulle) et au moins un réseau interne (une zone dont la confiance est plus importante).

- Le but est de fournir une connectivité contrôlée et maîtrisée entre des zones de différents niveaux de confiance, grâce à l’application de la politique de sécurité et d’un modèle de connexion basé sur le principe du moindre privilège.

- Un pare-feu fait souvent office de routeur et permet ainsi d’isoler le réseau en plusieurs zones de sécurité appelées zones démilitarisées ou DMZ. Ces zones sont séparées suivant le niveau de confiance qu’on leur porte.

5. Zone de confiance sur un pare-feu

Un organisation du réseau en zones composées d’interfaces permet d’abstraire les règles de filtrages.

À titre d’exemple, les politiques de filtrage des applications pourrait être facilement mis en oeuvre quelque soit le protocole de transport IPv4 ou IPv6.

Aussi les politiques de sécurité appliquée sur les pare-feux sont alors plus lisibles, plus faciles à auditer et à gérer.

6. Niveau de confiance

- Le niveau de confiance est la certitude que les utilisateurs vont respecter les politiques de sécurité de l’organisation.

- Ces politiques de sécurité sont édictées dans un document écrit de manière générale. Ces recommandations touchent tous les éléments de sécurité de l’organisation et sont traduites particulièrement sur les pare-feu en différentes règles de filtrage.

- On notera que le pare-feu n’examine que le trafic qui le traverse et ne protège en rien des attaques internes, notamment sur le LAN.

7. Politiques de filtrage

- Selon les besoins, on placera les politiques de filtrage à différents endroits du réseau, au minimum sur chaque hôte contrôlé (pare-feu local) et en bordure du réseau administré sur le pare-feu. Ces emplacements peuvent être distribué dans la topologie selon sa complexité.

- Pour éviter qu’il ne devienne un point unique de rupture, on s’efforcera d’assurer la redondance des pare-feu. On placera plusieurs pare-feu dans l’architecture du réseau à des fins de contrôle au plus proche d’une zone ou pour répartir la charge.

8. Filtrage

- La configuration d’un pare-feu consiste la plupart du temps en un ensemble de règles qui déterminent une action de rejet ou d’autorisation du trafic qui passe les interfaces du pare-feu en fonction de certains critères tels que :

- l’origine et la destination du trafic,

- des informations d’un protocole de couche 3 (IPv4, IPv6, ARP, etc.),

- des informations d’un protocole de couche 4 (ICMP, TCP, UDP, ESP, AH, etc.)

- et/ou des informations d’un protocole applicatif (HTTP, SMTP, DNS, etc.).

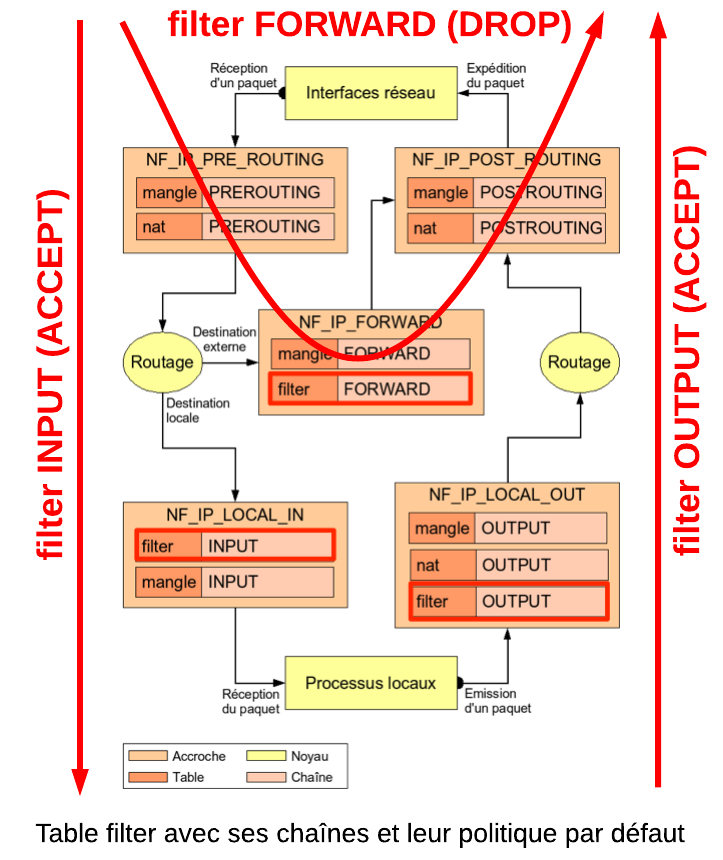

9. Décision de filtrage

- Les règles sont appliquées en fonction de la direction du trafic entrant ou sortant sur une interface, avant ou après le processus de routage des paquets. Cette dernière réalité diffère selon le logiciel ou le matériel choisi pour remplir ces tâches.

- Ici l’exemple de la table filter de Netfilter :

10. Règles

- Chaque règle est examinée selon son ordonnancement.

- Si le trafic ne correspond pas à la première règle, la seconde règle est évaluée et ainsi de suite.

- Lorsqu’il y a correspondance entre les critères de la règle et le trafic, l’action définie est exécutée et les règles suivantes ne sont pas examinées.

- La terminologie des actions usuelles peuvent être accept, permit, deny, block, reject, drop, ou similaires.

- En général, un ensemble de règles se termine par le refus de tout trafic, soit en dernier recours le refus du trafic qui traverse le pare-feu. Ce comportement habituellement défini par défaut ou de manière implicite refuse tout trafic pour lequel il n’y avait pas de correspondance dans les règles précédentes.

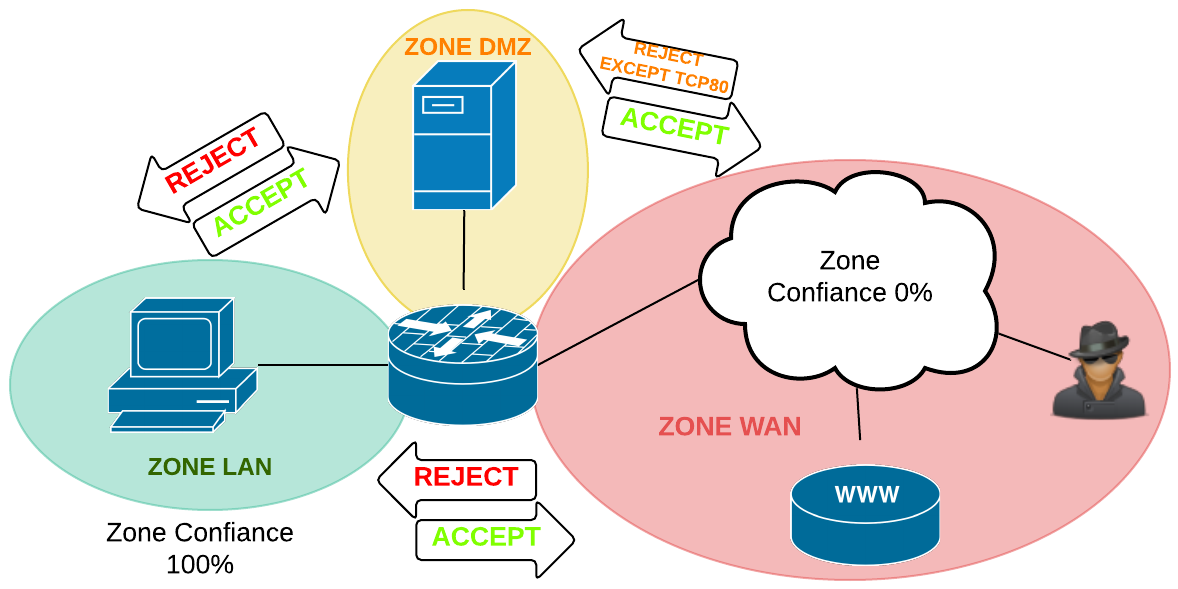

11. Politique de filtrage typique

On peut résumer des politiques de filtrage typique.

- LAN > WAN

- WAN X LAN

- LAN > DMZ

- DMZ X LAN

- WAN X DMZ (sauf TCP80 par exemple)

- DMZ > WAN

12. Marché des pare-feux NGFW

Le pare-feu est devenu une fonction du réseau qui trouve sa réalité dans les logiciels intégrés aux systèmes d’exploitation des hôtes terminaux, dans les routeurs.

Le successeur embarqué du pare-feu matériel et logiciel est le “next-generation firewall (NGFW)” qui est le pare-feu de troisième génération (le pare-feu sans état étant de la première génération et le pare-feu à état étant de la seconde génération).

Un “next-generation firewall (NGFW)” combine des fonctions traditionneles de pare-feu réseau (NAT, Stateful Inspection et VPN) avec des fonctions avancées de filtrage :

- application firewall using in-line deep packet inspection (DPI)

- intrusion prevention system (IPS)

- TLS/SSL encrypted traffic inspection

- DNS Inspection/Protection

- QoS/bandwidth management

- antivirus inspection

- third-party identity management integration

- SD-WAN features

- Web proxy and content filtering

- Email filtering

- Data loss prevention (DLP)

- Security information and event management (SIEM)

- L2 Filtering

- Virtualization, Virtual Security Domains

12.1. Magic Quadrant for Enterprise Network Firewalls 2019

12.2. Planning stratégique 2019

- By 2024, 20% of new distributed branch office firewall deployments will switch to firewall as a service, up from less than 5% today.

- By 2024, 25% of new firewall deployments will have users consider cloud-native firewall policy support of infrastructure as a service (IaaS) platforms as a mandatory selection criterion, from less than 5% today.

- By 2024, 50% of new firewall purchases in distributed enterprises will utilize SD-WAN features with growing adoption of cloud-based services, up from less than 20% today.

12.3. Définition du marché Enterprise Network Firewalls

Le marché des pare-feu réseau représenté par le Magic Quadrant 20191 est principalement composé de pare-feu offrant des contrôles bidirectionnels (à la fois en sortie et en entrée) pour sécuriser les réseaux. Ces réseaux peuvent être sur site, hybrides (sur site et dans le nuage), publics ou privés. Les pare-feu réseau peuvent également offrir des fonctionnalités supplémentaires telles que le contrôle des applications, la détection et la prévention des intrusions, la détection avancée des logiciels malveillants, la journalisation et le reporting. Les entreprises qui desservent ce marché se concentrent sur les pare-feu réseau, comme en témoigne la proportion de leurs ventes et de leurs prestations avec leur support, leurs équipes de vente et leurs canaux. Ces vendeurs proposent des fonctionnalités destinées à répondre aux exigences des pare-feu et à résoudre les cas d’utilisation liés aux pare-feu.

Les types de pare-feu réseau envisagés sont les suivants :

- Appliances physiques spécialisés

- Appliances virtuels

- Modules de pare-feu intégré

- Contrôles pare-feu fournis par les fournisseurs de plateformes IaaS

12.4. Planning Stratégique de 2017

Virtualized versions of enterprise network firewalls will reach 10% of market revenue by year-end 2020, up from less than 5% today.

By year-end 2020, 25% of new firewalls sold will include integration with a cloud-based cloud access security broker (CASB), primarily connected through APIs.

By 2020, 50% of new enterprise firewalls deployed will be used for outbound TLS inspection, up from less than 10% today.

12.5. Magic Quadrant for Enterprise Network Firewalls 2017

Source : Magic Quadrant for Enterprise Network Firewalls 2017

12.6. Magic Quadrant for Unified Threat Management (SMB Multifunction Firewalls) 2017

Gartner defines the unified threat management (UTM) market as multifunction network security products used by small or midsize businesses (SMBs). Typically, midsize businesses have 100 to 1,000 employees. UTM vendors continually add new functions on the UTM platforms, and therefore they encompass the feature set of many other network security solutions, including, but not limited to:

- Enterprise firewall

- Intrusion prevention systems (IPSs)

- Remote access

- Routing and WAN connectivity

- Secure web gateway

- Secure email gateway

Source : Magic Quadrant for Unified Threat Management (SMB Multifunction Firewalls) 2017