Objectifs de certification

ICND1 100-105

1.8. Appliquer des méthodes de dépannage pour résoudre des problèmes Réaliser et documenter l’isolation de l’erreur, Résolution ou escalade, Vérifier et surveiller la résolution

2.3. Dépanner des problèmes d’interface et de câblage collisions, erreurs, duplex, vitesse

4.2 Dépanner des problèmes de connectivité client impliquant DNS

4.4 Dépanner des problèmes de connectivité DHCP client et routeur

5.6 Utilisation des outils Cisco IOS pour dépanner et résoudre des problèmes Ping et traceroute avec l’option extended,Terminal monitor, Log events, Local SPAN

1.9. Configurer, vérifier et dépanner l’adressage et le sous-réseautage IPv4

1.13. Configurer, vérifier et dépanner l’adressage IPv6

1.14. Configurer, vérifier le service IPv6 Stateless Address Auto Configuration

2.4. Configurer, vérifier et dépanner des VLANs normal/extended range recouvrants plusieurs commutateurs Access ports data and voice, Default VLAN

2.5. Configurer, vérifier et dépanner l’inter-connectivité entre les commutateurs Trunk ports, Ajouter et retirer des VLANs sur un trunk, DTP, VTP v1&v2 et 802.1Q, Native VLAN

2.7. Configurer, vérifier et dépanner port security Static, Dynamic, Sticky, Max MAC addresses, Violation actions, Err-disable recovery

3.4 Configurer, vérifier et dépanner le routage inter-VLAN Router on a stick, SVI

3.6 Configurer, vérifier et dépanner le routage statique IPv4 et IPv6 Default route, Network route, Host route, Floating static

3.7 Configurer, vérifier et dépanner RIPv2 pour IPv4 sauf authentification, filtrage, summarization manuelle, redistribution

4.3 Configurer et vérifier DHCP sur un routeur sauf les réservations statiques Server, Relay, Client, TFTP, DNS, and gateway options

4.5. Configurer et vérifier NTP fonctionnant dans un mode client/serveur

4.6. Configurer, vérifier et dépanner les ACL IPv4 standard numérotées et nommées sur les interfaces des routeurs

4.7. Configurer, vérifier et dépanner inside source NAT Static, Pool, PAT

5.1 Configurer et vérifier les protocoles de surveillance des périphériques Syslog

5.2 Configurer et vérifier la gestion du périphérique Backup et restore de la configuration du périphérique, Utilisation de Cisco Discovery Protocol ou LLDP pour la découverte des périphériques, Licensing, Logging, Timezone, Loopback

5.3 Configurer et vérifier la configuration initiale d’un périphérique

5.4 Configurer, vérifier et dépanner le renforcement sécuritaire hardening de base d’un périphérique Local authentication, Secure password, Access to device, Source address, Telnet/SSH, Login banner

1.8. Appliquer des méthodes de dépannage pour résoudre des problèmes Réaliser et documenter l’isolation de l’erreur, Résolution ou escalade, Vérifier et surveiller la résolution

CCNA 200-301

1.4 Identifier les problèmes d’interface et de câbles (collisions, errors, mismatch duplex, et/ou speed)

1.6 Configurer et vérifier l’adressage et le sous-réseautage (subnetting) IPv4

1.8 Configurer et vérifier l’adressage et les préfixes IPv6

2.1 Configurer et vérifier les VLANs (normal range) couvrant plusieurs switches

- 2.1.a Access ports (data et voice)

- 2.1.b Default VLAN

- 2.1.c Connectivity

2.2 Configurer et vérifier la connectivité interswitch

- 2.2.a Trunk ports

- 2.2.b 802.1Q

- 2.2.c Native VLAN

2.3 Configurer et vérifier les protocoles de découverte Layer 2 (Cisco Discovery Protocol et LLDP)

2.4 Configurer et vérifier (Layer 2/Layer 3) EtherChannel (LACP)

2.9 Configurer les composants d’un accès au LAN sans-fil pour la connectivité d’un client en utilisant un GUI seulement pour la création du WLAN, les paramètres de sécurité, les profiles QoS et des paramètres WLAN avancés

3.3 Configurer et vérifier le routage statique IPv4 et IPv6

- 3.3.a Default route

- 3.3.b Network route

- 3.3.c Host route

- 3.3.d Floating static

3.4 Configurer et vérifier single area OSPFv2

- 3.4.a Neighbor adjacencies

- 3.4.b Point-to-point

- 3.4.c Broadcast (DR/BDR selection)

- 3.4.d Router ID

4.1 Configurer et vérifier inside source NAT (static et pools)

4.2 Configurer et vérifier NTP dans le mode client et le mode server

4.6 Configurer et vérifier DHCP client et relay

4.8 Configurer les périphériques pour un accès distant avec SSH

5.3 Configurer l’accès aux périphériques avec des mots de passe

5.6 Configurer et vérifier les access control lists

5.7 Configurer les fonctionnalités de sécurité Layer 2 (DHCP snooping, dynamic ARP inspection, et port security)

5.10 Configurer un WLAN en utilisant WPA2 PSK avec un GUI

1.10 Vérifier les paramètres IP des OS clients (Windows, Mac OS, Linux)

Diagnostic fondamental sur les hôtes terminaux

On trouvera dans ce document une synthèse des méthodes de dépannage sur les hôtes terminaux qui consiste à éprouver les trois paramètres d’une connectivité TCP/IP bien vécue : une adresse IP et son masque, une passerelle par défaut et un serveur de résolution de noms.

1. Interaction des protocoles

- Avant qu’une interface puisse envoyer du trafic faut-il :

- qu’elle ait obtenu une adresse IP statique ou dynamique (DHCP en IPv4 ou autoconfiguration/DHCPv6 en IPv6);

- qu’elle ait résolu le nom de l’hôte destinataire en adresse IP (DNS sur IPv4 ou sur IPv6) ;

- qu’elle ait obtenu l’adresse de livraison physique de la destination locale ou de la passerelle par défaut si la destination n’est pas locale (ARP en IPv4 ou ND en IPv6).

2. Autres protocoles de gestion

- D’autres protocoles de gestion importants se rencontreront dans les réseaux TCP/IP, à titre d’exemples :

- ICMP qui permet en IPv4 et en IPv6 d’obtenir du diagnostic IP (

pingettraceroute). - NTP qui permet de synchroniser les horloges des hôtes sur le réseau.

- SNMP qui permet de collecter des informations sur le matériel à travers le réseau.

- SSH qui permet de monter une console distante à travers TCP/IP.

- Le routage IP met en oeuvre du NAT sur les passerelles des réseaux privés pour offrir une connectivité à l’Internet.

- …

3. Paramètres TCP/IP

Il y a trois paramètres nécessaires pour établir une connexion TCP/IP globale à partir d’une ordinateur :

- Une adresse IP et son masque

- Une passerelle par défaut

- Un serveur de résolution de noms

3.1. Une adresse IP et son masque

Vérification des interfaces

Sous Linux :

ip addr showifconfig

Sous Windows :

ipconfignetsh interface ipv4 show addnetsh interface ipv6 show add

Test de connectivité IP

Sous Windows en IPv4 sans connectivité IPv6

ping www.test.tf

Sous Linux en IPv4 (ping) et en IPv6 ping6

ping www.test.tfping6 www.test.tf

3.2. Passerelle par défaut

Vérification de la table de routage (IPv4/IPv6)

Sous Linux :

ip route

Sous Windows :

ipconfigroutenetsh interface ipv4 show routenetsh interface ipv6 show route

Vérification des sauts

Sous Windows :

tracert 176.31.61.170

Sous Linux :

traceroute 176.31.61.170

3.3. Serveur de nom

Sous Linux :

cat /etc/resolv.conf

Sous Windows :

ipconfig /allnetsh interface ipv4 show ?netsh interface ipv6 show ?

Requêtes DNS

Sous Linux

nslookupdig

Sous Windows

nslookup

4. ping

Ping est une commande système qui vérifie la connectivité d’une destination avec ICMP. Elle génère du trafic identifiable : des paquets “ICMP echo request” (type 8, code 0) en vue de vérifier la connectivité.

La commande attend des paquets ICMP de retour : au mieux des “ICMP Echo Reply” (type 0, code 0). Si d’autres messages sont reçus (Destination Unreachable, TTL exceeded, …) ces derniers sont affichés.

En origine , les paquets ICMP prennent l’adresse IP de l’interface la plus proche de la destination.

4.1. ping : vérification

- Détermine trois éléments :

- Si une interface IP est active ou pas par ICMP

- Le délai des paquets

- Le taux de perte des paquets

- Ici la réception de quatre echo reply :

$ ping -c 4 8.8.8.8

PING 8.8.8.8 (8.8.8.8) 56(84) bytes of data.

64 bytes from 8.8.8.8: icmp_seq=1 ttl=51 time=9.31 ms

64 bytes from 8.8.8.8: icmp_seq=2 ttl=51 time=9.41 ms

64 bytes from 8.8.8.8: icmp_seq=3 ttl=51 time=9.34 ms

64 bytes from 8.8.8.8: icmp_seq=4 ttl=51 time=9.41 ms

--- 8.8.8.8 ping statistics ---

4 packets transmitted, 4 received, 0% packet loss, time 3004ms

rtt min/avg/max/mdev = 9.317/9.371/9.417/0.080 ms

4.2. ping : interprétation

- Le diagnostic s’arrête à ICMP et monte à la couche L7 en tentant de joindre des noms.

- L’hôte de destination peut être configuré pour ne pas répondre à ces requêtes (pare-feu configuré traditionnellement)

- Peut signifier un problème de routage dans le chemin (un routeur n’arrive pas à placer le paquet).

- Un élément (pare-feu, proxy) peut filtrer ce trafic dans le chemin.

- Les résultats de délais et de perte permettent de qualifier la qualité de la transmission. C’est utile pour diagnostiquer du trafic d’applications en temps réel (VoIP, streaming, jeux en ligne, …).

4.3. Connectivité IP globale

- Vérification de la connectivité locale : vers la passerelle

- Vérification de la connectivité globale vers une adresse IP globale bien connue :

- En Belgique, les serveurs DNS de Belgacom :

195.238.2.21,195.238.2.22 - Les serveurs DNS IPv4 de Google :

8.8.8.8,8.8.4.4

4.4. ping 8.8.8.8

- Quel est le trafic généré par un

ping 8.8.8.8?

aa:bb:cc:dd:ee:ff > ff:ff:ff:ff:ff:ff, ARP, length 42: Request who-has 10.185.220.95 tell 10.185.220.133, length 28

c8:d7:19:23:b6:bf > aa:bb:cc:dd:ee:ff, ARP, length 60: Reply 10.185.220.95 is-at c8:d7:19:23:b6:bf, length 46

aa:bb:cc:dd:ee:ff > c8:d7:19:23:b6:bf, IPv4, length 98: 10.185.220.133 > 8.8.8.8: ICMP echo request, id 14174, seq 1, length 64

c8:d7:19:23:b6:bf > aa:bb:cc:dd:ee:ff, IPv4, length 98: 8.8.8.8 > 10.185.220.133: ICMP echo reply, id 14174, seq 1, length 64

5. traceroute/tracert

Les commandes traceroute et tracert (Windows) permettent de détecter les routeurs entre la station d’origine et une destination.

- tracert complet sous Windows à destination de 8.8.8.8

- tracert sous Linux à destination de 8.8.8.8 (quatrième saut).

5.1. Tracert (Windows)

- Le logiciel envoie trois messages ICMP echo request (type 8, code 0) avec un TTL de 1, puis de 2, et ainsi de suite.

- Trois réponses sont attendues de la passerelle qui filtre le TTL à 1 : des messages ICMP “TTL Exceeded in Transit” avec des identifiers et Sequence Numbers correspondants.

5.2. traceroute (Linux)

- Le logiciel envoie trois messages UDP avec un TTL de 1, puis de 2, et ainsi de suite. Chaque message est à destination d’un port UDP différent.

- Trois réponses sont attendues de la passerelle intermédiaire qui filtre le TTL à 1 : des messages ICMP “TTL Exceeded in Transit” embarquant le message UDP original avec son port de destination. Les trois réponses sont représentées dans les trois délais de la sortie.

5.3. traceroute interprétation

- Délais : Round Trip (RTT)

- Délais : détermine la qualité des liaisons (congestion)

- Délais : mais aussi la distance (propagation)

- Adresses des interfaces d’entrées

- Localisation

- Fournisseur

- A lier avec un whois

- http://www.nanog.org/meetings/nanog47/presentations/Sunday/RAS_Traceroute_N47_Sun.pdf

5.4. traceroute : exemple

traceroute to 8.8.8.8 (8.8.8.8), 30 hops max, 60 byte packets

1 WDR3600-D3.lan (192.168.100.1) 3.299 ms 3.518 ms 3.434 ms

2 88.147.32.1 (88.147.32.1) 27.768 ms 27.690 ms 36.957 ms

3 88.147.95.13 (88.147.95.13) 36.936 ms 37.300 ms 37.230 ms

4 ge-2-2-2-193.bru20.ip4.tinet.net (77.67.76.121) 37.154 ms 37.076 ms 37.059 ms

5 xe-0-0-2.ams60.ip4.tinet.net (89.149.180.121) 42.757 ms 42.678 ms 43.997 ms

6 as15169.ams60.ip4.tinet.net (141.136.102.246) 64.105 ms 60.201 ms 78.499 ms

7 209.85.248.92 (209.85.248.92) 59.925 ms 209.85.248.112 (209.85.248.112) 34.158 ms 33.950 ms

8 72.14.238.69 (72.14.238.69) 40.288 ms 209.85.253.249 (209.85.253.249) 64.905 ms 52.239 ms

9 209.85.254.231 (209.85.254.231) 58.553 ms 59.042 ms 58.659 ms

10 209.85.255.51 (209.85.255.51) 64.564 ms 209.85.254.189 (209.85.254.189) 58.307 ms 216.239.49.30 (216.239.49.30) 58.246 ms

11 * * *

12 google-public-dns-a.google.com (8.8.8.8) 58.556 ms 58.716 ms 43.237 ms

6. Vérification de la table de routage

…

7. Vérification de la table de voisinage IPv4/IPv6

…

8. Vérification des ports TCP/UDP

8.1. Commande netstat

-

netstat, pour “network statistics”, est une ligne de commande affichant des informations sur les connexions réseau, les tables de routage et un certain nombre de statistiques dont ceux des interfaces, sans oublier les connexions masquées, les membres Multicast, et enfin, les messages netlink. - La commande est disponible sous Unix (et ses dérivés dont Linux) et sous Windows NT compatibles.

8.2. Commande ss

- Les ports TCP/UDP IPv4/IPv6 à l’écoute :

# ss -antp

State Recv-Q Send-Q Local Address:Port Peer Address:Port

LISTEN 0 128 *:22 *:* users:(("sshd",pid=17454,fd=3))

LISTEN 0 128 127.0.0.1:631 *:* users:(("cupsd",pid=834,fd=13))

LISTEN 0 100 127.0.0.1:25 *:* users:(("master",pid=1359,fd=13))

LISTEN 0 128 :::80 :::* users:(("httpd",pid=9932,fd=4),("httpd",pid=9931,fd=4),("httpd",pid=9930,fd=4),("httpd",pid=9929,fd=4),("httpd",pid=9928,fd=4),("httpd",pid=9925,fd=4))

LISTEN 0 128 :::22 :::* users:(("sshd",pid=17454,fd=4))

LISTEN 0 128 ::1:631 :::* users:(("cupsd",pid=834,fd=12))

- Toutes les sessions :

# ss -a

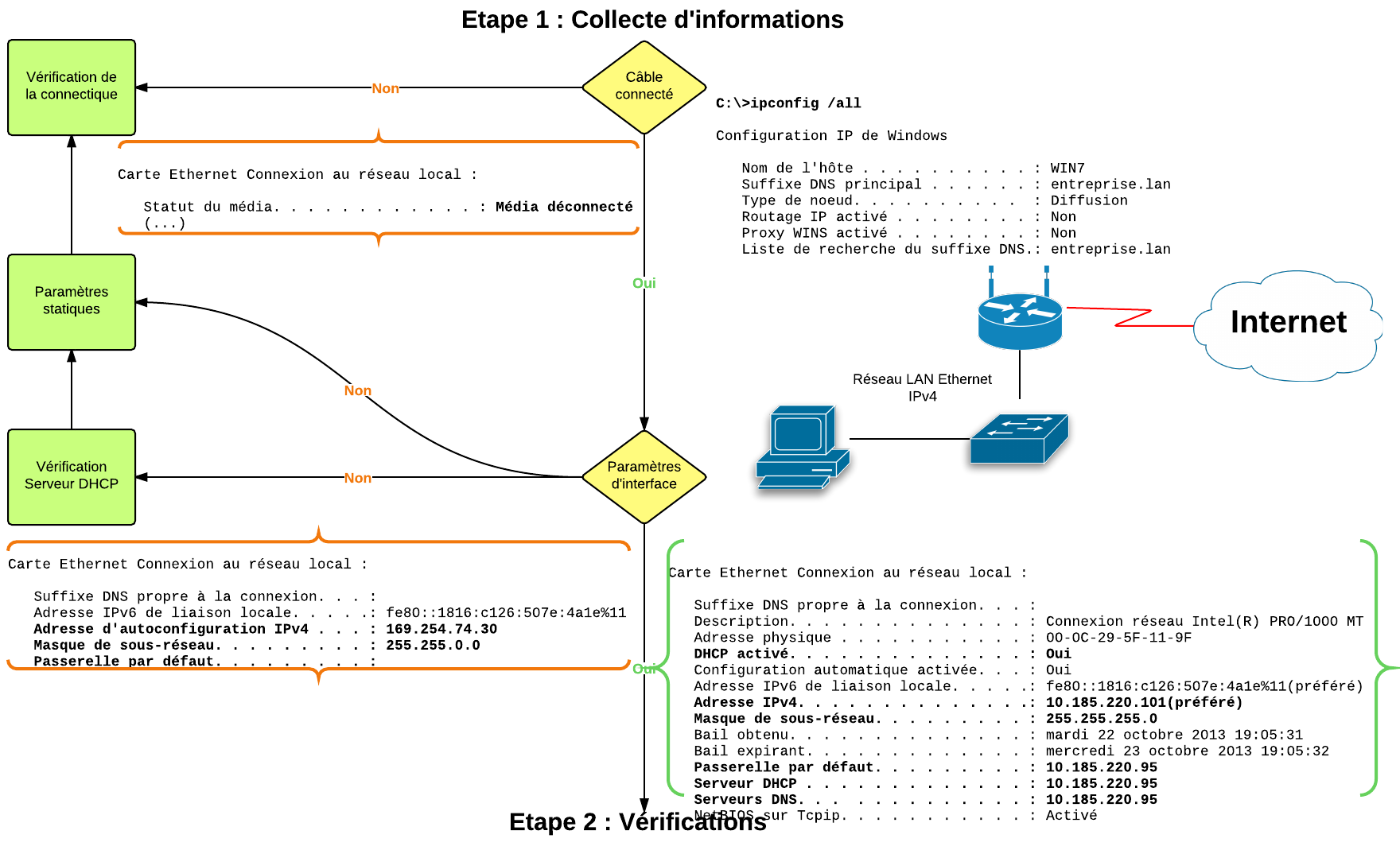

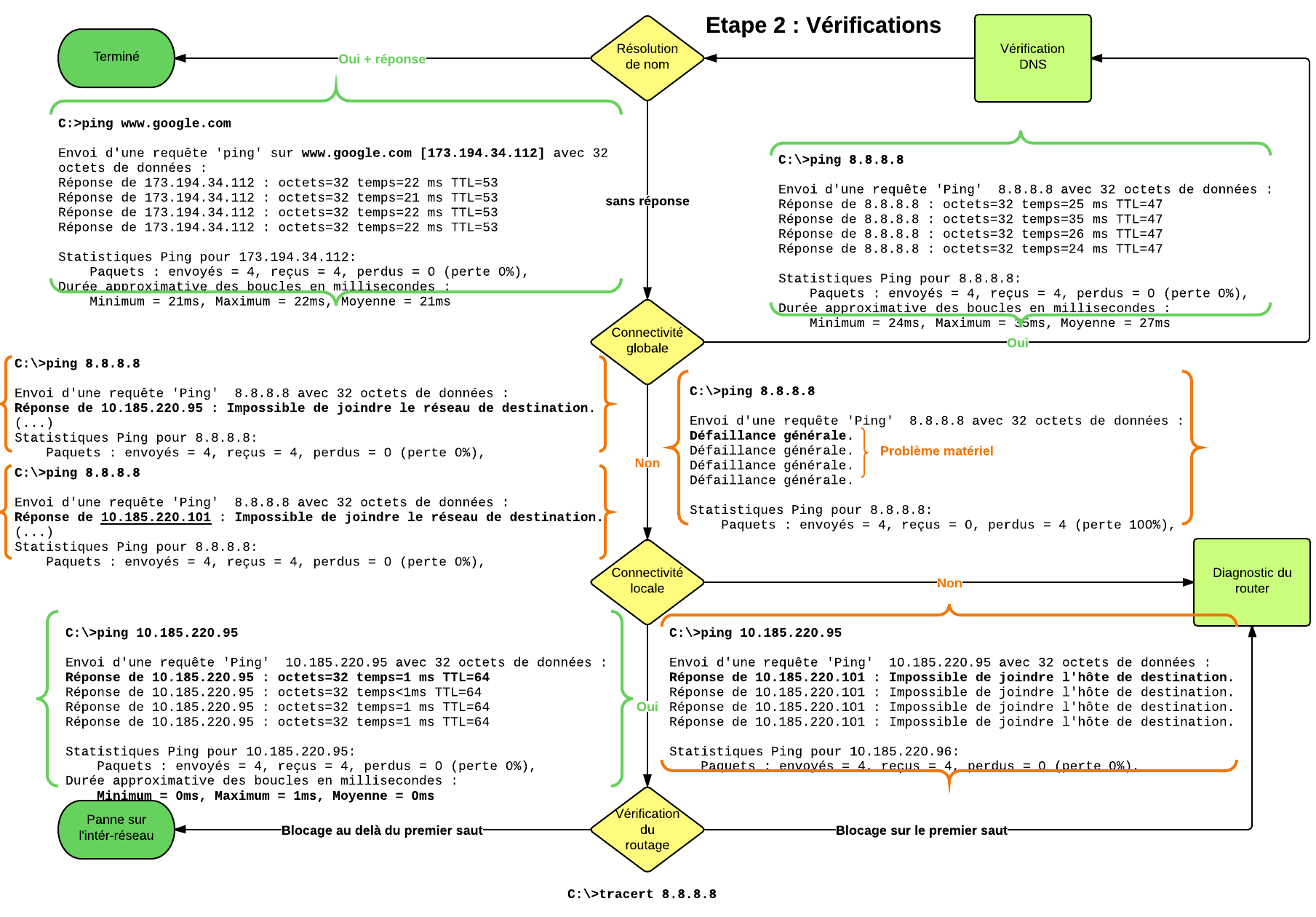

9. Diagnostic fondamental

- Collecte d’information :

- Connexion de l’interface (oui/non)

- Adresse IP, masque, passerelle, serveur DNS, serveur DHCP (paramètres)

- Vérification :

- Résolution de noms

- Connectivité globale

- Connectivité locale

- Routage

9.1. Collecte d’information TCP/IP

(Sorties type Windows)

- Commandes :

$ ip link show

$ ip addr show

- Le câble est-il branché ? problème physique/infrastructure

- Y voit-on des paramètres TCP/IP ?

- Comment sont-ils attribués ? Problème de configuration d’interface.

9.2. Vérifications TCP/IP

(Sorties type Windows)

- Résolution de nom :

ping www.google.com -

nslookup/dig - Connectivité globale :

ping 8.8.8.8 - réponse négative distante

- réponse négative locale

- pas de réponse

- Connectivité locale :

ping [passerelle] - Vérification du routage :

ip route show/traceroute