Objectifs de certification

CCNA 200-301

5.5 Décrire les VPNs remote access et site-to-site

Technologies et topologies WAN

1. Technologies WAN

Les technologies WAN sont considérées comme des technologies d’accès au réseau (L2) positionnées physiquement (HDLC, Ethernet) et/ou logiquement (PPP, IP/MPLS, IPSEC, TLS, HTTPS).

Elles sont utilisées pour un accès :

- soit, à un WAN privé qui interconnecte des sites distants;

- soit, à l’Internet (WAN public)

- afin d’accéder à des ressources publiques

- ou afin d’accéder à des ressources privées éventuellement via des tunnels VPN

et de manière optionnelle avec des services de sécurité qui assurent des niveaux de confidentialité, d’authentification et d’intégrité.

Les technologies WAN sont diverses dans le monde pour des accès et dans les infrastructures des opérateurs. Les acronymes suivants désignent certaines de ces technologies.

- Metro ethernet

- VSAT

- Cellulaire 3g/4g

- IP MPLS

- T1/E1

- ISDN / RNIS

- xDSL, PPPoE

- Frame-Relay

- Cable DOCSIS

- VPN : IPSEC, DMVPN, VPN TLS

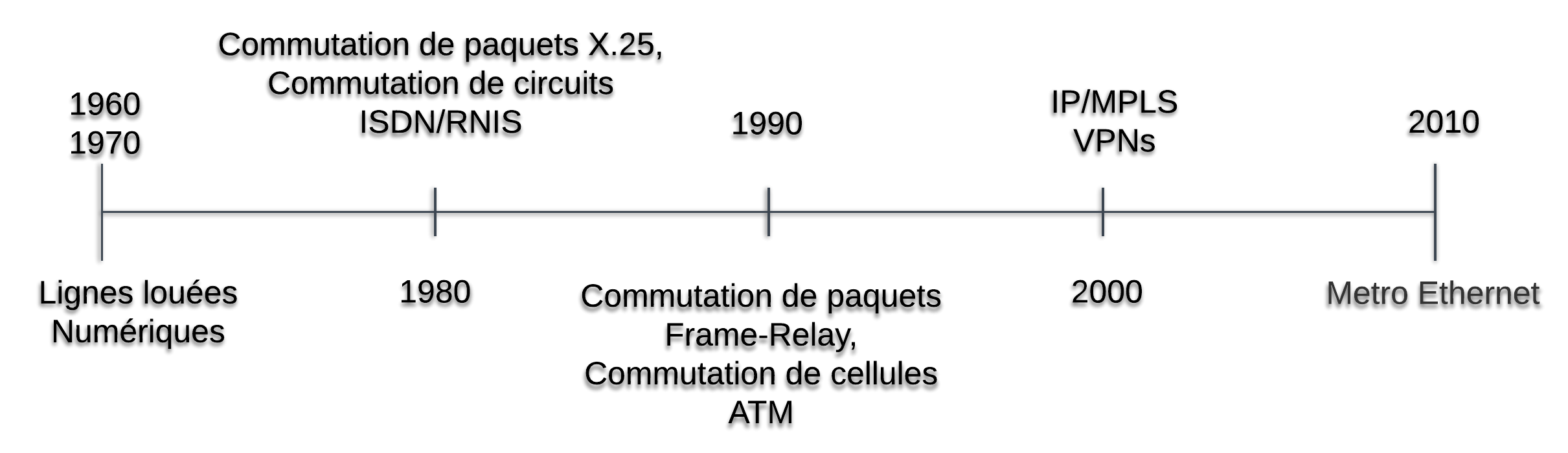

1.1. Généalogie des technologies WAN

Les technologies évoluent depuis bien plus longtemps que les technologies TCP/IP.

1.2. Entreprise Internet Access

- Broadband PPPoE

- Internet DSL Link

- DOCSIS Cablo-opérateurs

- Wireless ISP

1.3. Options de connectivité WAN privé

- Metro Ethernet

- IP MPLS

- Les technologies VPN

1.4. Etablissement de circuit

Commutation de circuit

La commutation de circuit est un mode d’établissement d’une liaison de télécommunication pour laquelle :

- un chemin physique ou logique est établi entre deux équipements

et

- est bloqué pour toute la durée de la communication.

L’établissement de circuit est aujourd’hui exécutée de manière électronique.

Dans la commutation par circuit, il y a un risque de sous-utilisation du support en cas de “silence” pendant la communication.

RNIS (ISDN) est un exemple de technologie à commutation de circuit qui numérise la voix en tant que service.

Avec la commutation par circuit, le temps passé est facturé.

Commutation de paquet

La commutation de paquets s’oppose au principe de la commutation de circuit. La commutation de paquets optimise le canal de transmission laissant le soin à des commutateurs intermédiaires de placer et d’acheminer les paquets (Ethernet, Wi-Fi, IP) ou en établissant des Circuits Virtuels (ATM, Frame-Relay) sur des infrastructures sous-jacentes.

Ces technologies sont facturées par quantité de données échangées.

Le protocole MPLS permet de construire des réseaux IP cohérents sur ces architectures préexistantes avec une forme de confidentialité et de la gestion de qualité de service.

1.5. Couche physique

- Cuivre

- Fibre optique

- Ondes radios

2. Options de connectivité WAN vers l’Internet

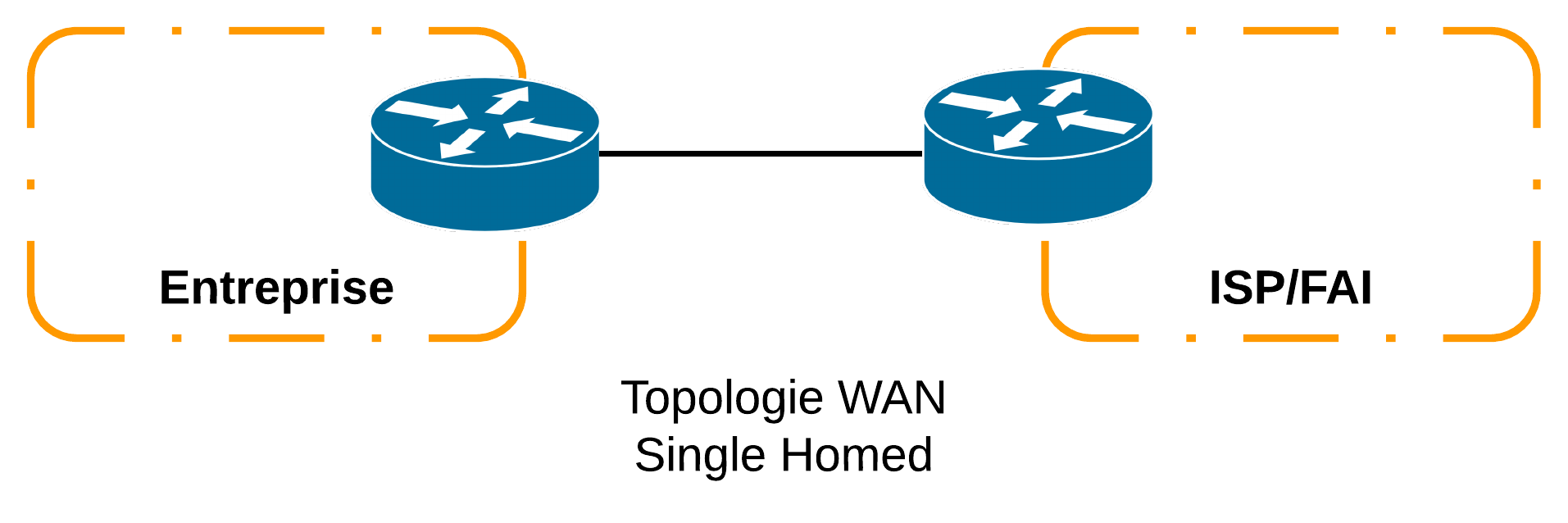

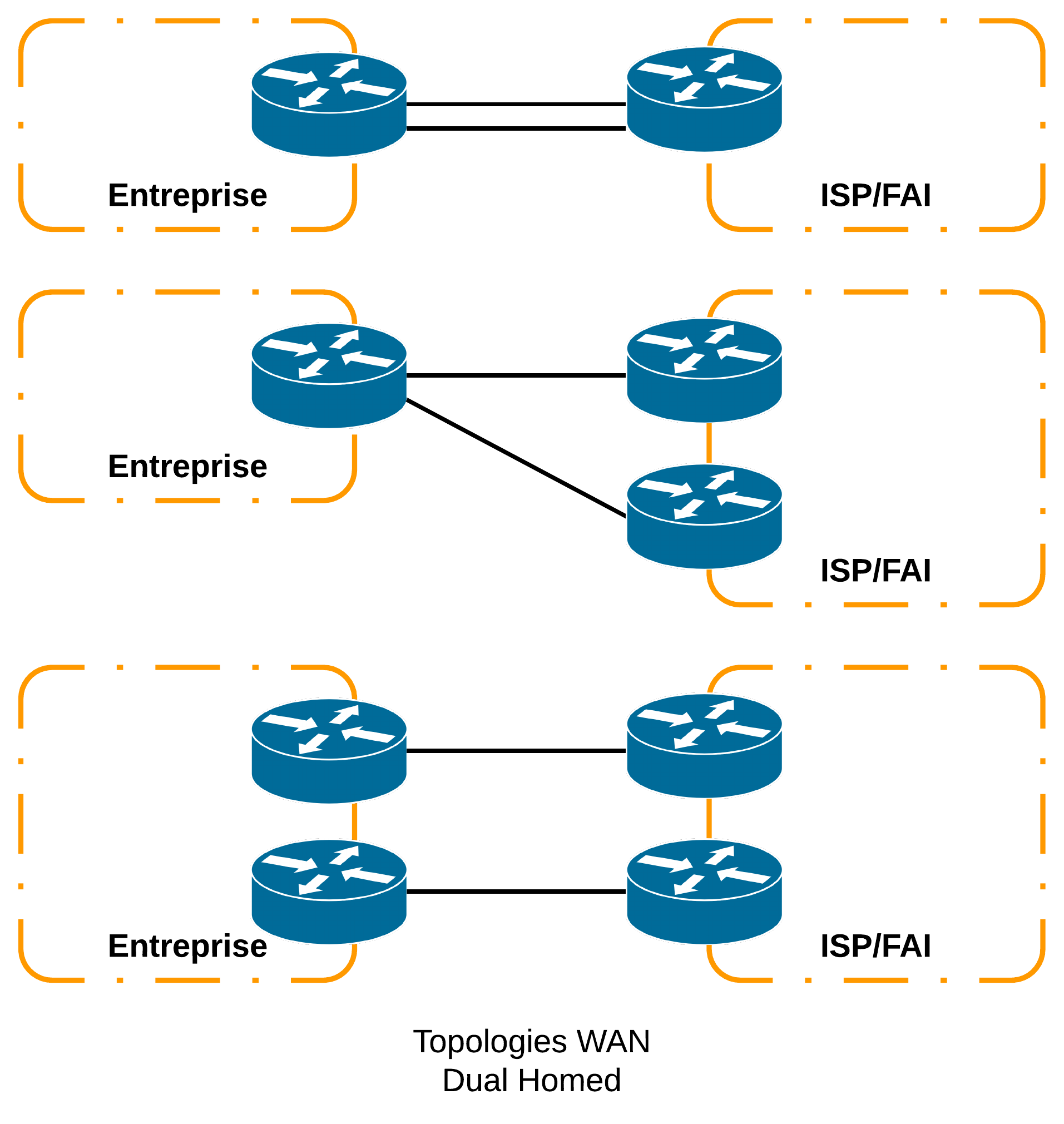

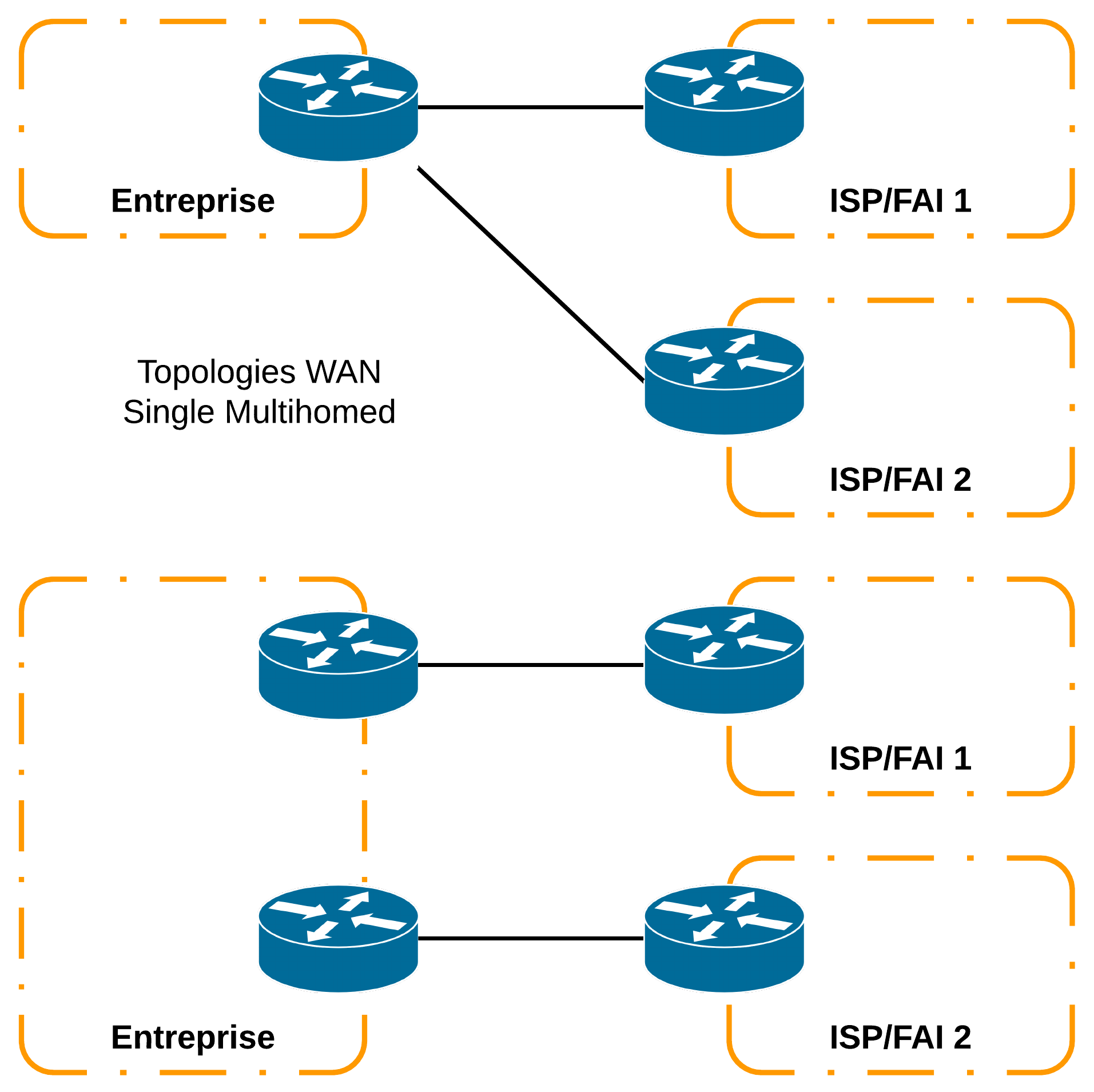

Les technologies peuvent se caractériser par le nombre de connexion auprès d’un seul ou plusieurs fournisseurs de services. Ce type de connectivité assure une redondance vers les services externes à l’organisation.

- Single Homed : Connexion unique auprès d’un FAI/ISP.

- Dual Homed : Double connexion auprès d’un seul FAI/ISP.

- Single Multihomed : Une seule connexion auprès de 2+n FAI/ISP.

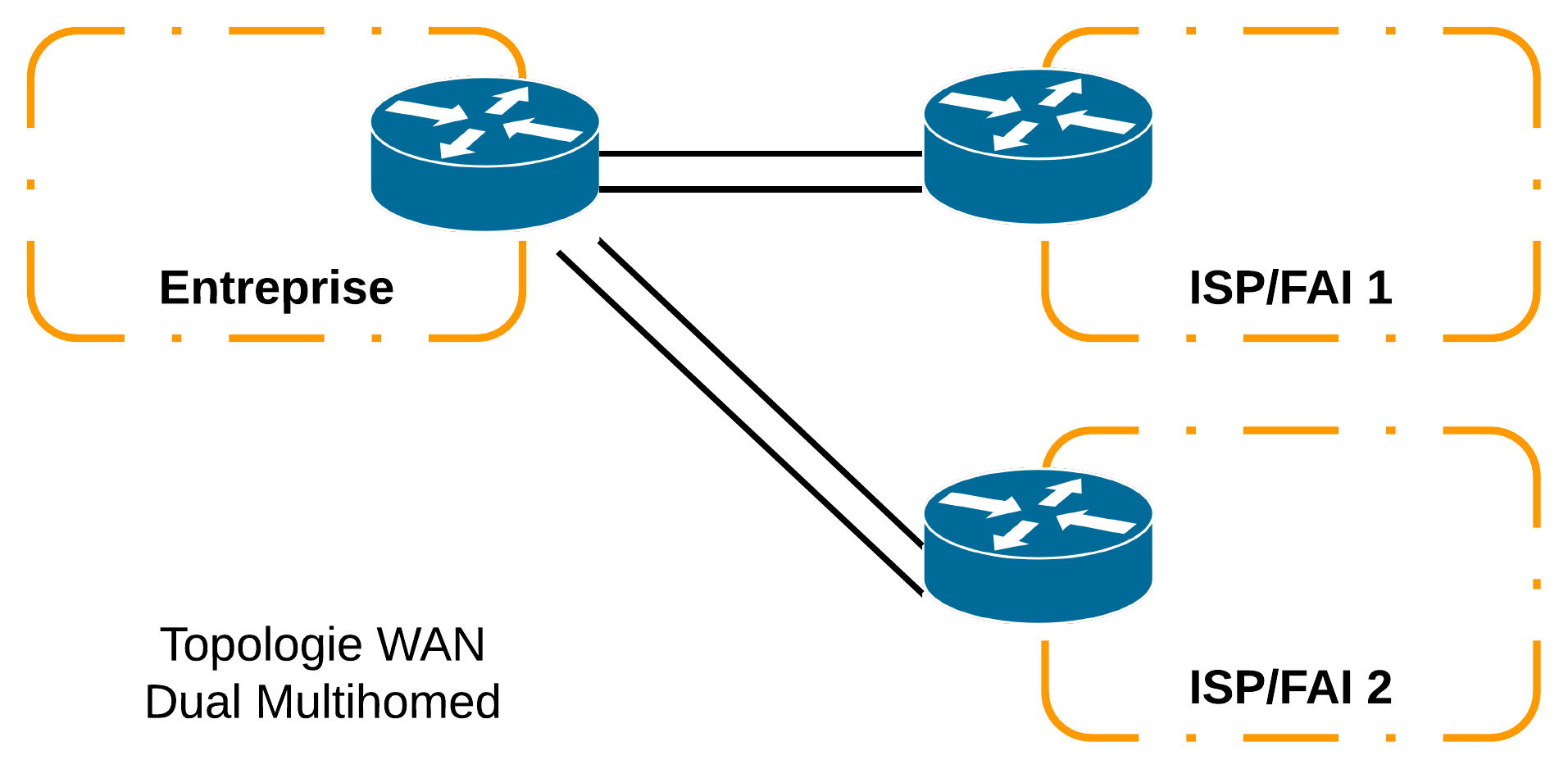

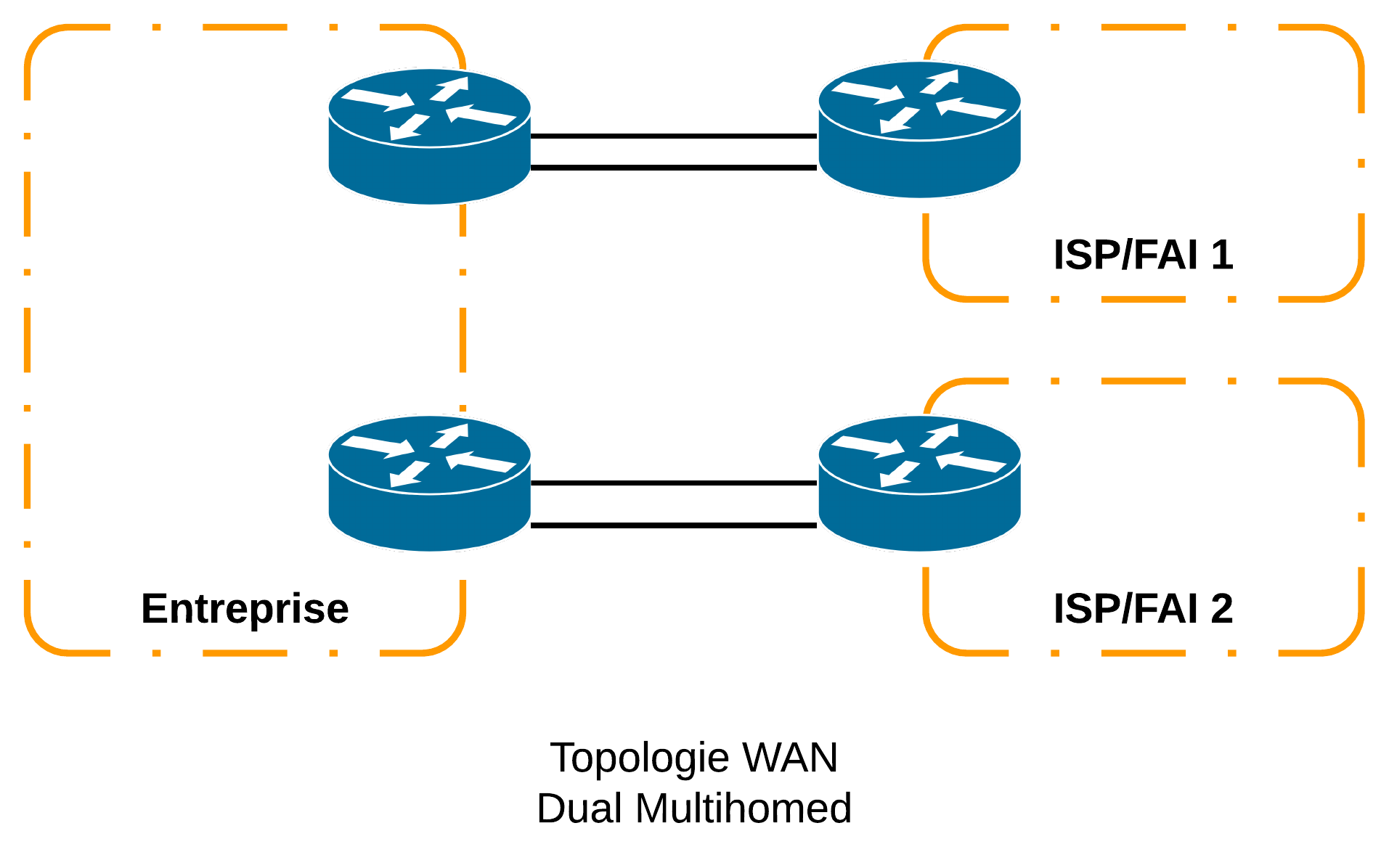

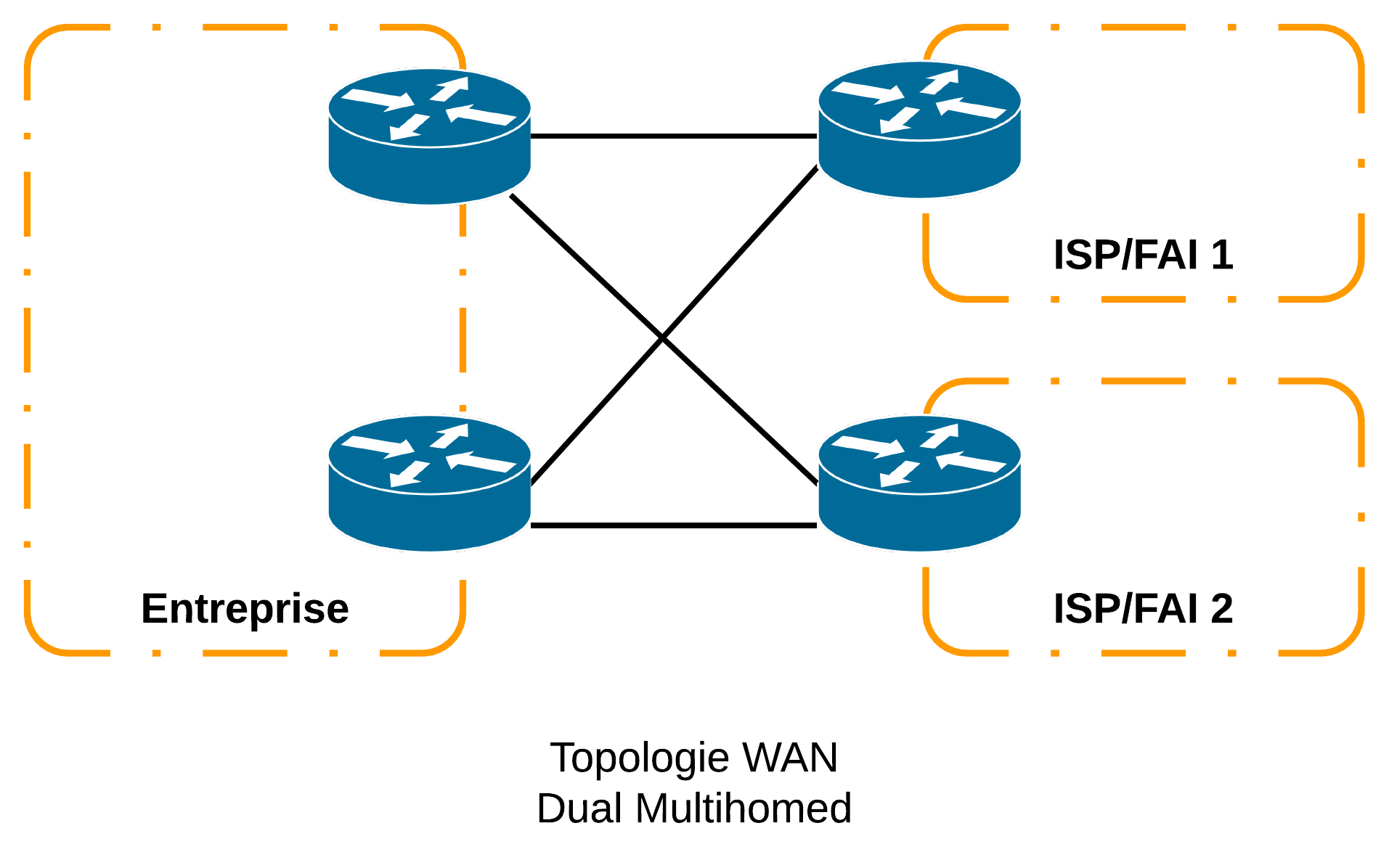

- Dual Multihomed : Double connexion auprès de 2+n FAI/ISP.

| . | Homed | Multihomed |

|---|---|---|

| Single | Une seule connexion auprès d’un seul FAI/ISP. | Une seule connexion auprès de 2+n FAI/ISP. |

| Dual | Double connexion auprès d’un seul FAI/ISP. | Double connexion auprès de 2+n FAI/ISP. |

2.2. Connectivité Single Homed

Dans une topologie Single Homed, il y a une connexion unique auprès d’un FAI/ISP.

2.3. Connectivité Dual Homed

Avec une connectivité “Dual Homed”, il y a une double connexion vers le fournisseur d’accès Internet quel que soit le nombre de routeur chez le client ou le fournisseur.

2.4. Connectivité Single Multihomed

Dans une topologie “Single Multihomed”, on trouvera une seule connexion vers plusieurs fournisseurs d’accès Internet, quel que soit le nombre de routeurs nécessaires chez le client.

2.5. Connectivité Dual Multihomed

Dans une topologie “Dual Multihomed” on trouvera une double connexion vers plusieurs fournisseurs d’accès à Internet quel que soit le nombre et les liaisons établies de chaque côté.

Dans la figure suivante, on trouve une double connexion vers plusieurs fournisseurs d’accès à Internet à partir d’un seul noeud chez le client.

Dans la figure suivante, on trouve une double connexion vers plusieurs fournisseurs d’accès à Internet à partir de deux noeuds dédiés à chacun chez le client.

Dans la figure suivante, on trouve une double connexion vers plusieurs fournisseurs d’accès à Internet à partir de deux noeuds chez le client qui réalise un maillage entre les deux côtés.

3. Metro Ethernet (MetroE)

- http://www.cisco.com/c/en/us/td/docs/solutions/Enterprise/WAN_and_MAN/Ethernet_Access_for_NG_MAN_WAN_V3-1_external.html

- https://www.cisco.com/c/dam/en/us/td/docs/solutions/CVD/Aug2014/CVD-Layer2WANDesignGuide-AUG14.pdf

- http://searchsdn.techtarget.com/opinion/How-software-defined-networking-will-boost-carrier-Ethernet-services

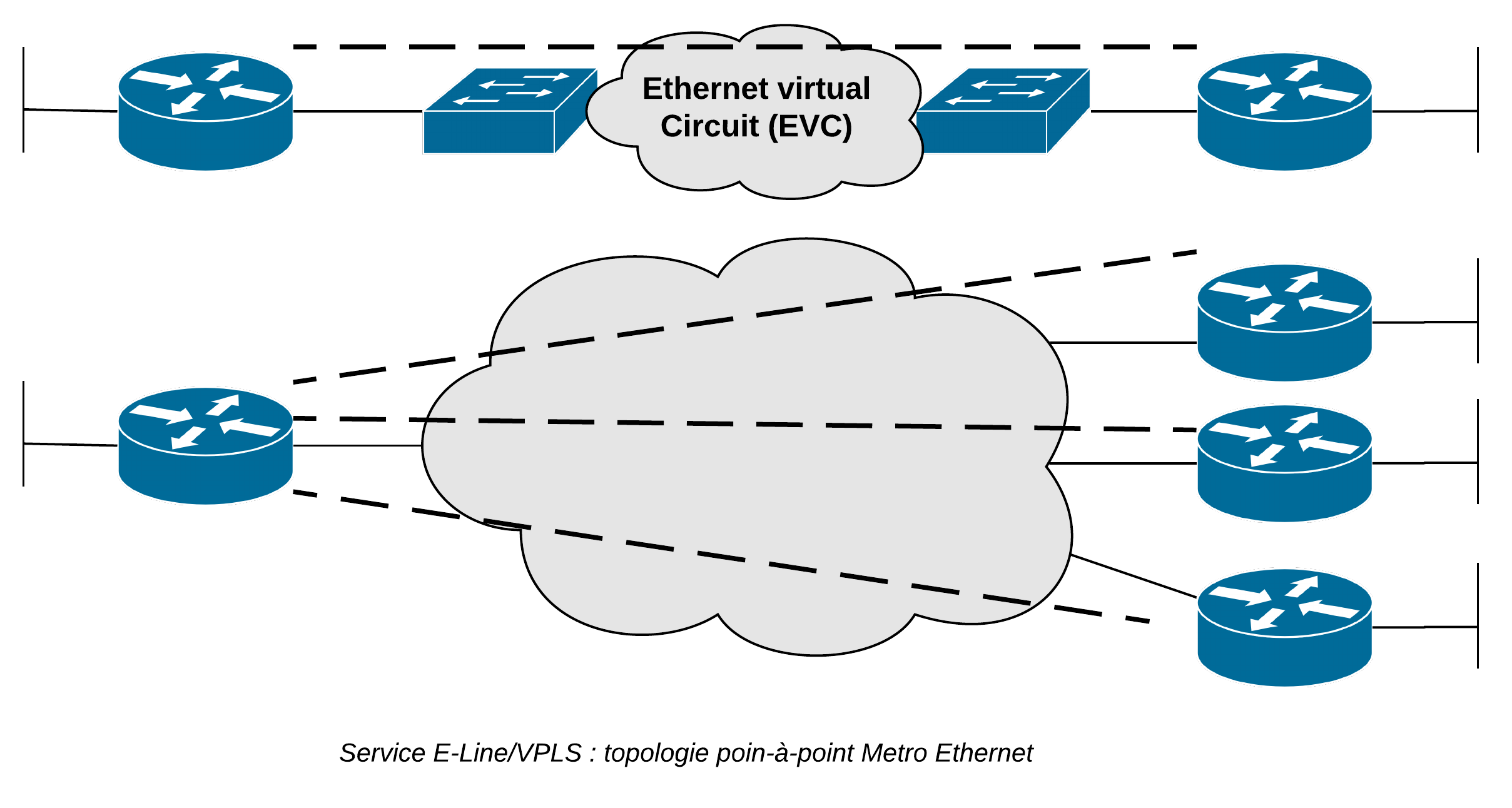

3.1. Connectivité Point-to-Point : Service E-Line/VPLS

Connexions point-à-point.

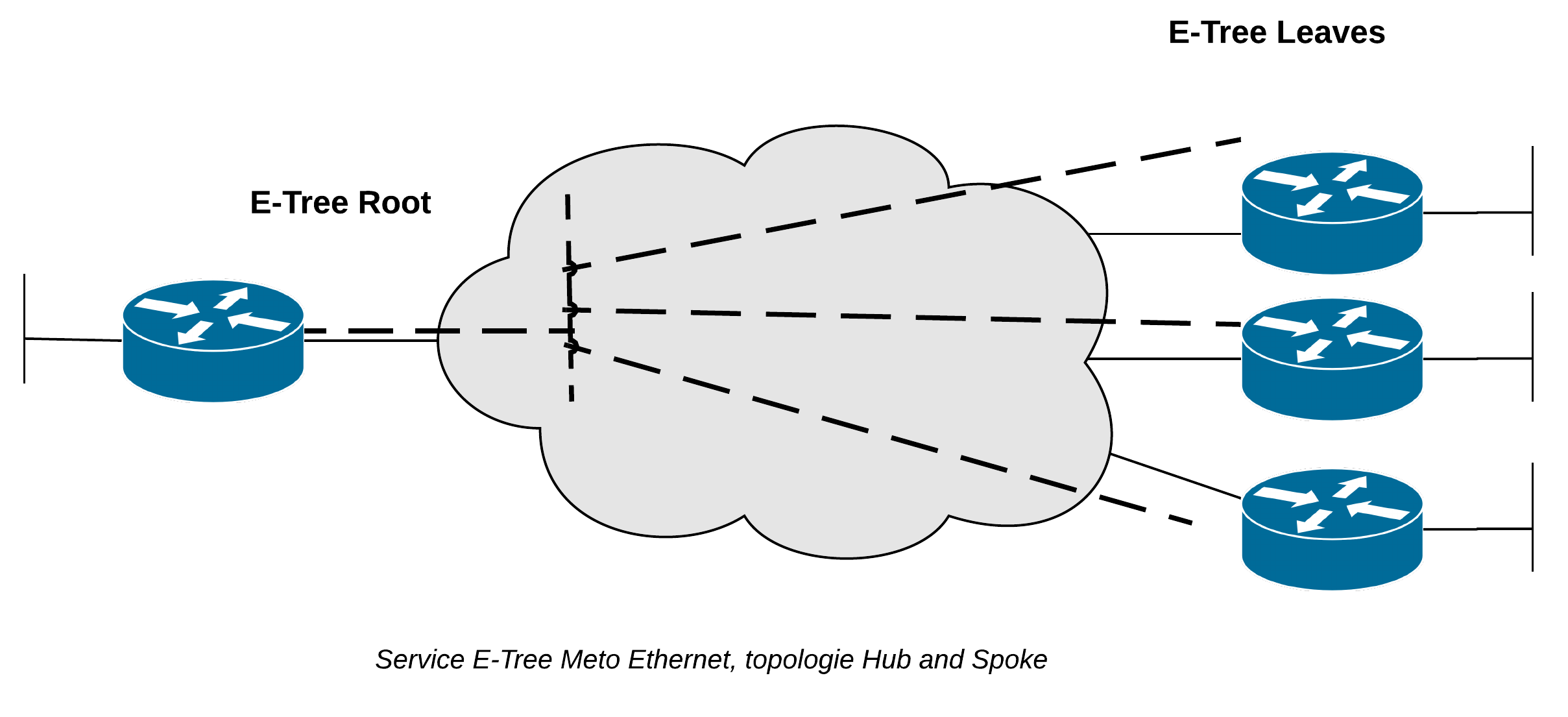

3.2. Connectivité Hub-and-Spoke : Service E-Tree

Topologie Hub and Spoke.

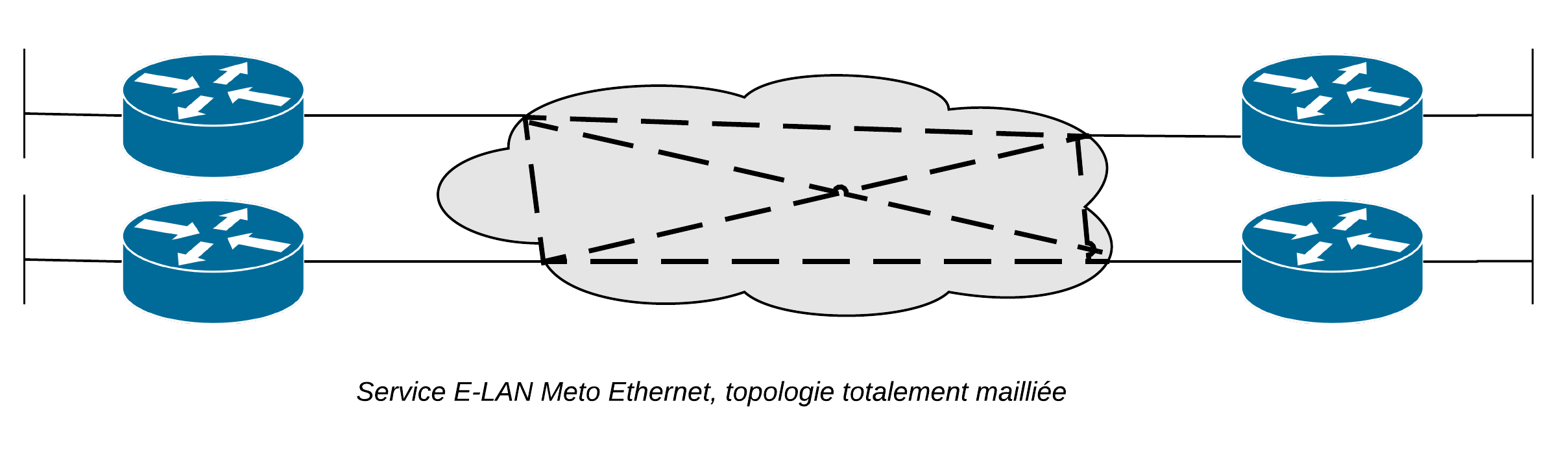

3.3. Connectivité Mesh : Service E-LAN

MetroE Ethernet E-LAN Service : topologie maillée.

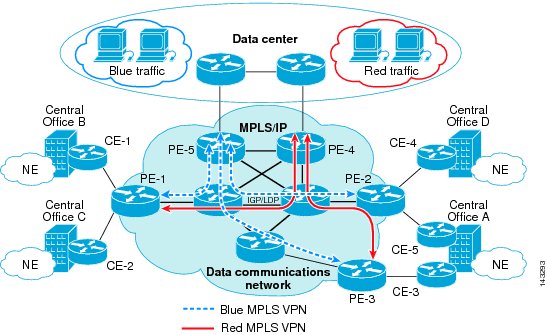

4. Architecture IP / MPLS

MultiProtocol Label Switching (MPLS) est un mécanisme de transport de données basé sur la commutation d’étiquettes ou “labels”, qui sont insérés à l’entrée du réseau MPLS et retirés à sa sortie. À l’origine, cette insertion s’opère entre la couche de liaison de données (niveau 2) et la couche réseau (niveau 3) afin de transporter des protocoles comme IP. C’est pourquoi de temps à autres MPLS est qualifié de protocole de couche “2,5”, entre la couche 2 (L2) du modèle OSI et la couche 3 (L3).

Ce protocole a évolué pour fournir un service unifié de transport de données pour les clients en utilisant une technique de commutation de paquets. MPLS peut être utilisé pour transporter pratiquement tout type de trafic, par exemple la voix ou des paquets IPv4, IPv6 et même des trames Ethernet ou ATM.

MPLS permet d’acheminer sur une seule infrastructure différents types de trafic dissociés tout en respectant les contraintes de fonctionnement associées.

Comme son sigle (MPLS) l’indique, ses caractéristiques sont :

- multiprotocol (multi-protocoles) : il est capable de supporter les différents protocoles de niveau inférieur, au sens OSI (ATM, Frame relay…)

- label switching (commutation par étiquettes) : il se base sur une étiquette (en anglais : label) ou identifiant pour la commutation des paquets. Cette étiquette est attribuée aux paquets par l’équipement PE (Provider Edge) lors de leur entrée dans l’infrastructure MPLS.

Sources : http://www.cisco.com/c/en/us/td/docs/ios/solutions_docs/telco_dcn/Book/telco5.html et https://fr.wikipedia.org/wiki/Multiprotocol_Label_Switching

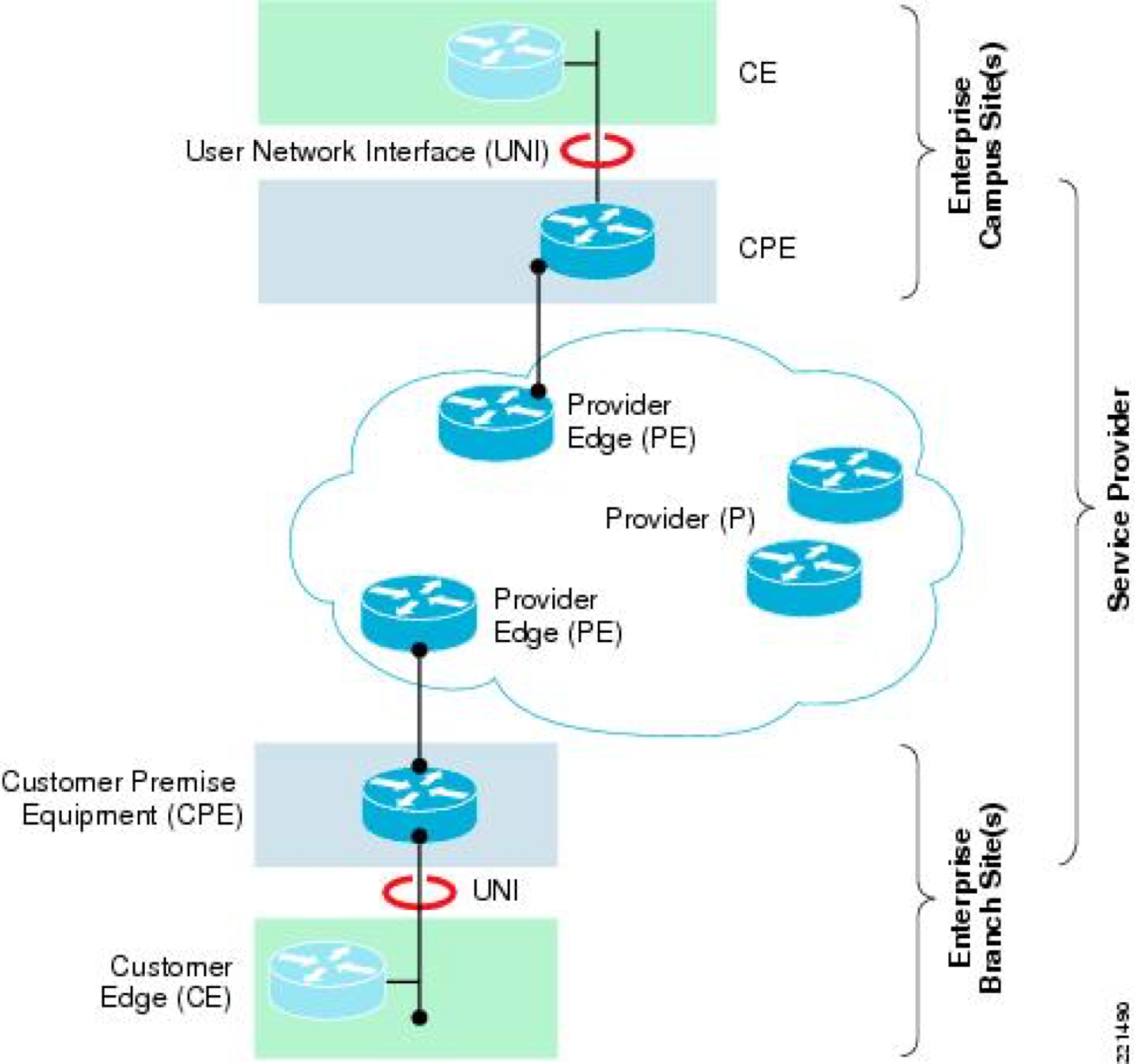

Terminologie IP MPLS

- CE Customer Edge : Équipement du client.

- CPE Customer Premises Equipment : Équipement du client (ou du FAI) qui donne accès au nuage opérateur.

- UNI User Network Interface : Interface d’accès au nuage opérateur qui détermine la frontière des responsabilités.

- PE Provider Edge : Premier matériel actif du nuage opérateur.

- P Provider : Equipement dans le nuage opérateur que le client ignore.

5. Solutions WAN privé VPN

5.1. Définition d’un VPN

Un réseau privé virtuel virtual private network (VPN) étend un réseau privé à travers un réseau public comme l’Internet.

Il permet à un ordinateur d’envoyer et de recevoir des données à travers des réseaux partagés ou publics comme s’ils étaient directement connectés au réseau privé, tout en bénéficiant des fonctionnalités, de la sécurité et des politiques de gestion de ce réseau privé.

Une liaison VPN est créée en établissant une connexion virtuelle point à point sur de véritables connexions physiques par des protocoles de mise en tunnel et/ou de chiffrement du trafic.

Un VPN n’est pas nécessairement “sécurisé”, on peut le considérer comme une facilité d’accès (Virtual Network) offrant le service d’une “ligne physique privée” (Private) (soit pas nécessairement confidentielle ou authentique).

5.2. Avantages

Les technologies VPN permettent de connecter des endroits à travers le monde de manière sécurisée et cohérente.

Aussi, les accès distants pour les utilisateurs mobiles connaissent son succès.

Enfin, les utilisateurs domestiques peuvent utiliser ces technologies pour cacher leur présence sur Internet.

5.3. Catégories

Les VPNs peuvent être dans des modèles :

- à accès distant (remote-access, road-warrior) connectant des individus à un réseau privé, établis à la demande

- site-à-site (site-to-site) connectant deux réseaux en leur bordure

Les systèmes VPN peuvent être classés selon :

- les protocoles utilisés pour la mise en tunnel du trafic

- le point de terminaison du tunnel

- la connectivité “site-to-site” ou “remote-access”

- le niveau de sécurité offert

- la couche OSI présente dans la connexion : des circuits de type L2 ou une connectivité réseau de type L3

- l’usage : WAN privé, WAN public

5.4. VPN non sécurisés

Toute encapsulation peut embarquer un paquet IP. En ce sens, tout protocole, quelle que soit sa couche pourrait servir de protocole de tunnel et servir de facilité VPN non sécurisé (ou sécurisé).

On connait des cas comme ip-in-ip, 6in4, et … GRE pour des protocoles de tunnels à usage en général légitime.

Il est trivial de placer du trafic IP dans des paquets ICMP, DNS ou TLS sur le port 443 qui sont difficilement ou négligemment filtrés par les pare-feu et les proxys en sortie.

5.5. VPN sécurisés

Les technologies VPN peuvent supporter des protocoles et des algorithmes de chiffrement, d’authentification et d’intégrité.

Un modèle de sécurité VPN assure :

- La confidentialité : même si le trafic est capturé, l’attaquant ne verra que du trafic chiffré

- L’authentification de l’émetteur pour empêcher des accès non autorisés

- L’intégrité des messages afin de détecter leur altération

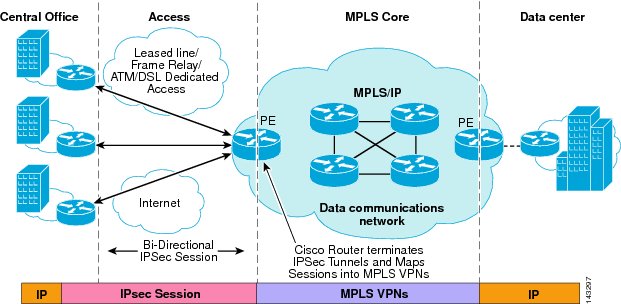

5.6. VPN IPSEC Site-to-Site

Internet Protocol Security (IPsec) a été initialement développé par l’IETF pour IPv6 (quand celui-ci était obligatoire jusqu’au RFC 6434 qui se contente désormais de le recommander).

IPsec est un protocole standard de sécurité largement déployé avec IPv4 et L2TP. Attention, il s’agit d’un “framework” ouvert composé de plusieurs protocoles et supportant divers algorithmes.

Sa conception rencontre les objectifs principaux de la sécurité : authentification, intégrité et confidentialité. IPsec utilise le chiffrement en encapsulant les paquets IP dans un paquet IPsec. Il opère donc à la couche 3. La désencapsulation intervient en bout du tunnel pour rendre le paquet IP original.

5.7. VPN TLS (Remote Access)

Transport Layer Security (TLS) est un protocole de couche applicative qui peut mettre en tunnel le trafic entier d’un réseau ou des connexions individuelles.

On peut aussi lui trouver des fonctionnalités de type “WebVPN”. Un grand nombre de fabricants propose des solutions d’accès distants par VPN toutes aussi incompatibles entre elles.

Enfin, un VPN TLS peut se connecter quasiment de n’importe quel endroit là où IPsec peut poser des problèmes avec les règles de pare-feu et NAT.

5.8. Cisco Dynamic Multipoint VPN (DMVPN)

Cisco Dynamic Multipoint VPN (DMVPN) simplifie les configurations VPN en utilisant les protocoles :

- GRE : Generic Routing Encapsulation (RFC 2784)

- NHRP : Next Hop Resolution Protocol (protocole IETF)

- IPSEC

Topologies DMVPN

On trouvera deux types de topologies VPN :

- Dual hub-dual DMVPN cloud

- Dual hub-single DMVPN cloud

Source : https://supportforums.cisco.com/sites/default/files/legacy/3/9/5/26593-DMVPNbk.pdf

5.9. Autres protocoles VPN sécurisés

- Datagram Transport Layer Security (DTLS) - utilisé par Cisco AnyConnect VPN et par OpenConnect VPN pour résoudre un problème TLS avec les tunnels sur UDP.

- Microsoft Point-to-Point Encryption (MPPE) fonctionnant avec Point-to-Point Tunneling Protocol et d’autres implémentations

- Multi Path Virtual Private Network (MPVPN).

- Secure Shell (SSH) VPN - OpenSSH

- PPTP/L2TP