Objectifs de certification

CCNA 200-301

2.6 Comparer les architectures Cisco Wireless Architectures et les modes des APs

1.1 Expliquer le rôle et la fonction des composants réseau

- 1.1.a Routers

- 1.1.b Commutateurs (switches) L2 et L3

- 1.1.c Pare-feu NG (Next-generation firewalls) et IPS

- 1.1.d Point d’accès (Access points)

- 1.1.e Controlleurs (Cisco DNA Center and WLC)

- 1.1.f Points terminaux (Endpoints)

- 1.1.g Serveurs

2.7 Décrire les connexions physiques d’infrastructure des composants WLAN (AP,WLC, access/trunk ports, et LAG)

2.8 Décrire les connexions des accès de gestion des APs et du WLC (Telnet, SSH, HTTP,HTTPS, console, et TACACS+/RADIUS)

Composants et architectures WLAN

Dans les architectures modernes d’entreprise, les concepts de station (ordinateurs Wi-Fi), de station de base (point d’accès) et de système de distribution ont été adaptés aux contraintes de performance, d’optimisation et de contrôle des réseaux modernes. Dans ce chapitre, on exposera différentes architectures WLAN d’entreprise : autonome, basée nuage (Meraki) ou encore centralisée (Split Mac). On exposera aussi succinctement le protocole CAPWAP.

1. Généalogie des solutions WLAN chez Cisco Systems

Généalogie des solutions WLAN chez Cisco Systems :

- Cisco Structured Wireless-Aware Network (SWAN), avant plus ou moins 2000.

- Cisco Aironet (Rachat 2002).

- Cisco Unified Wireless Network (CUWN), depuis plus ou moins 2000.

- Cisco Meraki (Rachat 2012).

- Cisco DNA, depuis quelques années.

2. Marché LAN/WLAN Access

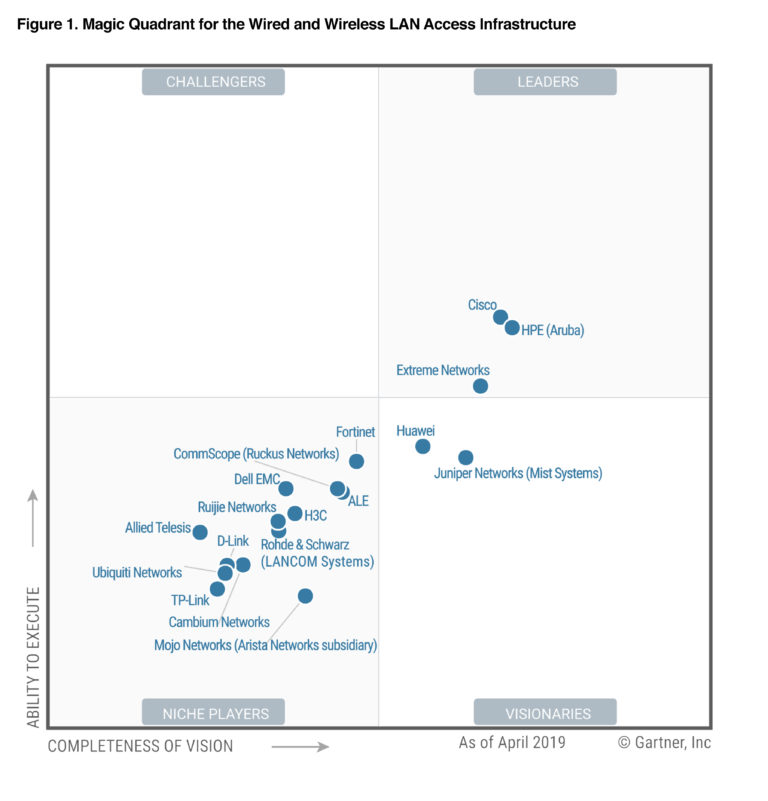

Cisco est nommé “Leader” chaque année depuis 2013 dans le “Magic Quadrant for the Wired and Wireless LAN Access Infrastructure” de Gartner.

Selon ce rapport que l’on peut obtenir avec ce lien :

Cisco continue d’être le leader sur le marché des commutateurs de campus et de la connectivité de la couche d’accès WLAN. Les revenus des commutateurs Cisco ont augmenté d’environ 10 %, mais leur part de marché a diminué de 1 % en 2018. Les revenus des produits WLAN ont augmenté de 10 % d’un exercice à l’autre. La part de marché de Cisco sur le marché des points d’accès a augmenté de 1,5 %. Cisco continue d’offrir deux solutions de couche d’accès : Aironet/Catalyst et Meraki, qui sont liés de manière “lâche” ensemble par Cisco DNA Center. Les clients devraient envisager Cisco au niveau mondial pour toutes les entreprises sur site et les opportunités de couche d’accès “basé-nuage”.

Architectures de solutions WLAN (Catalyst/Aironet ou Meraki avec DNA Center)

- Point d’Accès (AP)

- Contrôleur (WLC)

- DNA Controller

3. Types de déploiements

- Point d’accès lourds (Autonomous APs)

- Contrôleur (WLC) et points d’accès légers (Lightweight APs)

- Solution basée nuage (Cloud)

Critères :

- Plan de gestion

- Plan données

4. Architecture autonome

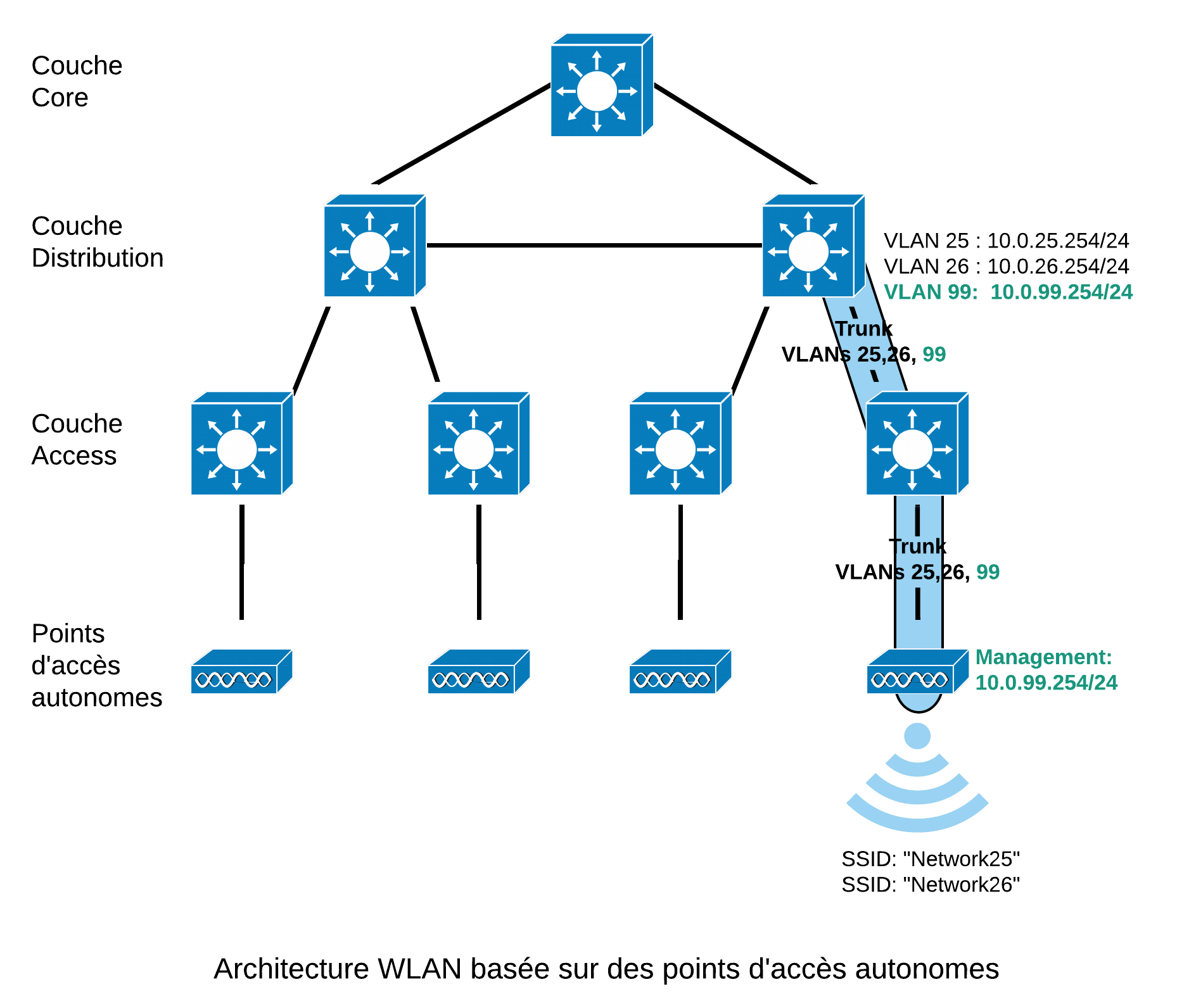

Un point d’accès autonome est un périphérique totalement indépendant qui “ponte” et étend des VLANs de l’infrastructure filaire avec différents SSID sur le réseau sans fil. Une ou plusieurs interfaces Ethernert peuvent créent un pont de couche 2 (L2) avec une ou plusieurs interfaces radio.

Chaque point d’accès autonome se gère individuellement en SSH ou en interface Web. Il pourrait être géré par une plateforme comme Cisco Prime Infrastructure ou comme DNA Center (voir plus bas).

Avec ce type de déploiement, le plan de donnée et de gestion doivent être intégrés à l’infrastructure existante.

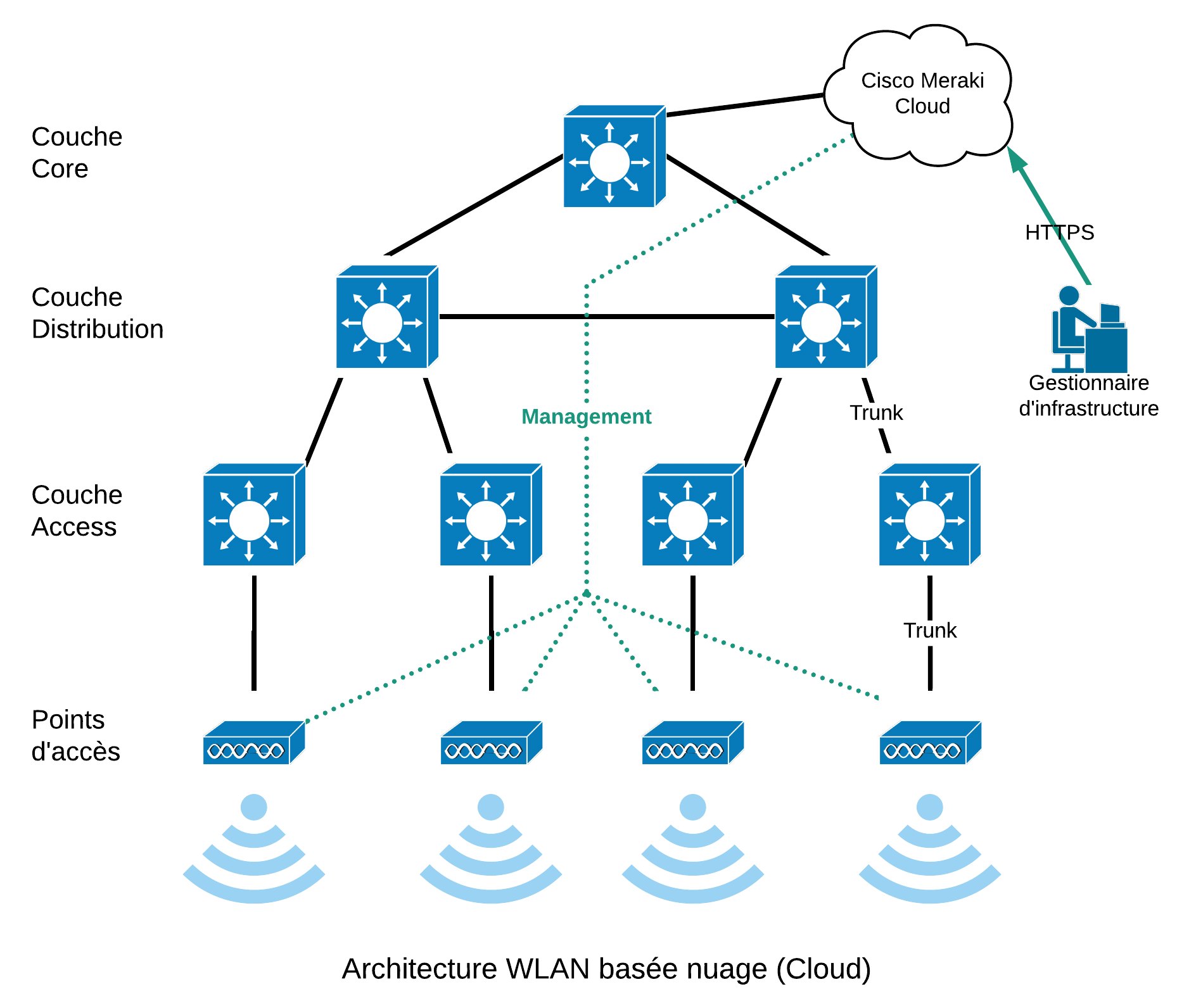

5. Architecture Cloud

Dans ce type d’architecture de déploiement basé Cloud, le contrôleur se situe dans le nuage. Ce type de déploiement se distingue en deux parties :

- des périphériques physiques comme des points d’accès, des commutateurs L2/L3, des pare-feu que l’on déploie tels quel sur l’infrastructure existante

- un abonnement qui permet de configurer, contrôler, gérer et surveiller l’ensemble des périphériques à partir d’une interface Web et/ou d’un API HTTP REST situé dans le nuage (selon ses caractéristiques précises)

Concrètement, au moment de l’achat des périphériques physiques, ceux-ci ont été associés avec le compte du client. Le client place le matériel sur son infrastructure. Les périphériques démarrent et accèdent à l’Internet pour se mettre à jour et trouver leur configuration. Tous ces périphériques se connectent en réalité sur les services du prestataire situés dans le nuage. Moyennant un abonnement acquis en bonne et due forme, le client peut créer, configurer et surveiller son infrastructure à partir de n’importe où en HTTPS à partir d’une interface Web ou à travers un API HTTP REST.

On trouvera plus d’informations sur ce type de déploiement sur la page Meraki Cloud Architecture.

6. Architecture centralisée Split-MAC

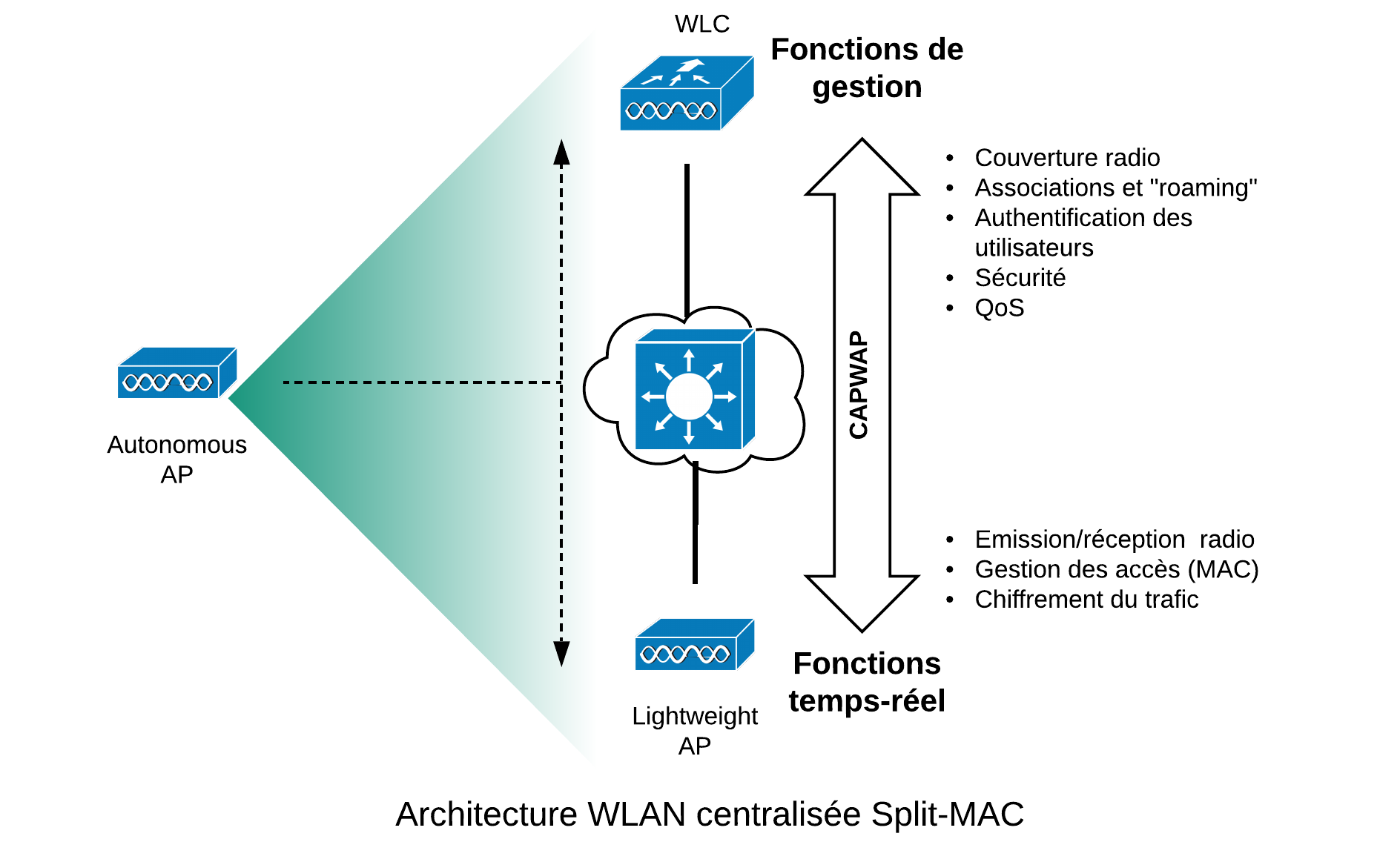

Une architecture Split-MAC, comme son nom le suggère, divise conceptuellement un “point d’accès” en deux parties correspondant à du matériel différent :

- Les fonctions de gestion (plan de gestion) sont assurées par un contrôleur de réseau sans fil (WLC, “Wirless LAN Controller”)

- Les fonctions temps-réel (plan de données) sont prises en charge par des points d’accès (APs) dits “légers” (Lightweight APs)

Pour communiquer ensemble et créer l’architecture qui sera rendue disponible aux clients sans-fil du réseau, le trafic de gestion et le trafic de données des utilisateurs est encapsulé dans un protocole de tunnel IP/UDP/DTLS comme CAPWAP (“Control and Provisioning of Wireless Access Points”). Les points d’accès légers et le WLC peuvent donc être situés dans dans réseaux IP distincts. Le protocole CAPWAP a pour objectif de réunifier les fonctions de gestion et de temps-réel indépendamment de la couche 2 (L2).

Les fonctions de gestion sont assurées par un point central comme un contrôleur de réseau sans fil (WLC) qui remplit les tâches suivantes :

- gestion de la couverture radio et des bandes de fréquence

- gestion des associations et du “roaming”

- authentification des clients

- gestion de la sécurité

- gestion de la qualité de service (QoS)

Les fonctions temps-réel sont exécutées sur des points d’accès (APs) dits “légers” (Lightweight APs) car ils sont censés être incomplets, c’est-à-dire manquant de fonctions d’intelligence, se contentant de tâches physiques de bas niveau telles que :

- l’émission/réception du trafic radio

- la gestion des accès (MAC)

- le chiffrement du trafic

Sauf exception, ne disposant d’aucune autonomie, les points d’accès légers se gèrent uniquement avec un contrôleur (WLC).

Ce tableau reprend la division de la couche MAC entre un point d’accès léger et un contrôleur WLAN :

| AP MAC Functions | WLC MAC Functions |

|---|---|

| Rend les réponses de balisage (Beacons) et de sondage (Probes) | Se charge de l’authentification |

| Retransimission et accusés de réception | Association et re-association, gestion du roaming |

| Mise en file d’attente et prirotisation du trafic | Traduction de trame vers d’autres protocoles |

| Chiffrement et déchiffrement de couche 2 (L2) | Point de terminaison du réseau IEEE 802.11 sur une interface filaire |

7. CAPWAP

CAPWAP (“Control And Provisioning of Wireless Access Points”) est défini dans les RFC 5415, RFC 5416, RFC 5417 et RFC 5418. CAPWAP est basé sur LWAPP (“Lightweight Access Point Protocol”, une solution propriétaire de Cisco).1

CAPWAP est un protocole qui crée deux canaux IP/UDP sécurisé par DTLS avec des certificats X.509 entre un contrôleur de réseau sans-fil (WLC) et l’antenne, soit le point d’accès léger (“Lightweight AP”), en vue d’y transporter du trafic, de l’un à l’autre, indépendant des contraintes de couche 2 (L2) :

- Un canal de gestion : UDP 5246

- Un canal de transport des données des utilisateurs : UDP 5247

CAPWAP supporte deux types de fonctionnements :

- Split MAC Mode : Toutes les trames originales sont encapsulées dans le tunnel entre l’antenne et le WLC

- Local MAC mode : Les trames de données peuvent être pontées localement ou entunnellées dans des trames IEEE 802.3.

Le point d’accès léger passe par deux phases avant d’être opérationnel :

- Phase de découverte

- Phase d’échange de configuration

Dès que le tunnel CAPWAP est établi, différentes fonctions de couche 2 (L2) peuvent être mises en oeuvre :

- Attribution dynamique de canaux

- Optimisation de la puissance d’émission

- Roaming client flexible

- Équilibrage dynamique de la charge du client

- Surveillance radio

- Gestion de la sécurité

- IDS de réseau sans fil

8. WLC (Wireless LAN Controllers)

Cisco Wireless LAN Controllers Page

Un Wireless LAN Controllers a pour objectif de “contrôler” des points d’accès (AP), une partie des fonctions MAC (Split MAC Architecture) telles que l’authentification et l’association leur étant impartie alors que les antennes, en général dites légères (Lightweight APs), prennent en charge le transport physique et le chiffrement. De plus, les contrôleurs ayant la main sur les points d’accès, il permet d’avoir une vue unifiée du réseau sans-fil et pourquoi pas filaire. De plus en plus intelligents, ils embarquent des fonctions avancées du réseau. Plus fondamentalement, ils permettent de détection des interférences et l’ajustement des fréquences utilisées et ils sont capables d’optimiser la couverture radio sur des espaces physiques très larges.

9. Déploiement et types de contrôleurs

- WLC physiques

- WLC Cloud (nuage)

- WLC embarqués

- Controller-less

Compare Wireless LAN Controllers

10 Gestion des contrôleurs

Un contrôleur WLAN (WLC) peut se gérer de différentes manières :

- Un accès graphique (GUI) en HTTP ou en HTTPS

- Un accès en ligne de commande (CLI) en Telnet, en SSH, ou en console physique

- Un accès à travers un port de service dédié

Wireless LAN Controller (WLC) FAQ

11. Points d’accès Cisco Catalyst / Cisco Aironet

Cisco Unified Wireless Network Solution Overview

12. Modes de déploiement des points d’accès légers

Modes de déploiement des points d’accès légers :

- Central mode (formellement local mode) : Le mode par défaut qui offre un ou plusieurs BSS fonctionnels sur un canal spécifique. Pendant les périodes où il n’émet pas, le point d’accès balaie les autres canaux pour mesurer le niveau de bruit, mesurer les interférences, découvrir les périphériques malveillants et les comparer aux événements du système de détection d’intrusion (IDS).

- FlexConnect : Un point d’accès situé sur un site distant peut commuter localement le trafic entre un SSID et un VLAN si son tunnel CAPWAP vers le WLC est hors service et s’il est configuré pour le faire.

- Mesh

- FlexConnect + Mesh

- OfficeExtend

13. Cisco DNA

Cisco Digital Network Architecture and Software-Defined Access