Objectifs de certification

CCNA 200-301

2.1 Configurer et vérifier les VLANs (normal range) couvrant plusieurs switches

- 2.1.a Access ports (data et voice)

- 2.1.b Default VLAN

- 2.1.c Connectivity

2.2 Configurer et vérifier la connectivité interswitch

- 2.2.a Trunk ports

- 2.2.b 802.1Q

- 2.2.c Native VLAN

1.13 Décrire les concepts de la commutation (switching)

- 1.13.a MAC learning et aging

- 1.13.b Frame switching

- 1.13.c Frame flooding

- 1.13.d MAC address table

Concepts VLAN (Cisco IOS)

Ce chapitre est une présentation de la technologie VLAN, du concept de “Trunk” VLAN selon Cisco Systems, du routage “inter-VLANs”, de l’implémentation de la technologie en général et de la nomenclature Cisco en particulier.

1. Technologie VLAN

La technologie VLAN “virtualise” un LAN, un réseau local.

La virtualisation d’un LAN consiste en la séparation entre, d’une part, l’infrastructure physique et, d’autre part, les services de couche 2 “liaison de données” fournis par les commutateurs.

Soit une seule infrastructure physique supporte plusieurs LAN distincts (VLANs).

1.1. Utilité des VLANs

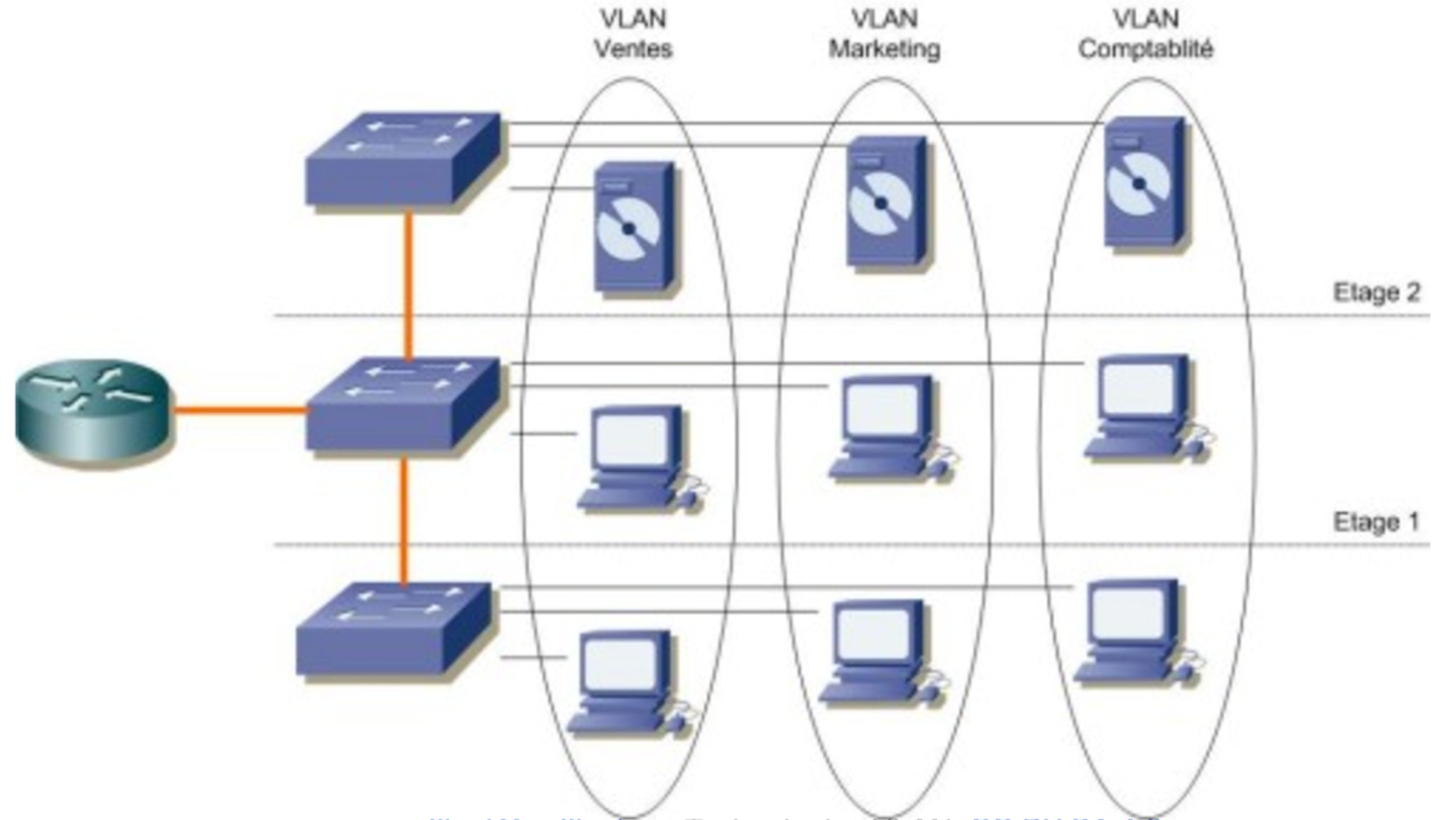

La technologie VLAN (LAN virtuel) permet de gérer et de maintenir plusieurs réseaux locaux (LANs), soit séparés par du routage, sur une seule et même infrastructure physique commutée.

Par analogie, on peut considérer qu’un VLAN est un commutateur virtuel sur plusieurs commutateurs physiques. On peut aussi considérer qu’un VLAN correspond à un domaine de diffusion (Broadcast) dans lequel on déploie un adressage IP cohérent comme un LAN.

1.2. Avantages et inconvénients de la technologie VLAN

On citera brièvement les avantages acquis de la technologie VLAN :

- Indépendance de la couche physique

- Contribue à la séparation des flux et la sécurité de l’infrastructure.

- Flexibilité : allocation dynamique des utilisateurs dans un réseau indépendamment de l’emplacement

- Facilité de gestion : QoS, classification, routage, filtrage

- Performances : diminution de la taille des domaines de Broadcast

- Coût abordable

A titre d’inconvénients, on peut citer :

- Architecture adaptées

- Investissements dans l’infrastructure

- Montées en compétences du personnel

1.3. Fonctionnement d’un LAN

Au sein d’un LAN défini comme une infrastructure commutée, soit un réseau composé de commutateurs, toutes les interfaces hôtes disposent d’une adresse unique : une adresse physique MAC du protocole IEEE 802.

Un commutateur (un “switch”) tient une table de correspondance entre ses ports et les adresses MAC des hôtes afin de leur transférer rapidement le trafic. Cette opération de transfert est prise en charge au niveau matériel par des puces spécialisées appelées des ASICs.

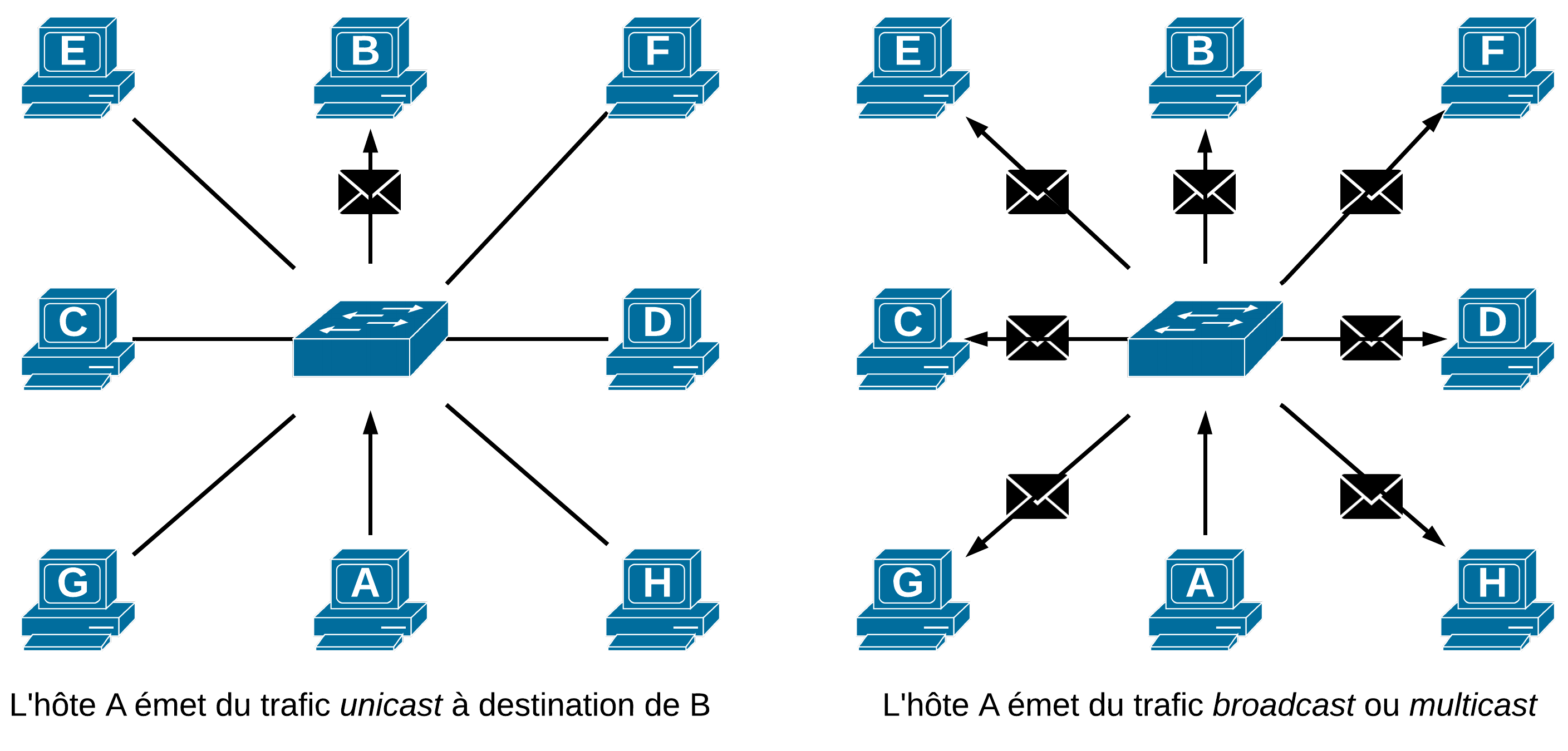

Sur ces réseaux, on connaît du trafic Unicast (à destination d’un seul hôte), du trafic de Broadcast (diffusion, à destination de tous les hôtes) et du trafic Multicast (à destination de certains hôtes).

Un commutateur transfère le trafic de diffusion (Broadcast) et Multicast à travers tous ses ports sauf celui d’origine; un routeur “filtre” le trafic de diffusion en ne le transférant pas. Le trafic Unicast connu du commutateur est directement transféré par le bon port de sortie.

1.4. LAN Virtuel (VLAN)

Un VLAN est donc un LAN logique fonctionnant sur une infrastructure LAN physique commutée.

Une infrastructure physique commune peut supporter plusieurs VLANs. Chaque LAN virtuel fonctionnera comme n’importe quel LAN distinct.

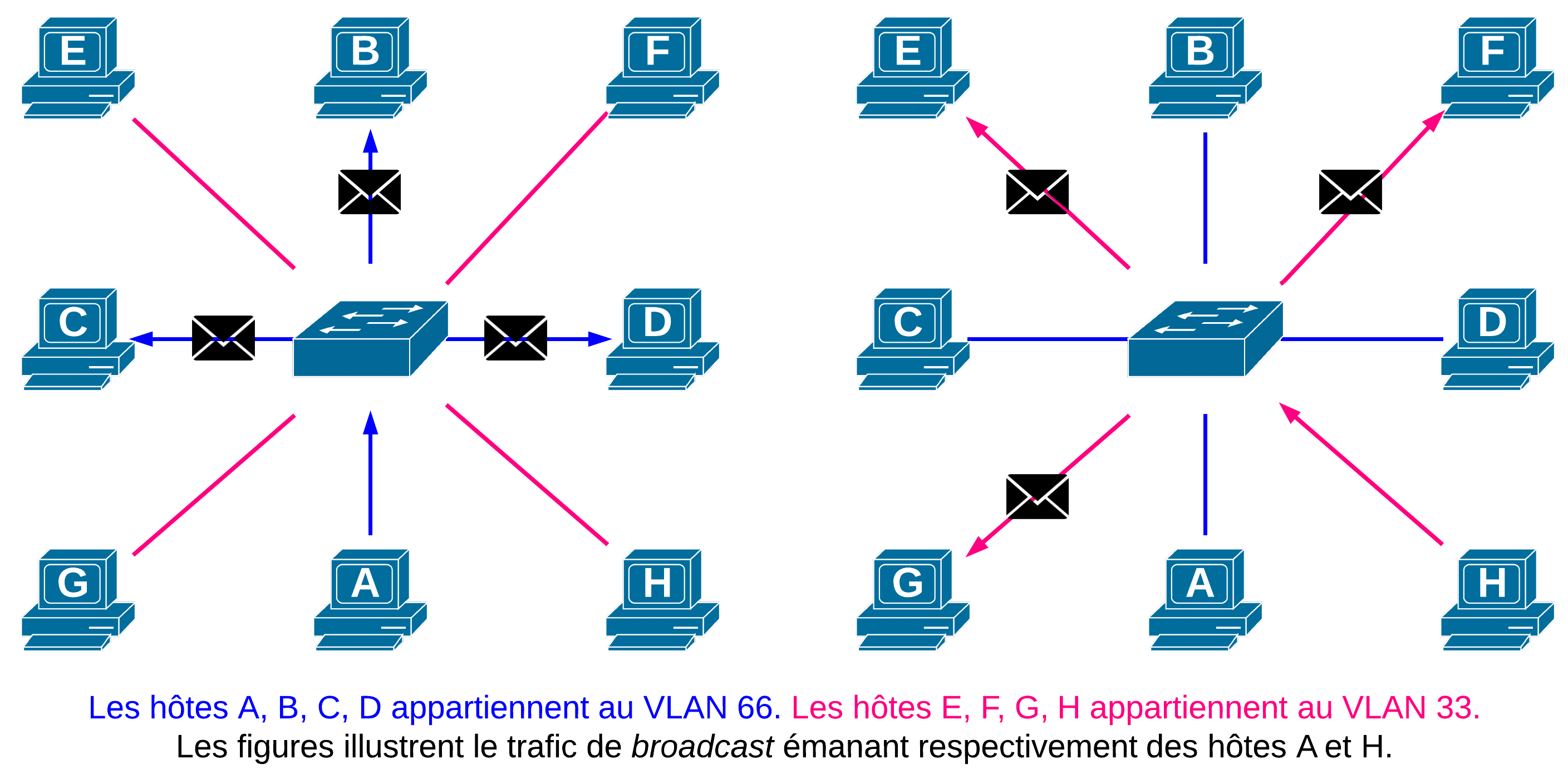

Concrètement, les ports du commutateur prennent un identifiant VLAN. Cet identifiant logique définit l’étendue du domaine de diffusion : le trafic de diffusion ne sera transféré que sur les ports ayant le même identifiant. Autrement dit, par exemple, le trafic de diffusion venant d’un port appartenant au VLAN 66 ne se sera transféré que sur les ports ayant pour attribution le VLAN 66.

La séparation fonctionnelle entre deux ports ayant des identifiants VLAN différents correspond à une séparation physique. En quelque sorte, la technologie VLAN permet de diviser logiquement les ports du commutateur, soit l’infrastructure physique elle-même.

1.5. Définition

La virtualisation d’un LAN consiste à séparer l’infrastructure physique des services de transfert rapide fournis par les commutateurs.

L’objectif fondamental d’un VLAN est de rendre la fonction d’un LAN (tel que décrit plus haut) indépendante de l’infrastructure physique. Cette technologie s’intègre pleinement dans les marchés des environnements virtualisés, des déploiements de réseaux sans fil, de la VoIP, des passerelles Internet d’entreprise et familiales.

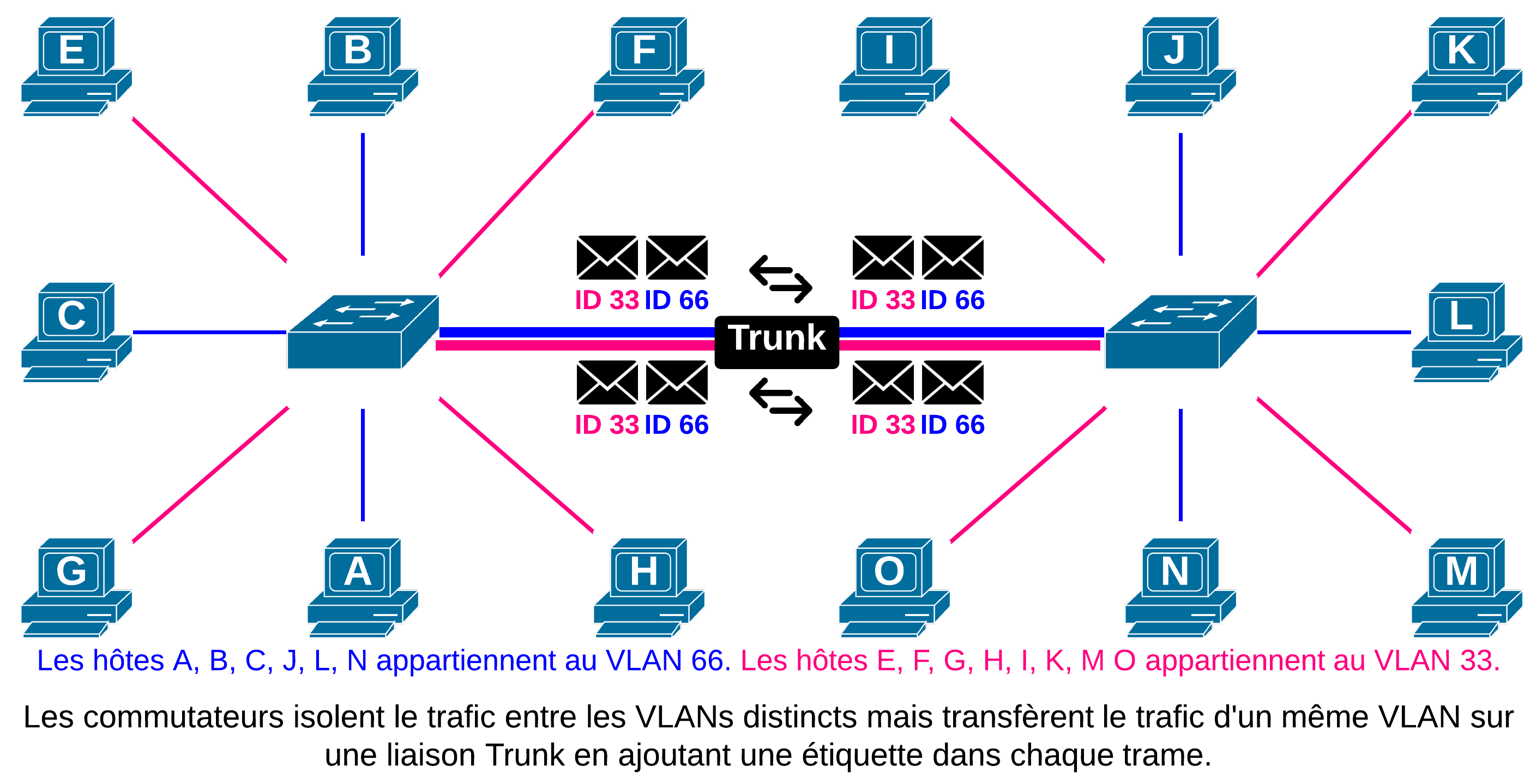

De plus, cette fonctionnalité peut être étendue sur des ports de commutateurs distants à travers toute l’infrastructure. Dans ce cas, les commutateurs devront transporter entre eux du trafic appartenant à plusieurs VLANs sur une ou plusieurs liaisons spécifiques …

2. Trunking

2.1. Trunk ou Liaison d’agrégation

… Les ports d’une liaison qui agrègent le trafic de plusieurs VLANs s’appellent un “Trunk” chez le constructeur Cisco Systems et “liaison d’agrégation” chez d’autres. Sur ce type de liaison, le commutateur ajoute des champs supplémentaires dans ou autour de la trame Ethernet. Ils servent notamment à distinguer le trafic de VLANs différents car ils contiennent entre autres le numéro d’identification du VLAN.

Une liaison “Trunk” transporte les trames de plusieurs VLANs. On imagine aisément que la liaison doit être dimensionnée en port “uplink” avec des capacités supérieures (bande passante) à celles des hôtes qui placent du trafic. Enfin, sauf exception, une liaison “Trunk” se monte entre des ports de commutateurs.

2.2. Protocoles “Trunk”

On trouvera deux protocoles de “Trunk” ou de “liaison d’agrégation” VLAN qui permettent de distinguer le trafic de VLANs distincts. Il agissent au niveau de la couche 2 “liaison de données” (L2). Ils opèrent sous les couches TCP/IP.

Inter-Switch Link (ISL) : protocole propriétaire Cisco qui encapsule la trame d’origine avec un en-tête spécifique qui contient entre autres le numéro de VLAN et un nouveau champ FCS. Il est indépendant de la technologie sous-jacente. Il est de moins en moins rencontré au profit de IEEE 802.1q.

IEEE 802.1q : Standardisé et interopérable, il ajoute une étiquette dans l’en-tête de la trame (un ensemble de champs juste après le champ d’adresse MAC d’origine). Cette étiquette a une taille de 4 octets ou 32 bits dont 12 bits sont consacrés au numéro de VLAN. Le standard supporte les technologies IEEE 802.3 (Ethernet), IEEE 802.11 (WIFI), IEEE 802.5 (Token-Ring), etc. en tant que protocole de “pontage” (bridging, IEEE 802.1). Vu que la trame sera modifiée, le commutateur recalculera la valeur du champ CRC/FCS.

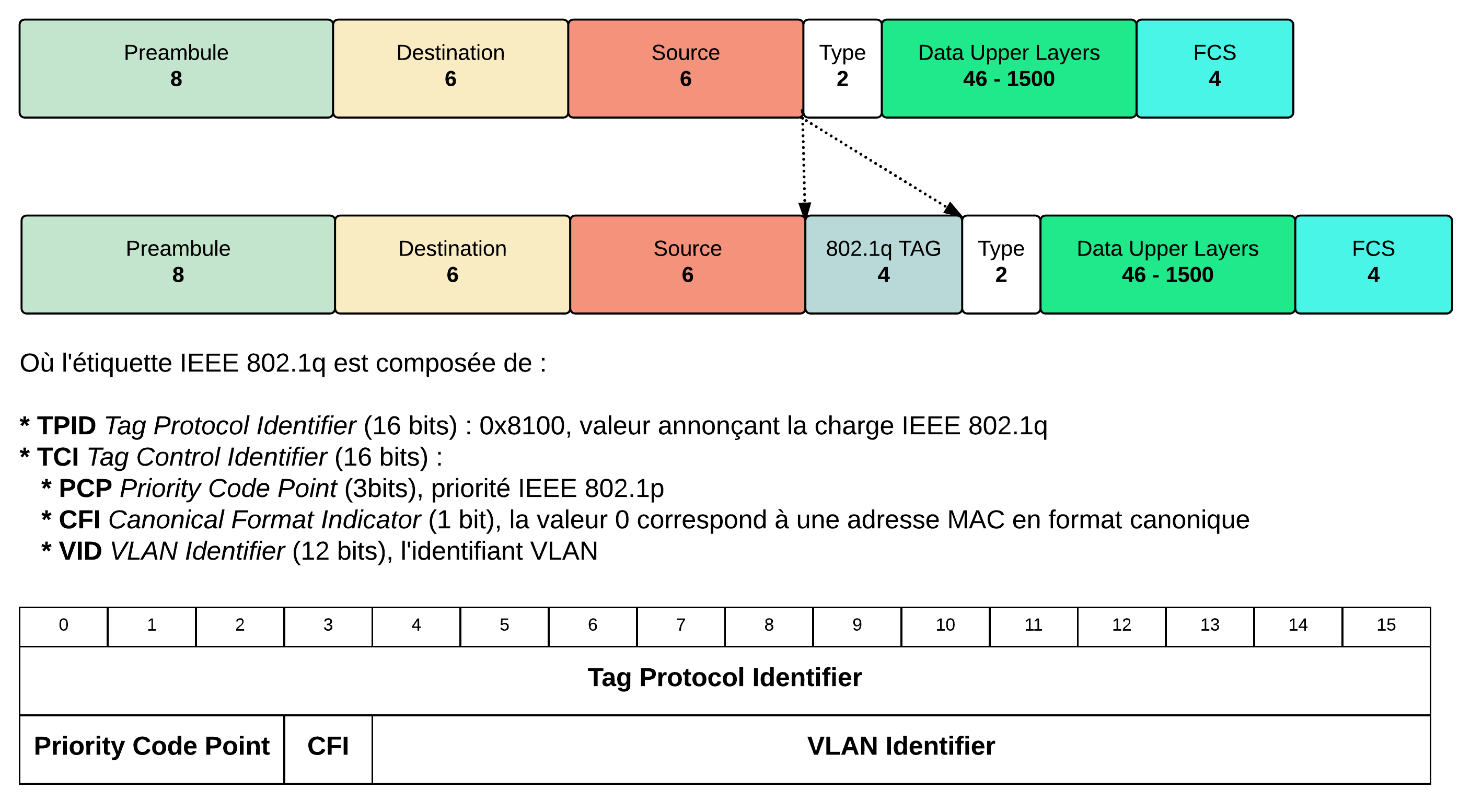

2.3. Etiquette IEEE 802.1q

Où l’étiquette IEEE 802.1q est composée de :

- TPID Tag Protocol Identifier (16 bits) : 0x8100, valeur annonçant la charge IEEE 802.1q

- TCI Tag Control Identifier (16 bits) :

- PCP Priority Code Point (3bits), priorité IEEE 802.1p

- CFI Canonical Format Indicator (1 bit), la valeur 0 correspond à une adresse MAC en format canonique

- VID VLAN Identifier (12 bits), l’identifiant VLAN

Frame 408: 64 bytes on wire (512 bits), 64 bytes captured (512 bits)

Ethernet II, Src: 00:de:a2:0c:c7:00 (00:de:a2:0c:c7:00), Dst: 00:de:a2:83:4c:00 (00:de:a2:83:4c:00)

Destination: 00:de:a2:83:4c:00 (00:de:a2:83:4c:00)

Source: 00:de:a2:0c:c7:00 (00:de:a2:0c:c7:00)

Type: 802.1Q Virtual LAN (0x8100)

802.1Q Virtual LAN, PRI: 0, CFI: 0, ID: 10

000. .... .... .... = Priority: Best Effort (default) (0)

...0 .... .... .... = CFI: Canonical (0)

.... 0000 0000 1010 = ID: 10

Type: ARP (0x0806)

Padding: 0000000000000000000000000000

Trailer: 00000000

Address Resolution Protocol (request)

Capture : https://www.cloudshark.org/captures/e1fa27f2ec12

2.4. Encapsulation IEEE 802.1q

Quand est-ce que cette encapsulation IEEE 802.1q intervient-elle ?

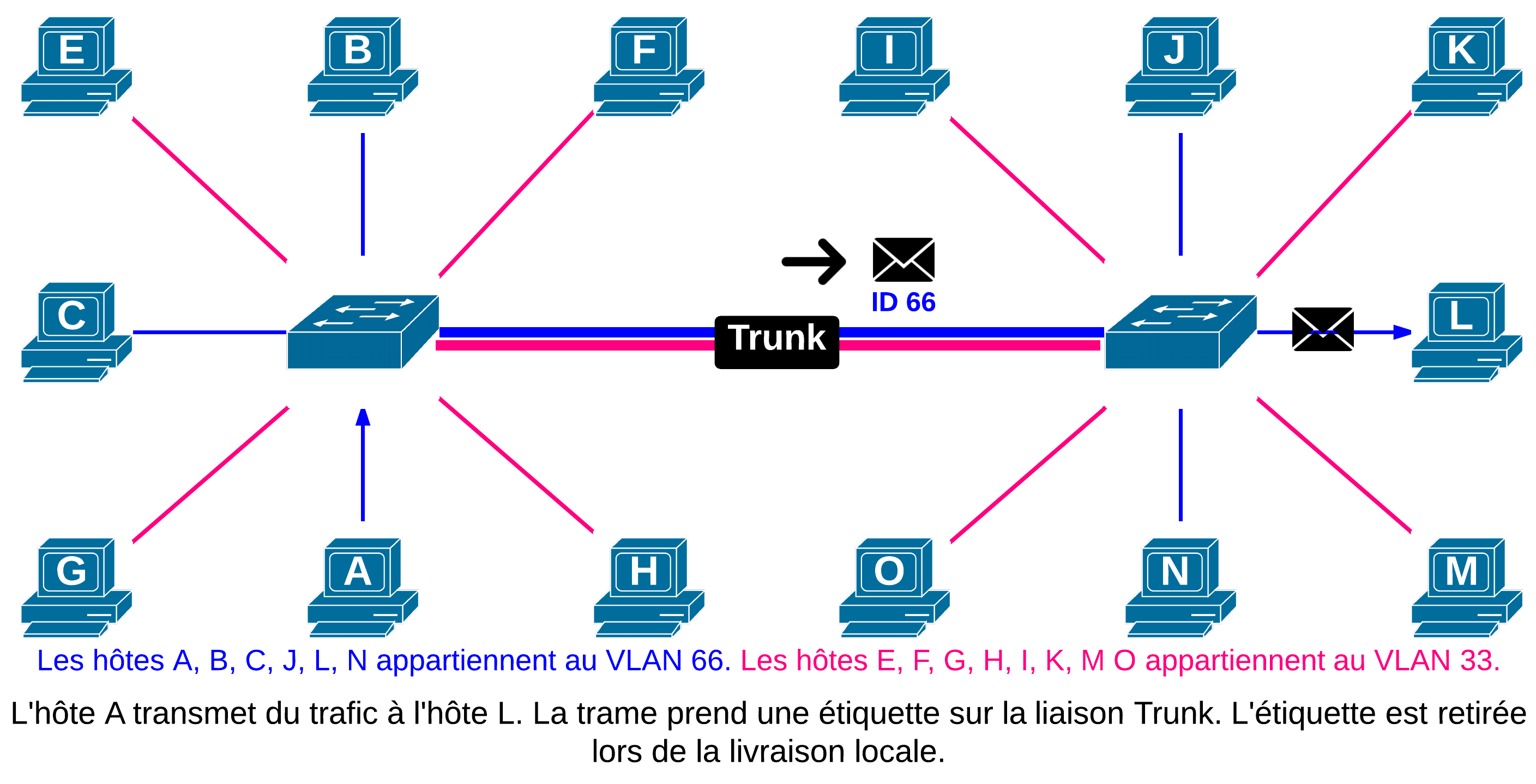

Un hôte A veut joindre un hôte L connecté à un commutateur distant. Les commutateurs sont interconnectés par une “liaison d’agrégation” ou “Trunk”. La trame sera étiquetée seulement si elle quitte le commutateur sur un port qui connecte une “liaison d’agrégation” ou “Trunk”. Lors de la livraison locale de la trame à la station destinataire, elle sort du port du commutateur de destination sans étiquette.

2.5. Multicast/Diffusion

Le trafic de diffusion (Broadcast) comme celui de Multicast sera porté à la destination de tous les ports ayant le même identifiant VLAN, mais aussi à travers des ports “Trunk”.

Les hôtes connectés à un port d’un identifiant VLAN différent ne seront pas affectés par ce trafic. En ce sens, la taille des domaines de diffusion peut être contrôlée sur une infrastructure commutée à des fins de performance, d’administration du trafic et du contrôle des flux des machines et finalement de leurs utilisateurs.

2.6. Domaines IP

Comme dans tout LAN, le réseau IP est homogène et correspond à un adressage marqué par un préfixe et un masque de réseau.

Au sein d’un LAN, toutes les interfaces qui participent à IP partagent le même adressage.

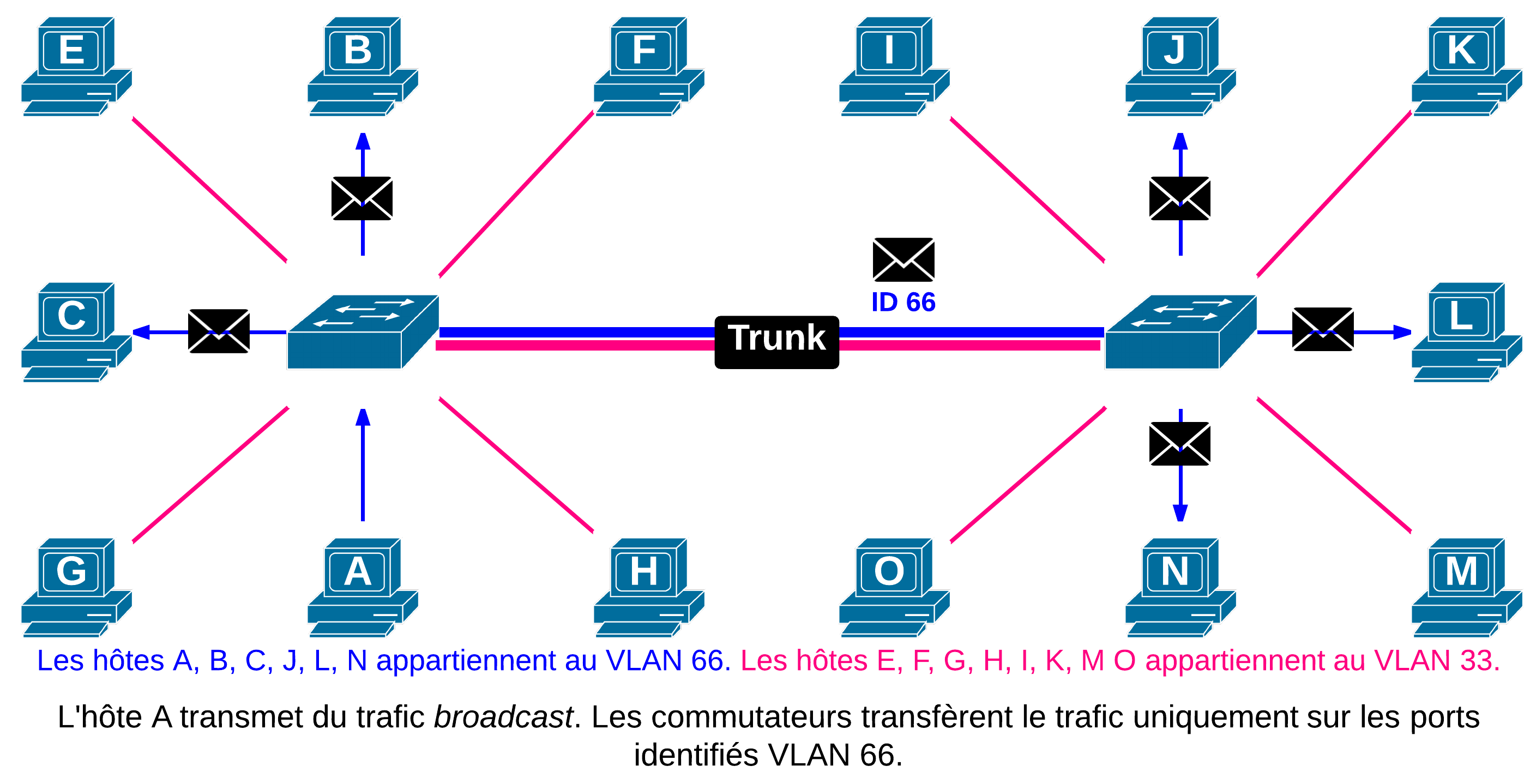

Un routeur constitue la limite d’un VLAN comme celle d’un LAN. En conséquence, pour que des VLANs communiquent ensemble, en tant que réseaux logiques différents, une fonction de routage est nécessaire. On parle alors dans la littérature de “routage inter-VLAN”.

Cette fonction peut être remplie par des plates-formes d’entreprise comme des routeurs d’accès, des routeurs Linux/BSD mais de préférence avec des commutateurs LAN disposant d’un logiciel de routage (commutateurs L3, commutateurs mulicouches, Multilayer switches). Ces “routeurs” sont capables de transférer du trafic de VLANs différents à partir d’un seul port physique reconnu comme port d’agrégation VLAN.

2.7. Routage inter-VLAN

Dans cet exemple, une seule interface du routeur est nécessaire. Elle sera configurée en mode “trunk” en créant pour chaque VLAN une sous-interface logique différente. Évidemment, l’interface physique ne prend pas d’adresse IP.

Cette configuration de lab que l’on ne souhaitera pas rencontrer dans la réalité, est appelée “routeur-on-a-stick”.

3. Implémentation de la technologie

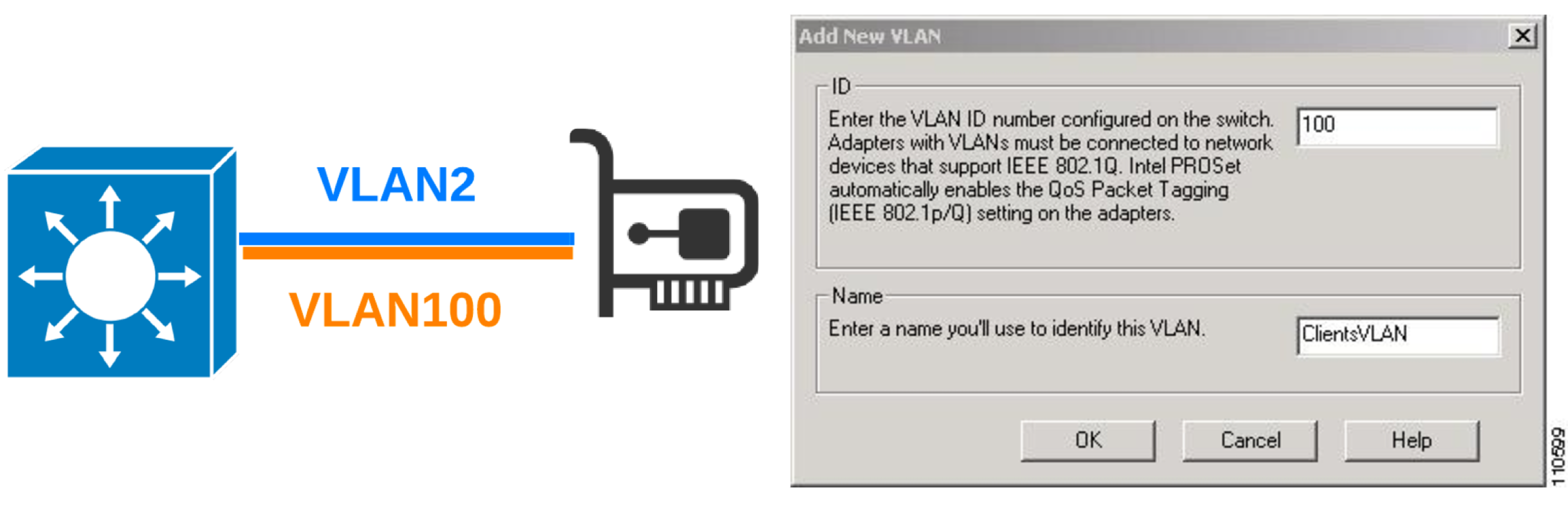

3.1. Cartes IEEE 802.1q

Si le standard est largement disponible sur les commutateurs d’entreprise, les hôtes tels que les serveurs ou du matériel embarqué peuvent supporter la technologie VLAN en fonction des pilotes développés pour l’interface physique. Alors que les systèmes d’exploitation Linux/BSD supportent un grand nombre de cartes, les cartes Intel (ou Broadcom) sont bien supportées sous Microsoft Windows; elles sont proposées d’emblée par les grands assembleurs comme HP ou Dell.

3.2. Implémentation VLAN

On trouvera différents types d’implémentations sur les commutateurs, à savoir :

- Les VLANs statiques ou dits “port-based” ou “port-centric” : un port de commutateur appartient “statiquement” à un VLAN. Ce type de configuration nécessite un configuration manuelle de chaque port. C’est encore l’implémentation la plus courante.

- Les VLANs dynamiques : où l’attribution d’un VLAN est effectuée dynamiquement sur base d’une adresse physique (MAC), logique (IP) ou de crédits quelconques avec IEEE 802.1X / EAP. Ce type d’implémentation est nécessairement la plus coûteuse et demande d’autant plus de composants d’infrastructure et de compétence.

4. Modes opérationnels des ports sur les commutateurs Cisco

Sur un port de commutateur Cisco (pas chez les autres), un “switchport”, on rencontre deux modes opérationnels de ports :

- “access”

- “trunk”

4.1. Mode des ports “access”

Sur un commutateur Cisco, on distinguera les ports dits “access” des ports dits “trunk”.

Un port “access” est un port qui ne transportera des informations que d’un seul VLAN. A priori, ce type de port connectera un hôte terminal, une station de travail ou un serveur.

Un port “access” n’ajoute pas d’étiquette au trafic qu’il délivre.

4.2. Mode des ports “trunk”

Un port “trunk” est un port qui transportera des informations de plusieurs VLANs. On y connectera un autre commutateur, un routeur ou même la carte réseau IEEE 802.1q d’un serveur configuré en port “trunk”.

Un port “trunk” ajoute des étiquettes au trafic puisqu’il est destiné à un autre commutateur. Le VLAN natif est celui pour lequel il n’y aura pas d’étiquette ajoutée sur le port “trunk”. Ce paramètre se définit d’ailleurs sur le port “trunk”.

Autrement dit, un port “access” n’est pas un port “trunk” et inversement.

5. Nomenclature des VLANs

Dans sa documentation, Cisco Systems distinguent plusieurs types de VLANs. Cette nomenclature n’est pas stricte.

En voici une liste non-exhaustive.

- VLAN 1

- VLAN par défaut (Default VLAN)

- VLANs utilisateur (User VLAN)

- VLAN de gestion (Management VLAN)

- VLAN natif (Native VLAN)

- VLAN Voice

- VLANs réservés

5.1. VLAN 1

Le VLAN 1 est un VLAN spécial. Il est le VLAN par défaut de tous les ports, y compris l’interface de gestion (SVI). En plus, une série de protocoles de couche 2 comme CDP (Cisco Discovery Protocol), VTP (VLAN Trunk Protocol), PAgP (Port Aggregation Protocol) et DTP doivent impérativement transiter à travers ce VLAN spécifique.

Pour ces raisons, le VLAN 1 ne peut jamais être supprimé, il existe d’office.

Pour ces raisons, il recommandé d’éviter d’utiliser dans tous les cas le VLAN 1 dans ses déploiements en production.

Notons que les VLANs 1002 à 1005 sont des VLANs par défaut réservés aux technologies FDDI et Token-Ring. Ils sont donc inutilisables sur un commutateur Cisco Ethernet.

5.2. Vlan par défaut

Par défaut, le VLAN 1 est celui qui assigné à tous les ports d’un commutateur tant qu’ils n’ont pas été configurés autrement. Cela signifie que tous les autres types de VLANs (utilisateur, gestion et natif, etc.) sont membres du VLAN 1 par défaut.

5.3. VLAN utilisateur

On dira que ce type de VLAN est un VLAN “normal” dans le sens où il est celui qui a été configuré pour rendre une segmentation logique du commutateur dans le cadre de l’utilité des VLAN. La numérotation des VLANs est disponible sur 12 bits. Ceci dit, chaque modèle de switch aura ses limites en nombre total à créer et à gérer. Pour connecter des utilisateurs et leurs services, on évitera d’utiliser le VLAN 1.

5.4. VLAN de gestion

Le VLAN de gestion est un VLAN spécifique attribué aux commutateurs pour qu’ils soient accessibles via une adresse IP (ICMP, Telnet, SNMP, HTTP).

Qu’il existe ou non une interface physique appartenant au VLAN de gestion désigné, on joindra le commutateur en IP via une interface virtuelle (SVI) de type VLANx. Tous ports “access” associés à ce VLANx répondent en IP pour l’interface virtuelle VLANx.

Dans les bonnes pratiques de configuration, on le distinguera du VLAN par défaut d’un VLAN utilisateur ou du VLAN natif. On changera donc le numéro du VLAN de gestion.

Dans le cas d’une tempête de diffusion ou d’un souci de convergence avec Spanning-Tree, l’administrateur devrait toujours avoir accès au matériel pour résoudre les problèmes via ce VLAN.

Aussi, une bonne raison de séparer le VLAN de gestion des autres tient au fait évident de séparer logiquement les périphériques “dignes de confiance” des autres. Il s’agit alors d’appliquer les règles de sécurité nécessaires afin d’éviter, par exemple, que des utilisateurs classiques ou tout simplement “non-autorisés” n’accèdent au matériel.

5.5. VLAN natif

La notion de VLAN natif n’intervient que lorsque l’on configure un port “Trunk”. Quand un port est configuré en tant que tel, le commutateur insère une “étiquette” dans l’en-tête de la trame avec le numéro de VLAN approprié.

Toutes les trames passant par un “Trunk” sont ainsi étiquetées sauf les trames appartenant au VLAN natif. Donc, les trames du VLAN natif, par défaut le VLAN 1, ne sont pas étiquetées. Ce type de VLAN existe pour assurer une inter-opérabilté avec du trafic ne supportant pas l’étiquetage. On recommandera de changer le numéro du VLAN natif.

Aussi, les protocoles de contrôles tels que CDP, VTP, PAgP et DTP sont toujours transmis par le VLAN natif. Si on change l’identifiant du VLAN natif, ce qui est conseillé, il faut le faire sur toutes les liaisons “Trunk”, sur toute la topologie.

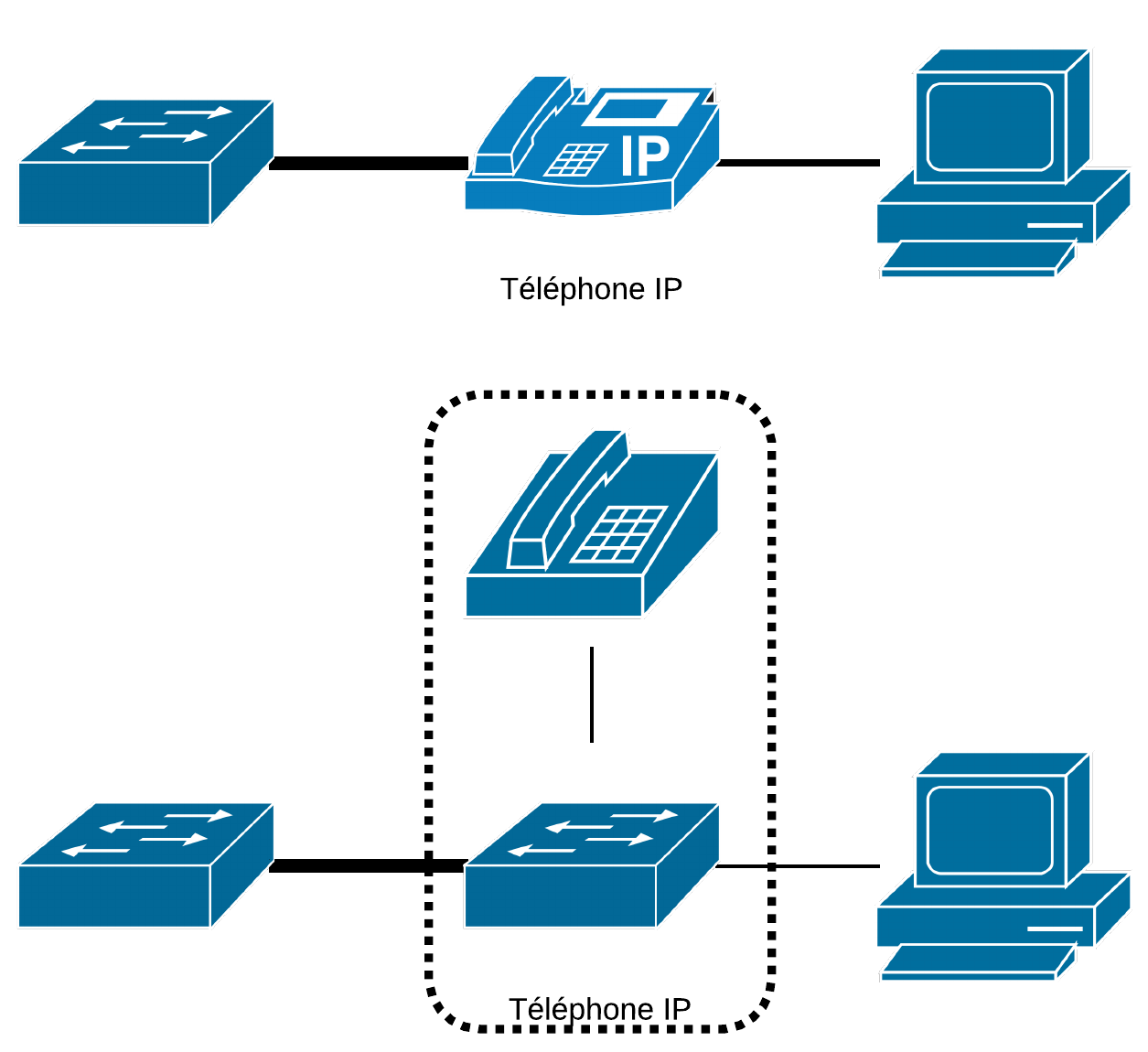

5.6. VLAN Voice

Pour assurer la Qualité de Service (QoS) des communications vocales, le VLAN Voice se configure sur un port Access et crée une sorte de mini-Trunk vers un téléphone IP.

5.7. VLANs réservés

Puisque le VLAN ID est codé sur 12 bits dans les étiquettes 802.1q, offrant de la sorte 4096 possibilités, le premier ID VLAN disponible 0 et le dernier 4095 sont réservés et ne peuvent donc pas être utilisés.

En retirant les VLANs par défaut et les VLANs réservés, la plage de VLANs disponibles varie de 1 à 1001 et de 1006 à 4094.