Objectifs de certification

CCNA 200-301

1.11 Décrire les principes des réseaux sans-fil

- 1.11.a Nonoverlapping Wi-Fi channels

- 1.11.b SSID

- 1.11.c RF

- 1.11.d Encryption

2.6 Comparer les architectures Cisco Wireless Architectures et les modes des APs

1.1 Expliquer le rôle et la fonction des composants réseau

- 1.1.a Routers

- 1.1.b Commutateurs (switches) L2 et L3

- 1.1.c Pare-feu NG (Next-generation firewalls) et IPS

- 1.1.d Point d’accès (Access points)

- 1.1.e Controlleurs (Cisco DNA Center and WLC)

- 1.1.f Points terminaux (Endpoints)

- 1.1.g Serveurs

2.7 Décrire les connexions physiques d’infrastructure des composants WLAN (AP,WLC, access/trunk ports, et LAG)

2.8 Décrire les connexions des accès de gestion des APs et du WLC (Telnet, SSH, HTTP,HTTPS, console, et TACACS+/RADIUS)

2.9 Configurer les composants d’un accès au LAN sans-fil pour la connectivité d’un client en utilisant un GUI seulement pour la création du WLAN, les paramètres de sécurité, les profiles QoS et des paramètres WLAN avancés

5.9 Décrire les protocoles de sécurité sans-fil (WPA, WPA2, et WPA3)

5.10 Configurer un WLAN en utilisant WPA2 PSK avec un GUI

Introduction aux technologies WLAN

Ce chapitre d’introduction tente de présenter rapidement le concept de Wireless LAN (WLAN), les standards IEEE 802.11 et celui de Wi-Fi. On positionnera également ces technologies dans le modèle OSI au niveau de la couche (L1) et la couche 2 accès au réseau (L2) qui détermine les méthodes d’accès au support (MAC). Le standard IEEE 802.11i embarque nativement la sécurité de couche 2 en matière d’authentification et de chiffrement. On évoquera enfin des questions de déploiement opérationnel.

1. Technologies Wireless LAN (WLAN), IEEE 802.11 et Wi-Fi

Les technologies sans-fil (de réseau local), dites communément Wireless LAN (WLAN), reposent essentiellement sur un seul standard, celui du groupe de travail IEEE 802.11.

La Wi-Fi Alliance est une autre organisation, un consortium commercial qui s’occupe d’assurer l’interopérabilité du matériel respectant le standard IEEE 802.11 venant de différents fabricants.

On parlera plus volontiers de “IEEE 802.11” dans le cadre de discussions sur le protocole et son fonctionnement.

On lira dans la documentation le terme “WLAN” (“Wireless LAN”) à propos d’architectures de déploiement et de solutions de fabricants tels que Cisco ou HPE/Aruba.

On utilisera le terme “Wi-fi” ou encore “Wifi” pour désigner une technologie sans fil ou un périphérique respectant le standard IEEE 802.11 de manière interopérable. Toutes ces désignations font référence aux technologies d’Accès qui permettent de se connecter à un réseau local sans-fil de manière mobile en cette nouvelle décennie 2020.

On notera enfin que d’autres technologies utilisent aussi les ondes radio sur les mêmes fréquences ou sur d’autres fréquences que le Wi-Fi. Elles peuvent être issues du même groupe de travail IEEE 802, comme Bluetooth (IEEE 802.15) pour le WPAN (Personal, mais aussi avec Zigbee ou Z-Wave) ou WiMax (IEEE 802.16) pour le WWAN (Wide) pour des objectifs différents. Il existe bon nombre d’autres technologies qui utilisent l’air comme support de transmission : les satellites, les réseaux cellulaires, etc.

2. Protocoles IEEE 802.11

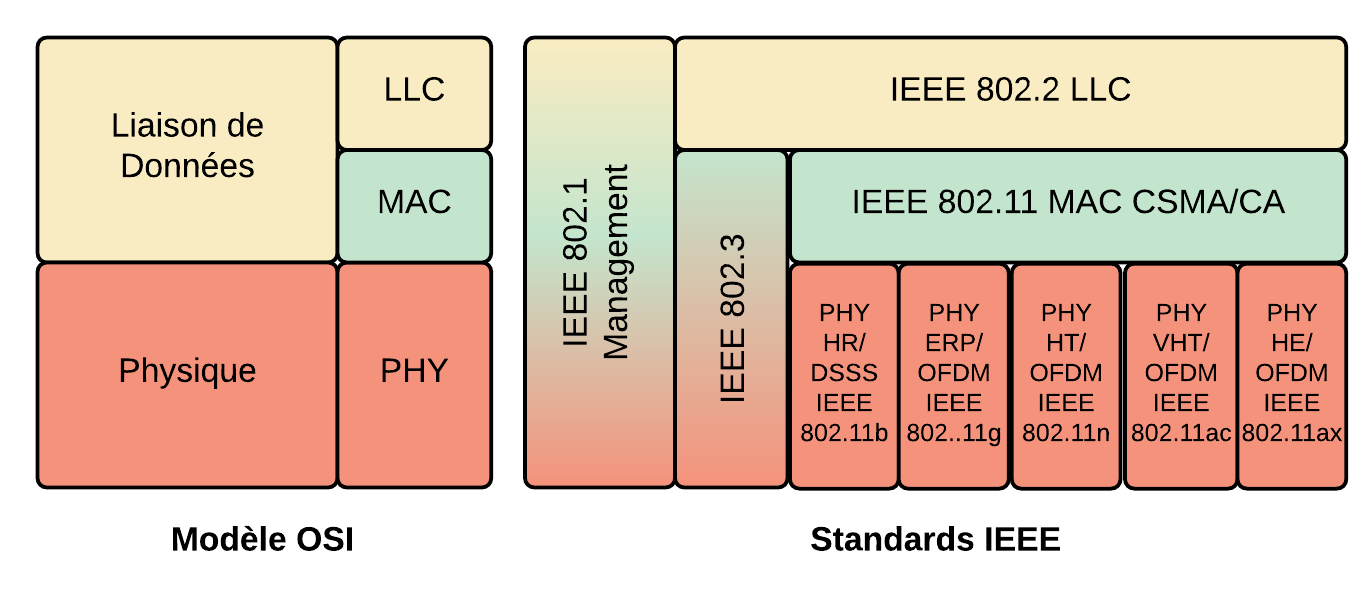

La technologie WLAN du standard IEEE 802.11 couvre la couche “Accès au réseau” du modèle TCP/IP ou les couches “Physique” (L1) et “Liaison de données” (L2) du modèle OSI.

Tout comme IEEE 802.3 (Ethernet), IEEE 802.11 précise la couche physique par des caractéristiques de bande de fréquence, de modulation et d’encodage qui offrent des capacités de transport. On trouvera dans ce tableau les standards IEEE 802.11, leur génération, leur bande de fréquence, la vitesse pour un flux et le nombre de flux simultanés supportés (en théorie).

| Standard IEEE 802.11 | Génération | Bande de fréquence | Vitesse négociée (1 flux) | Flux MIMO |

|---|---|---|---|---|

| IEEE 802.11b | Wi-Fi 1 | 2,4GHz | 11 Mbps | - |

| IEEE 802.11a | Wi-Fi 2 | 5GHz | 54 Mbps | - |

| IEEE 802.11g | Wi-Fi 3 | 2,4GHz | 54 Mbps | - |

| IEEE 802.11n | Wi-Fi 4 | 2,4GHz (5GHz) | 150 Mbps | 4 |

| IEEE 802.11ac | Wi-Fi 5 | 5GHz | 866 Mbps | 8 |

| IEEE 802.11ax | Wi-Fi 6 | 2,4GHz-5GHz | 1147 Mbps | 8 |

Au niveau de la sous-couche MAC, le standard IEEE 802.11 propose une méthode d’accès au support (medium) qui est bien différente de celle d’Ethernet. Sur le plan strictement protocolaire, alors que le standard Ethernet IEEE 802.3 utilise CSMA/CD (Carrier Sense Multiple Access with Collision Detection) qui vise à détecter des accès concurrents sur un fil, le standard Wi-Fi IEEE 802.11 se propose d’éviter les collisions avec CSMA/CA pour “Collision Avoidance” sur un support partagé comme l’air, avec des mécanismes de contention.

3. Sécurité IEEE 802.11i

Par nature, les transmissions des réseaux sans-fil se propagent en dehors du confinement d’une zone physique telle qu’un bâtiment ou un niveau d’étage. Ces transmissions pourraient parvenir de manière indiscrète à des interfaces tierces à l’organisation, car elles seraient situées dans la zone de couverture radio de l’oragnisation.

À la suite des premières faiblesses publiées du WEP (Wired Equivalent Privacy), la sécurité embarquée du protocole IEEE 802.11 (1999), un nouveau standard de sécurité IEEE 802.11i a été ratifié en “draft standard” en 2004 en remplacement du protocole vulnérable.

L’implémentation du protocole IEEE 802.11i est assurée par la Wi-Fi Alliance à travers les programmes de certification WPA, WPA2, WPA3 en vue d’assurer la transition matérielle et opérationnelle vers de nouveaux protocoles de sécurité. WPA, WPA2, WPA3 assurent au niveau de la couche 2 (L2) les fonctions de sécurité suivante :

- l’authentification comme contrôle d’accès

- le chiffrement du trafic pour la confidentialité

- l’intégrité des messages (MIC, Message Integrity Check)

4. Caractéristiques des technologies d’accès au réseau sans fil (WLAN)

Un réseau sans-fil devrait répondre à différentes caractéristiques en ce qui concerne :

- l’expérience utilisateur essentielle en terme de mobilité, de sécurité et de qualité de service

- la nature du support comme l’air

- les architectures WLAN en termes d’intégration et de gestion

5. Expérience utilisateur

- Mobilité : les utilisateurs devraient accéder aux facilités du réseau à partir de n’importe quel périphérique, d’autant plus s’il est mobile. L’expérience mobile devrait être comparable à celle du LAN filaire.

- Sécurité : les utilisateurs devraient être authentifiés et leur trafic devrait être sécurisé (chiffré et authentifié) de manière forte selon des politiques de sécurité définies.

- Qualité de service : la disponibilité du réseau est assurée par de la redondance, de la gestion des congestions et un dimensionnement adapté des liaisons et de la couverture radio.

6. Support comme l’air

Le support de transmission des technologies sans fil est l’air, comme espace physique partagé par un ensemble d’utilisateurs. Cet espace dispose de limites par rapport aux réseaux filaires d’entreprise :

- L’accès au support est partagé en Half-Duplex entre les candidats au placement du trafic.

- Le support est sensible aux interférences radio.

- Il offre un accès ouvert, par nature : les ondes radio ne sont pas confinées sur un câble qui serait intrinsèquement privé (pas nécessairement confidentiel ou chiffré), les écoutes, indiscrétions et usurpations étant aisées à mettre en oeuvre.

- Un réseau Wi-Fi d’entreprise se passe difficilement d’une infrastructure filaire sous-jacente.

7. Architectures WLAN

En entreprise, différents éléments font que des architectures de réseau sans fil soient adaptées au-delà du protocole initial IEEE 802.11 :

- L’intégration aux environnements filaires,

- le grand nombre de points d’accès à gérer,

- la gestion des profils des utilisateurs,

- la gestion de la qualité de service et

- la gestion de la sécurité.

Le marché et notamment Cisco Systems, en titre de “Leader” parmi beaucoup d’acteurs, construisent et proposent des solutions qui se fondent sur le standard et sur bien d’autres protocoles et mises en oeuvre. Cisco Systems propose aussi ses solutions propriétaires qui peuvent être portées en standard IEEE ou IETF.

Avec le temps, les fabricants de matériel deviennent des fournisseurs de services de connectivité LAN/WLAN : avec du matériel d’infrastructure propriétaire et adpaté, les clients sont invités à profiter des fonctionnalités avancées avec des abonnements à des services. Les solutions deviennent de plus en plus ouvertes, offrant des APIs bien documentées et de nombreuses facilités.

8. Éléments d’architecture WLAN

Pour construire une architecture Wireles LAN d’entreprise, différents éléments d’infrastructure doivent être présents :

- Pontage IEEE 802.1 et Etherchannel

- Composants des réseaux WLAN

- Protocole de contrôle et Overlay WLC-AP

- Protocoles d’authentification

8.1. Pontage IEEE 802.1 et Etherchannel

Le standard IEEE 802.11 est supporté par le cadre des protocoles de pontage IEEE 802.1 pour l’infrastructure.

- IEEE 802.1D : MAC Bridges (Spanning-Tree)

- IEEE 802.1p : mutualisé avec 802.1D-2004, Traffic Class Expediting and Dynamic Multicast Filtering

- IEEE 802.1Q : Virtual LANs

- IEEE 802.1s : mutualisé avec 802.1Q-2003, Multiple Spanning Trees

- IEEE 802.1t : mutualisé avec 802.1D-2004, 802.1D Maintenance

- IEEE 802.1v : mutualisé avec 802.1Q-2003, VLAN Classification by Protocol and Port

- IEEE 802.1w : mutualisé avec 802.1D-2004, Rapid Reconfiguration of Spanning Tree

- IEEE 802.1X : 2001 Port Based Network Access Control

- IEEE 802.1AB : Station and Media Access Control Connectivity Discovery (LLDP)

- IEEE 802.1ad : Provider Bridging

- IEEE 802.1AE : MAC Security

Etherchannel IEEE 802.3ad.

8.2. Composants des réseaux WLAN

- Périphériques Clients

- Points d’accès

- Un environnement physique

- Wireless Controller LAN

8.3. Protocole de contrôle et Overlay WLC-AP

- CAPWAP

- LWAPP

8.4. Protocoles d’authentification

- EAP : PEAP, …

- Une infrastructure à clé publique (PKI)

- Serveur d’authentification Radius

- Base de donnée d’utilisateurs (Local, LDAP, Annuaire fédéré, …)