Objectifs de certification

ENCOR 350-401

4.4 Configure and verify SPAN/RSPAN/ERSPAN

Switchport Analyzer (SPAN)

Cisco Switched Port Analyzer SPAN est une solution qui permet de monter un port miroir sur un commutateur afin d’y transférer du trafic à surveiller. Cet article propose d’abord de s’interroger sur l’emplacement d’un analyseur de paquets et envisage ensuite la configuration de Cisco SPAN.

Objectifs

- Analyseur de paquets

- Cisco SPAN (Cisco Switched Port Analyzer)

1. Analyseurs de paquets

Un analyseur de paquets peut aussi être appelé en anglais : packet analyzer, network analyzer, protocol analyzer ou encore packet sniffer.

Wireshark est certainement le plus connu mais il en existe bien d’autres.

Analyser des paquets permet :

- de comprendre et d’apprendre les protocoles

- de reproduire leur comportement et de valider ces comportements

- de réaliser un audit de performance du réseau, d’identifier des problèmes dans une phase de diagnostic, d’implémenter du QoS dans le cadre de la gestion de la bande passante

- en cybersécurité, dans une phase de reconnaissance passive ou active, le sniffing permet d’interpréter les résultats d’une prise d’empreinte par le réseau

- dans un cadre plus défensif, les pots de miel (honeypots) et les systèmes de détection/prévention d’intrusions (IDS/IPS) utilisent la capture de trafic à des fins de journalisation ou de prise de décision

- En téléphonie, la capture de paquets aide à surveiller et à recomposer les conversations (dans un cadre légal strict : salles de marchés, services de centre d’appels, enquête légale, …)

2. Emplacement de l’analyseur de paquets

On pose ici la question du placement idéal du “sniffer” dans le réseau.

Le trafic passe par des supports auxquels des interfaces sont attachées. Ces interfaces permettent à des ordinateurs de communiquer entre eux.

D’une origine à une destination, le trafic peut passer par différents types de matériel :

- un commutateur

- un routeur

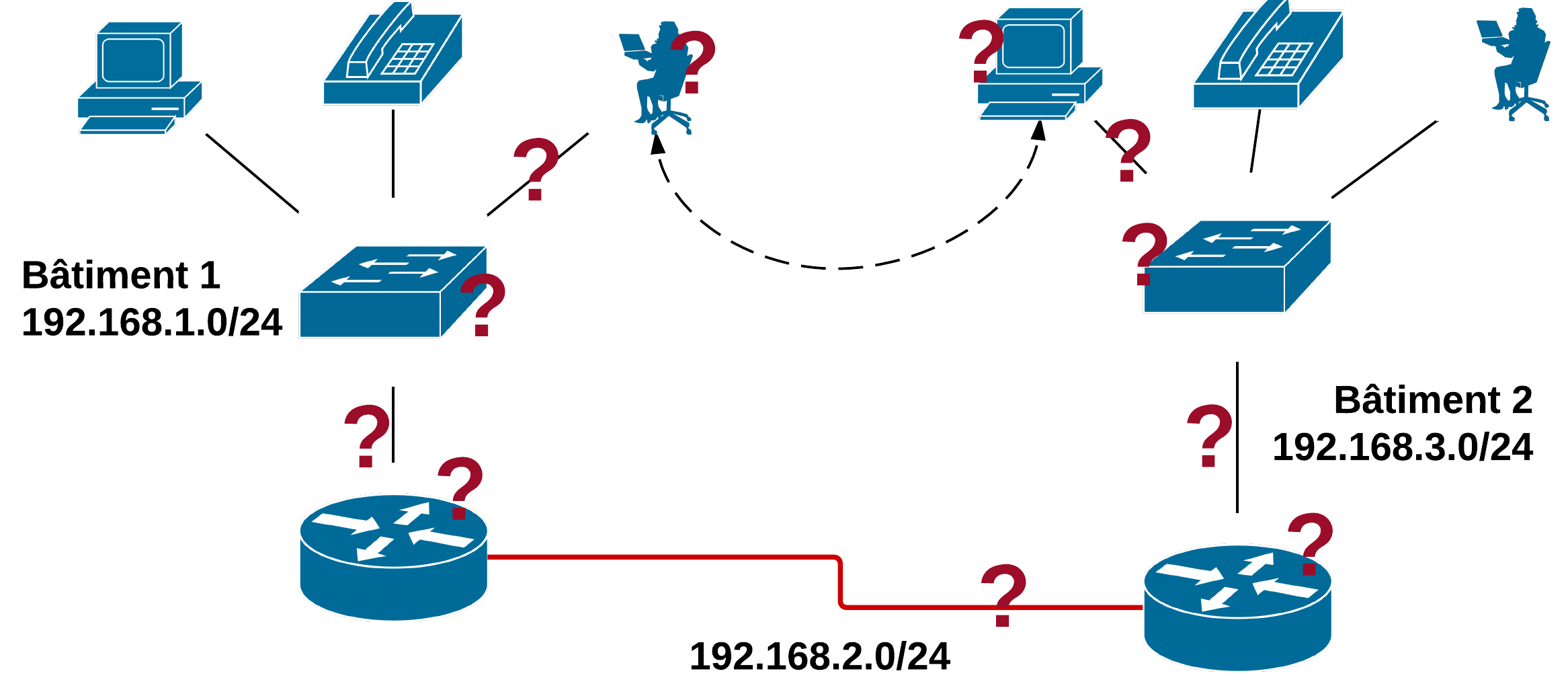

On représentera ces emplacements dans un diagramme :

Si on considère qu’il faille surveiller le trafic entre deux stations de travail, on pourrait placer le “sniffer” à chaque endroit marqué d’un point d’interrogation.

Mais avant d’envisager de désigner l’emplacement idéal, il est important de rappeler le rôle de ces différents composants.

2.1. Le support

- Cuivre : paire torsadée, câble coaxial (électricité, ondes électromagnétiques)

- Fibre : fibre optique (ondes lumineuses)

- Air : ondes radios, ondes lumineuses

2.2. L’interface de connexion

C’est l’interface de communication sous un certain format qui connecte le support de transmission.

Une interface de connexion est liée à une puce électronique qui place les données sur le support et qui les transmet au traitement de l’ordinateur. C’est le rôle de la carte réseau (NIC)

Dans la technologie Ethernet, on connaît des interfaces de type RJ-45 pour la paire torsadée. Pour la fibre, il y a un grand nombre de type de connecteurs.

2.3. Mode “promiscuous”

La carte réseau (NIC) de l’analyseur de paquets va décider des paquets à traiter. Dans un mode “normal”, la carte réseau de l’ordinateur qui exécute le logiciel de l’analyseur de paquet ne transmettra que les paquets destinés à l’ordinateur.

Placer la carte réseau en mode “promiscuous” (promiscuité), permet de transmettre à l’ordinateur et son logiciel de capture tous les paquets qui traversent le “fil” connecté, notamment ceux qui auraient été éliminés en mode “normal”.

Cette capacité de promiscuité dépend de la nature de la carte réseau utilisée pour la capture mais surtout des pilotes de périphériques utilisés par le système d’exploitation et le logiciel. À cet égard, on trouvera une contrainte commerciale pour les captures avec Windows (pilote payant Airpcap-NG) alors que les autres systèmes d’exploitation (Linux et MacOS X) l’autorisent gratuitement.

2.4. Concentrateur ou Hub

Un concentrateur Ethernet ou “Hub” est un périphérique du réseau ancestral dont l’objectif est de concentrer les connexions physiques. Le trafic est partagé par le Hub : toutes les interfaces attachées au concentrateur reçoivent le trafic que chacune place.

En technologie Ethernet, on dit qu’un “Hub” étend le domaine de collision (dans lequel les collisions Ethernet interviennent).

Ce type de périphérique a disparu de nos réseaux commutés. Il est franchement déconseillé de placer ce type de périphérique sur le réseau.

Mais sur le plan purement technique, étant donné que ce matériel étend le fil, il fut intéressant de placer le “sniffer” à cet endroit.

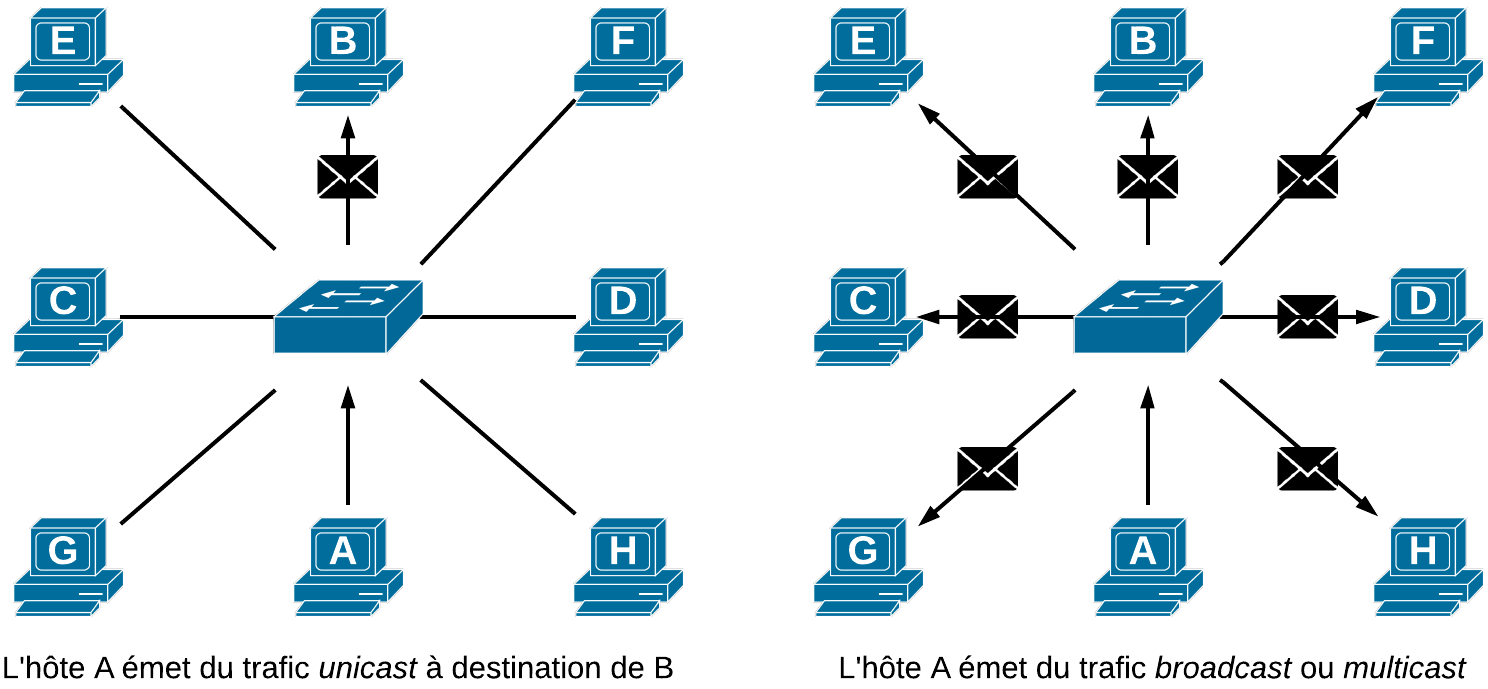

2.5. Commutateur

Avec un commutateur (“switch”), la livraison des paquets n’est plus partagée mais dédiée d’une interface à l’autre.

Le commutateur prend ses décisions de transfert du trafic sur base des adresses MAC de destination (apprises dynamiquement). Ce sont des composants matériels comme des puces spécialisées comme des ASIC qui prennent en charge la décision de transfert.

Apprentissage dynamique : le commutateur apprend la ou les adresses MAC attachées à chacun de ses ports par écoute de trafic.

Table CAM (Content Addressable Memory) : Le commutateur entretient une table de correspondance entre les ports et leurs adresses attachées. On peut vérifier la table de commutation d’un commutateur Cisco avec la commande suivante :

# show mac address-table

- Si l’adresse MAC de destination du trafic est connue du commutateur, il le transfère sur le bon port de sortie aussi rapidement que si les deux partenaires de communication étaient directement connectés au même fil.

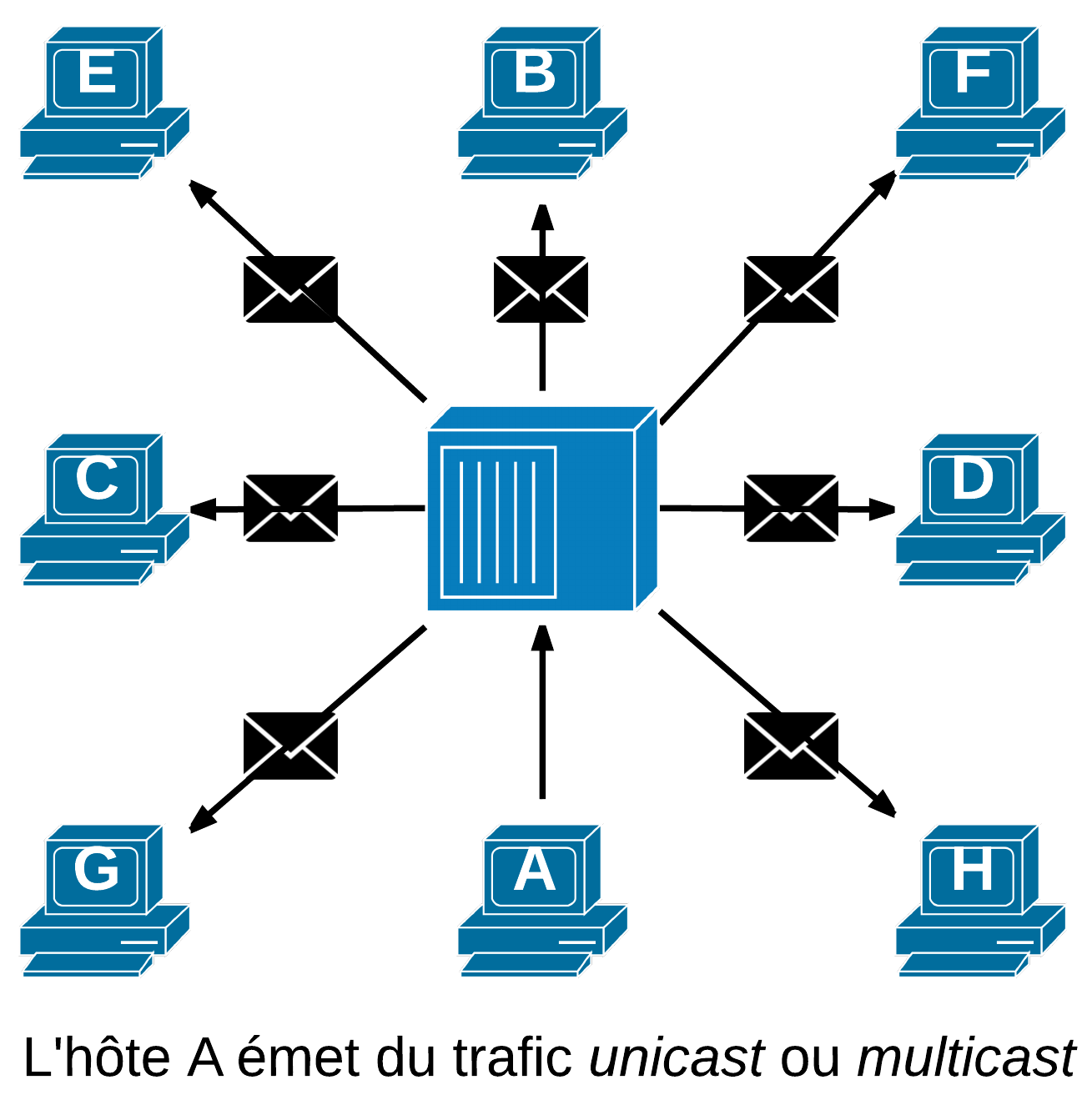

- Si le trafic dispose d’une destination

- inconnue (trafic unicast inconnu du commutateur),

- Broadcast (

FF:FF:FF:FF:FF:FF) - multicast

- il le transfère par tous les ports sauf le port d’origine

En dédiant le transfert du trafic d’une interface à l’autre du LAN, le commutateur empêche l’interception des communications et donc la possibilité aisée de réaliser des captures. On proposera plus bas les méthodes adéquates pour réaliser ce genre de tâche dans un environnement commuté.

2.6. Routeurs

Le routeur transfère le trafic en fonction des adresses IP (IPv4 ou IPv6) pour des destinations distantes. Ils arrêtent le trafic de Broadcast alors que les commutateurs et les “Hubs” le propagent.

2.7. VLANs

Pour diminuer la taille des domaines de Broadcast, il est possible de diviser logiquement une seule infrastructure commutée en plusieurs LAN logiques : des LANs virtuels (VLANs). Ces LANs virtuels sont identifiés par un numéro.

3. Méthodes d’écoute

La méthode d’écoute dépendra :

- du type de dialogue à surveiller

- de l’environnement de cette communication (technologie supportée)

- de la maîtrise de cet environnement

- du coût à consentir pour réaliser la capture

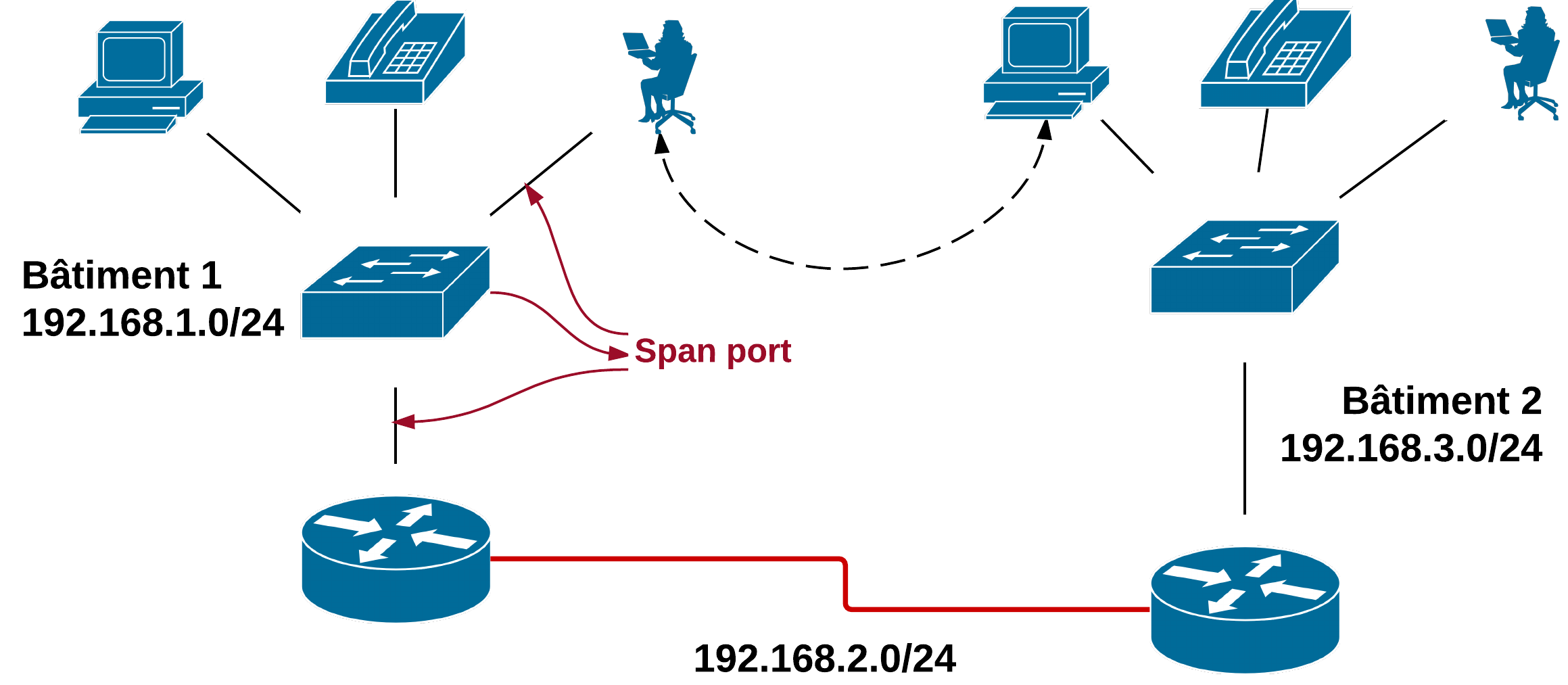

3.1. Port mirroring

Le port mirroring, port monitoring, SPAN (Cisco Switched Port Analyzer) port, est une fonction que l’on trouve sur un commutateur et qui consiste à transférer sur un port appelé par ce nom le trafic normalement dédié entre d’autres ports du commutateur.

- Cette méthode est habituellement préférée car elle n’ajoute aucune empreinte de trafic ou paquets supplémentaires.

- Elle est la seule qui permette de surveiller le trafic distant entre des commutateurs.

- Elle ne nécessite pas de déconnecter le client à surveiller.

- Elle est toutefois gourmande en ressources pour le commutateur.

Source : https://fr.wikipedia.org/wiki/Miroir_de_port

3.2. Hubbing out

Cette méthode est vue pour le principe. En effet, si l’on peut débrancher un des hôtes à surveiller et que l’on se connecte au même “Hub”, le sniffer verra tout son trafic.

- L’interface du client à surveiller peut être déconnectée.

- La méthode peut devenir inopérante pour surveiller du trafic entre plusieurs hôtes (collisions)

- La capacité d’un Hub étant à 10 Mbps, on pourrait connaître des pertes de paquets sur un réseau commuté à 100/1000 Mbps.

3.3. Aggregated Taps

Le périphérique matériel “Aggregated Taps” fournit un moyen d’accéder aux données circulant sur un réseau informatique. Le TAP réseau a (au moins) trois ports: un port A, un port B et un port de moniteur. Un tap réseau inséré entre A et B transmet tout le trafic sans obstacle, mais copie également ces mêmes données sur son port de moniteur, ce qui permet à un tiers d’écouter ledit trafic.

Il y a des TAPs pour chaque type de réseau : en cuivre (RJ45), en fibre optique. Mais le type de TAP peut varier, certains peuvent dupliquer le signal réseau sur plusieurs sorties (appelés regeneration TAPs) tandis que d’autres font de l’agrégation en rassemblant en un seul flux les données d’un réseau half duplex ou full duplex.

- L’interface du client à surveiller sera déconnectée.

- Permet de capturer du trafic sur des interfaces fibres qui deviennent de plus en plus communes dans les installations LAN/WAN.

- Supporte le transfert du trafic commuté à des vitesses (10/1000 Mbps Full Duplex).

- Matériel est assez coûteux.

Source : https://fr.wikipedia.org/wiki/TAP_r%C3%A9seau

3.4. Redirection du trafic (action malveillante)

- APR (ARP Poison Routing)

- Attaques 802.1

- DHCP, DNS, Routing : SuddenSix

- Attaque par proxy

Capturer du trafic par cette méthode est illicite. La méthode est risquée sur le plan opérationnel et ne convient pas à des montées en charge. L’aspect illégal devrait décourager toute tentative sur un environnement non maîtrisé.

- C’est la méthode de capture la plus lente, elle nécessite la création de paquets supplémentaires pour rediriger le trafic vers l’analyseur de paquets.

- Il s’agit plutôt d’une méthode offensive (lorsque l’on ne peut pas prendre la main sur l’infrastructure).

- Elle n’est donc transparente.

- Elle peut susciter des problèmes graves de performance sur le réseau (lenteur constatable).

3.5. Installation directe sur l’hôte à surveiller

Sauf pour des tests ou la constitution d’une “baseline”, cette méthode n’est pas recommandée car le trafic pourrait être perdu ou transformé.

4. Cisco Switched Port Analyzer

Catalyst Switched Port Analyzer (SPAN) Configuration Example

La fonctionnalité Cisco Switched Port Analyzer (SPAN) permet de configurer un commutateur afin qu’il transfère le trafic qui le traverse vers un autre port tiers d’écoute.

Remote SPAN (RSPAN) permet de prendre des captures du trafic à distance sur plusieurs commutateurs d’une infrastructure.

Une session “monitor” est identifiée par un numéro, des ports ou des VLANs source et un port de destination. La source est mis sur écoute et le trafic est transféré sur un port de destination.

Par défaut, la direction est dans les deux sens (both)

4.1. Configuration Cisco SPAN

Configuration Cisco :

! Monitor Session 1

monitor session 1 source interface Gi1/0/11 - 12 rx

monitor session 1 destination interface Gi1/0/21

!

! Monitor Session 2 – the default direction is both, so both does not appear in the

! command.

monitor session 2 source vlan 11

monitor session 2 destination interface Gi1/0/22

4.1. Vérification Cisco SPAN

SW11# show monitor session all

Session 1

Type : Local Session

Source Ports :

RX Only : Gi1/0/1112

Destination Ports : Gi1/0/21

Encapsulation : Native

Ingress : Disabled

Session 2

Type : Local Session

Source VLANs :

Both : 11

Destination Ports : Gi1/0/22

Encapsulation : Native

Ingress : Disabled

SW11# show monitor detail

Session 1

Type : Local Session

Description :

Source Ports :

RX Only : Gi1/0/1112

TX Only : None

Both : None

Source VLANs :

RX Only : None

TX Only : None

Both : None

! Lines omitted for brevity