Objectifs de certification

CCNA 200-301

1.7 Décrire la nécessité d’un adressage IPv4 privé

1.6 Configurer et vérifier l’adressage et le sous-réseautage (subnetting) IPv4

1.8 Configurer et vérifier l’adressage et les préfixes IPv6

1.9 Comparer les types d’adresses IPv6

- 1.9.a Global unicast

- 1.9.b Unique local

- 1.9.c Link local

- 1.9.d Anycast

- 1.9.e Multicast

- 1.9.f Modified EUI 64

Introduction aux adresses IP

Ce chapitre décrit les types d’adresses IPv4 et IPv6, Unicast, Broadcast, Unicast, Anycast, adresses privées et publiques et la nécessité NAT en IPv4.

1. Adressage IP

L’adressage IP dispose des caractéristiques suivantes :

- C’est un identifiant logique (configuration administrative)

- Dont l’unicité est nécessaire : les adresses IP doivent être assignées à une seule interface.

- Qui respecte une organisation hiérarchique (par niveau) et géographique.

2. Type d’adresses IP

Les adresses IP permettent d’identifier de manière unique les hôtes d’origine et de destination. Les routeurs se chargent d’acheminer les paquets à travers les liaisons intermédiaires.

Il existe plusieurs types d’adresses qui correspondent à plusieurs usages.

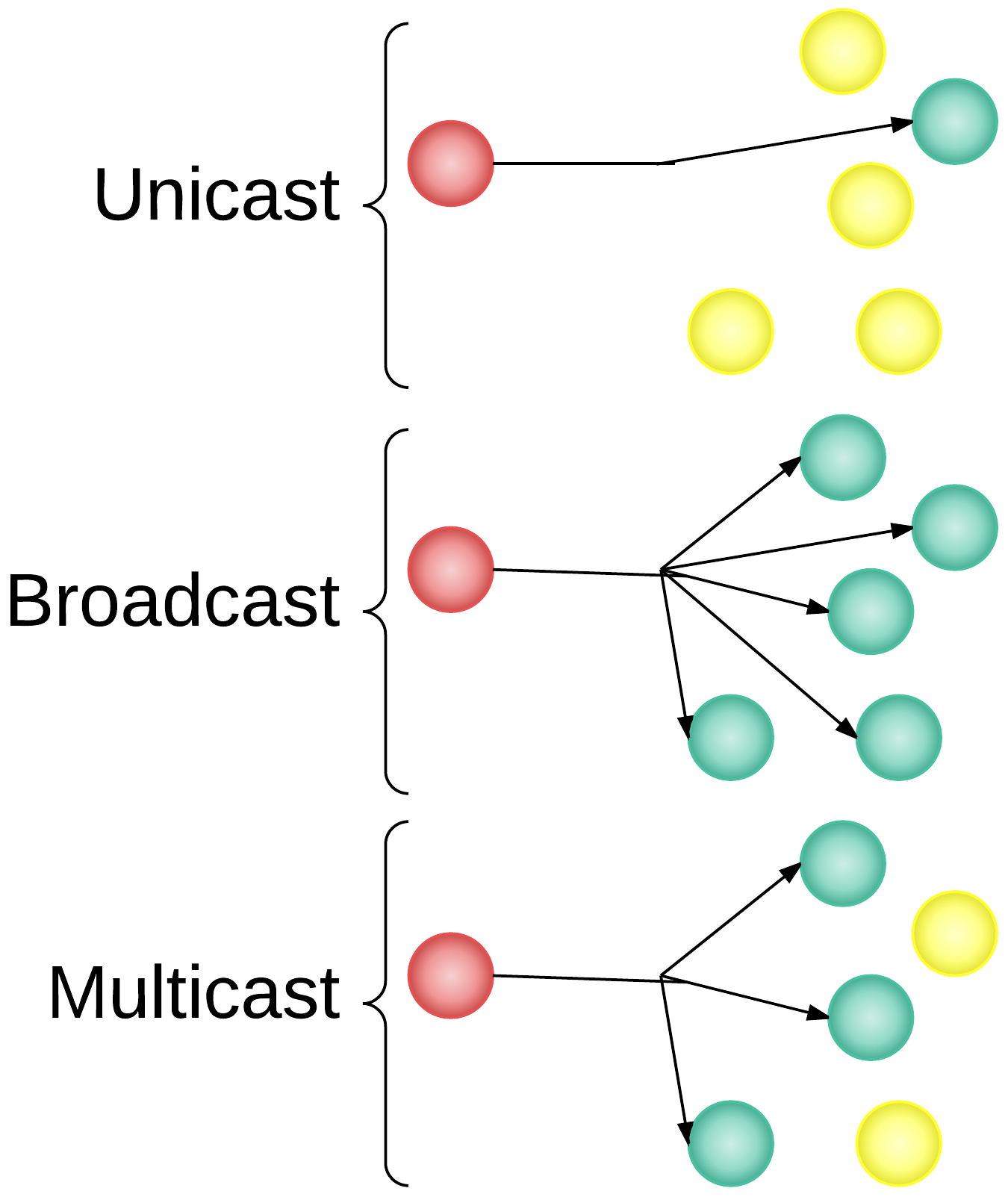

On trouve au moins trois grandes catégories :

- les adresses Unicast : à destination d’un seul hôte

- les adresses Broadcast (IPv4) : à destination de tous les hôtes du réseau

- les adresses Multicast (IPv4 et IPv6) : à destination de certains hôtes du réseau.

On peut reconnaître la nature de ces destinations en fonctions des valeurs contenues dans les adresses.

Parmi les adresses Unicast on distinguera :

- les adresses non-routées : locales ou de loopback jamais transférées par les routeurs.

- les adresses publiques ou globales : pour lesquelles les routeurs publics acheminent les paquets

- les adresses privées ou unique locale : pour lesquelles seuls les routeurs privés transfèrent le trafic (les routeurs publics ne connaissent pas de chemin pour des destinations privées).

Les adresses dites Anycast ne distinguent pas à vue des adresses Unicast. Elles désignent la destination la plus proche.

3. Internet : adressage IPv4 et IPv6

Les interfaces prennent une adresse IP :

- IPv4 : les adresses sont codées sur 32 bits (4 octets) en notation décimale pointée. Par exemple :

195.238.2.21.La solution IPv4 est largement épuisée aujourd’hui - IPv6 : les adresses sont codées sur 128 bits (8 mots de 16 bits) et notées en hexadécimal. Par exemple :

200a:14d6:6f8:1:7256:81ff:febf:7c37

4. Masque d’adresse

En IPv4 comme en IPv6, une adresse IP est toujours accompagnée de son masque.

Le masque d’une adresse IP détermine l’appartenance d’une adresse à un réseau IP.

Un masque est une suite homogène de bits à 1 et puis de bits à 0.

On peut l’écrire :

- en notation décimale (en IPv4, ancienne méthode) :

255.255.255.0, par exemple - en notation CIDR qui reprend le nombre de bits à

1dans le masque (en IPv4 et en IPv6).Par exemple /24 = 24 bits à1dans le masque, soit255.255.255.0.

5. Partie réseau ou préfixe

Par rapport à une adresse de référence, les bits à 1 dans le masque correspondent à la partie que toutes les adresses IP partagent si elles sont dans le même réseau.

Soit l’adresse assignée 192.168.100.100/24 :

192.168.100.100

255.255.255.0

Toutes les adresses commençant par “192.168.100.*” appartiennent au même réseau, soit 192.168.100.1/24, 192.168.100.2/24, etc. jusque 192.168.100.255.

6. Partie hôte ou identifiant d’interface

Par rapport à une adresse de référence, les bits à 0 dans le masque correspondent à la partie variable d’un réseau qui identifie les hôtes de manière unique. Soit 192.168.100.100/24 :

192.168.100.100

255.255.255.0

Le nombre de bits à zéro dans le masque indique aussi le nombre d’adresses IP dans un réseau IP. Ici il y a 8 bits à zéro dans le masque, soit 2 EXP 8 (256) possibilités.

7. Première et dernière adresse IPv4

En IPv4, la première adresse est réservée à l’identification du réseau (numéro de réseau).

Également, la dernière adresse est réservée au mode de transmission Broadcast (toutes adresses du réseau).

Les adresses incluses entre la première et la dernière peuvent être utilisées sur les interfaces.

8. Adressage IPv6

Le principe du masque IPv4 reste valable en IPv6. Mieux, par défaut, on utilisera un masque /64 qui divise l’adresse en deux parties égales.

- La longueur de 128 bits des adresses IPv6 exige une nouvelle notation en hexadécimal.

- La première adresse est assignable car on utilise une autre manière d’identifier le réseau.

- soit l’adresse

200a:14d6:6f8:1:7256:81ff:febf:7c37/64fait partie du réseau200a:14d6:6f8:1::/64 - Le Broadcast a disparu d’IPv6 comme mode de livraison et est remplacé par du Multicast (Well-Know ou Solicited-Node).

9. Tables et protocoles

Sur chaque hôte, on trouvera différentes tables relevant de processus ou protocoles distincts :

- Une table ARP (IPv4) et de voisinage (IPv6/ICMPv6/ND)

- Une de table de routage

- Une table de groupes Multicast joints

10. Passerelle par défaut

La passerelle par défaut est l’adresse IP dans le même réseau que l’hôte et qui permet de joindre d’autres réseaux, soit l’adresse IP du routeur dans le LAN.

- En IPv4, il faut la configurer manuellement ou l’attribuer par DHCP.

- En IPv6, elle est automatiquement annoncée par le routeur via des Router Advertisements (ND)

Elle est nécessaire car ne pouvant connaître l’adresse physique du destinataire situé dans un autre réseau, le trafic est physiquement livré à la passerelle qui décidera du sort à réserver aux paquets.

Ce paramètre devient une entrée dans la table de routage de l’hôte qui désigne le point de livraison physique pour toute destination (autre que le réseau local). Le trafic vers l’Internet sera donc livré physiquement à cette passerelle qui elle-même prendra une décision de routage.

11. Adressage privé et adressage public en IPv4

À cause du manque d’adresse IPv4 la plupart des LANs sont adressés de manière privée dans les blocs : 10.0.0.0/8, 172.16.0.0/12 et 192.168.0.0/16.

Ces adresses IPv4 privées conformément à leur nature n’ont pas de destinations sur l’Internet. Le RFC 1918 définit cet espace.

Pour interconnecter un réseau privé à l’Internet public, on utilise un routeur NAT qui réalisera la traduction d’adresses privées en une ou plusieurs adresses publiques.

Expliqué de manière simple, les routeurs NAT altèrent les en-têtes en remplaçant les champs d’adresses contenant une adresse IP privée par une adresse IP publique.

La section 2. du RFC 1918 motive l’usage des adresses privées en IPv4 :

Un des défis de la communauté Internet est l’épuisement des adresses globalement uniques.

12. Nécessité du NAT en IPv4

À cause de la consommation galopante d’adresses IPv4 publiques, les autorités de l’Internet ont proposé des solutions :

- L’adoption d’un nouveau protocole avec IPv6 corrigeant des faiblesses d’IPv4 avec un conseil de transition en double pile IPv4/IPV6.

- En vue d’offrir une connectivité globale (publique) à des hôtes privés, une des solutions est la traduction du trafic (NAT). Une autre est la mise en place d’un proxy applicatif.

Ces dernières solutions de traduction tronquent le trafic IP d’origine, génèrent de la charge sur les ressources nécessaires à la traduction ou à la réécriture du trafic dans un sens et dans un autre. Ce n’est pas sans poser de problème et cela génère un coût non négligeable.

13. NAT et pare-feu

Les pare-feu (Firewall) ont pour objectif de filtrer les communications TCP/IP. Ils sont capables de tenir compte des sessions établies à partir d’une zone de confiance et d’empêcher tout trafic initié de l’Internet.

Quand ils sont placés dans le réseau (ailleurs que sur les hôtes), ils remplissent des tâches de routage. La plupart du temps cette fonction “pare-feu” est intégrée aux routeurs.

On a tendance à confondre les fonctionnalités NAT avec celles du pare-feu.

Même s’il est probable que le même logiciel prenne en charge les deux fonctions, ces procédures sont distinctes. Alors que le NAT sert à traduire le trafic, il ne protège en rien.

Cette fonction de filtrage est prise en charge par le pare-feu à état qui arrête les connexions non sollicitées sur le réseau à protéger. Quant à lui, le proxy offrira d’autres fonctions que la traduction telle que le contrôle du trafic, des mécanismes de cache, avec ou sans authentification, …

Dans tous les cas, c’est la fonction pare-feu qui protège des tentatives de connexions externes.

14. Gestion des adresses IP

En IPv4, les adresses pourront être configurées de manière statique sur les interfaces ou dynamiquement via DHCP (RFC 2131).

En l’absence de service DHCP sur le réseau, les hôtes Windows et Mac OS X autoconfigurent une adresse APIPA (Automatic Private Internet Protocol Addressing) ou IPv4LL dans la plage d’adresses IP 169.254.0.0/16 (255.255.0.0). Ces adresses sont formalisées dans le RFC 3927 sous le titre “Dynamic Configuration of IPv4 Link-Local Addresses”

En IPv6, on trouvera une nette amélioration des solutions de gestion des adresses avec des mécanismes d’autoconfiguration sans état (SLAAC/ND), des mécanismes de configuration dynamique, des solutions de re-numérotation des préfixes et des identifiants d’interface, des paramètres DNS (DHCPv6, RDNSS). Toutefois, comme en IPv4, ces procédures et protocoles restent vulnérables à des attaques locales.