Objectifs de certification

ENCOR 350-401

2.2 Configure and verify data path virtualization technologies

- 2.2.a VRF

- 2.2.b GRE and IPsec tunneling

5.5 Describe the components of network security design

- 5.5.a Threat defense

- 5.5.b Endpoint security

- 5.5.c Next-generation firewall

- 5.5.d TrustSec, MACsec

- 5.5.e Network access control with 802.1X, MAB, and WebAuth

Lab pare-feu et VPN IPSEC

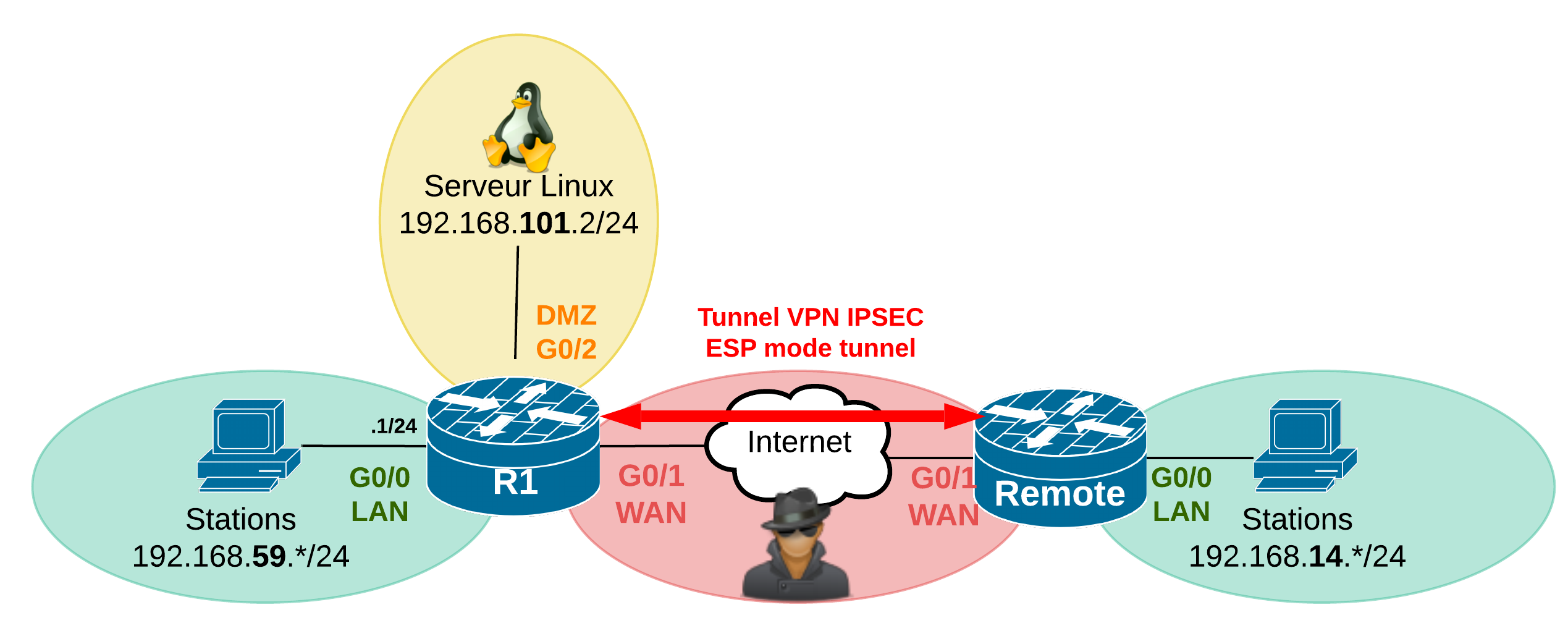

Ce Lab est un complément VPN IPSEC site-à-site au Lab Cisco IOS Zone Based Firewall.

1. Enoncé

On ajoute un routeur à la topologie firewall nommé “remote” adressé sur son interface externe G0/1 en 192.168.122.250/24 et sur son interface LAN G0/0 en 192.168.14.1/24.

Le routeur “remote” et le routeur R1 connectent leur LAN via un tunnel VPN IPSEC site-à-site, entre 192.168.14.0/24 de “remote” et 192.168.59.0/24 de R1.

Il est nécessaire de configurer le tunnel IPSEC sur “remote”, de configurer le tunnel sur R1 et d’adater le pare-feu de ce dernier.

2. Mise en place de Remote

hostname remote

!

interface G0/0

ip address 192.168.14.1 255.255.255.0

ip nat inside

no shutdown

!

interface GigabitEthernet0/1

! ip address 192.168.122.250 255.255.255.0

ip address dhcp

ip nat outside

no shutdown

!

ip dhcp pool lan

network 192.168.14.0 255.255.255.0

default-router 192.168.14.1

dns-server 1.1.1.1

ip route 0.0.0.0 0.0.0.0 192.168.122.1

ip access-list extended LAN_REMOTE

permit ip 192.168.14.0 0.0.0.255 any

!

ip nat inside source list LAN_REMOTE interface G0/1 overload

end

3. Paramètres ISAKMP et IPSEC

- ISAKMP Policy

- Chiffrement

AES 256 - Authentification :

pre-share Groupe DH5- Durée :

7200s - Clé :

cisco123

- Chiffrement

- Transform Set :

esp-aes 256esp-sha-hmac

4. Configuration VPN de Remote

| Objet | Nom |

|---|---|

| Transform Set | to-R1-set |

| Crypto Map | cm-to-R1 |

| Crypto ACL | crypto-acl |

| NAT ACL | LAN_REMOTE |

| Peer VPN | 192.168.122.162 |

4.1. Solution

hostname remote

crypto isakmp policy 1

encr aes 256

authentication pre-share

group 5

lifetime 7200

!

crypto isakmp key cisco123 address 192.168.122.162

!

crypto ipsec transform-set to-R1-set esp-aes 256 esp-sha-hmac

!

crypto map cm-to-R1 1 ipsec-isakmp

set peer 192.168.122.162

set transform-set to-R1-set

match address crypto-acl

!

interface G0/1

crypto map cm-to-R1

!

ip access-list extended crypto-acl

permit ip 192.168.14.0 0.0.0.255 192.168.59.0 0.0.0.255

!

ip access-list extended LAN_REMOTE

5 deny ip 192.168.14.0 0.0.0.255 192.168.59.0 0.0.0.255

10 permit ip 192.168.14.0 0.0.0.255 any

!

ip nat inside source list LAN_REMOTE interface G0/1 overload

end

4.2. Questionnaire

- Quel est le trafic qui doit passer dans le tunnel (source et destination) ?

- Réponse :

192.168.14.0 0.0.0.255 192.168.59.0 0.0.0.255

- Réponse :

- Quel est le trafic qui doit être traduit (source) ?

- Réponse :

192.168.14.0 0.0.0.255 any

- Réponse :

- Quel est le trafic qui ne doit pas être traduit (source et destination) ?

- Réponse :

192.168.14.0 0.0.0.255 192.168.59.0 0.0.0.255

- Réponse :

5. Configuration VPN de R1

| Objet | Nom |

|---|---|

| Transform Set | to-remote-set |

| Crypto Map | cm-to-remote |

| Crypto ACL | crypto-acl |

| NAT ACL | LAN_NAT |

| Peer VPN | 192.168.122.250 |

5.1. Solution

hostname R1

crypto isakmp policy 1

encr aes 256

authentication pre-share

group 5

lifetime 7200

!

crypto isakmp key cisco123 address 192.168.122.250

!

crypto ipsec transform-set to-remote-set esp-aes 256 esp-sha-hmac

!

crypto map cm-to-remote 1 ipsec-isakmp

set peer 192.168.122.250

set transform-set to-remote-set

match address crypto-acl

!

interface G0/1

crypto map cm-to-remote

!

ip access-list extended crypto-acl

permit ip 192.168.59.0 0.0.0.255 192.168.14.0 0.0.0.255

!

no ip access-list standard LAN_NAT

ip access-list extended LAN_NAT

5 deny ip 192.168.59.0 0.0.0.255 192.168.14.0 0.0.0.255

10 permit ip 192.168.59.0 0.0.0.255 any

20 permit ip 192.168.101.0 0.0.0.255 any

!

end

5.2. Questionnaire

- Quel est le trafic qui doit passer dans le tunnel (source et destination) ?

- Réponse :

192.168.59.0 0.0.0.255 192.168.14.0 0.0.0.255

- Réponse :

- Quel est le trafic qui doit être traduit (source) ?

- Réponse :

192.168.59.0 0.0.0.255 anyet192.168.101.0 0.0.0.255 any

- Réponse :

- Quel est le trafic qui ne doit pas être traduit (source et destination) ?

- Réponse :

192.168.59.0 0.0.0.255 192.168.14.0 0.0.0.255

- Réponse :

6. Adaptation du pare-feu R1

| Objet | Nom |

|---|---|

| ACL | ISAKMP_IPSEC |

| Class Map | vpn-class |

6.1. Solution

ip access-list extended ISAKMP_IPSEC

permit udp any any eq isakmp

permit ahp any any

permit esp any any

permit udp any any eq non500-isakmp

class-map type inspect match-any vpn-class

match access-group name ISAKMP_IPSEC

policy-map type inspect to-self-policy

class type inspect vpn-class

inspect

end

6.2. Questionnaire

- Quel sont les protocoles à autoriser ?

- Réponse : UDP500, AHP (IP 51) et ESP (IP50)

- Sur quelle Policy Map appliquer les règles qui autorisent le trafic ISAKMP / IPSEC ?

- Réponse :

to-self-policy

- Réponse :

7. Vérifications

7.1. Vérifier la connectivité de bout-en-bout

- Comment vérifier la connectivité de bout-en-bout ?

remote#ping 192.168.59.1 source 192.168.14.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.59.1, timeout is 2 seconds:

Packet sent with a source address of 192.168.14.1

.!!!!

7.2. Vérifier le trafic VPN vu par le pare-feu

- Comment vérifier le trafic VPN vu par le pare-feu ?

R1#show policy-map type inspect zone-pair | b vpn-class

Class-map: vpn-class (match-any)

Match: access-group name ISAKMP_IPSEC

1 packets, 176 bytes

30 second rate 0 bps

R1#sh access-lists ISAKMP_IPSEC

Extended IP access list ISAKMP_IPSEC

10 permit udp any any eq isakmp (1 match)

20 permit ahp any any

30 permit esp any any

40 permit udp any any eq non500-isakmp